- Bojite se da će zlonamjerne treće strane koristiti GitHub da unesu svoj softver na vaše računalo?

- Microsoft radi na scenariju u kojem se sve to može spriječiti u budućnosti.

- Div iz Redmonda najavio je da će GitHub uskoro dobiti bolji nadzor.

- To će pružiti mogućnosti kao što je stvaranje ili brisanje novog spremišta, itd.

Može se reći da gotovo svi znamo što je GitHub i vjerojatno smo ga koristili barem jednom u životu.

Sada će široko korištena platforma za hosting kodova dobiti poboljšanu sigurnost i kontinuirano praćenje prijetnji od Microsoft Sentinela.

Repozitorij diva iz Redmonda dobiva dublju integraciju s Microsoftovom platformom za upravljanje sigurnosnim informacijama i događajima (SIEM).

Vrlo je važno pratiti različite aktivnosti u GitHub repozitoriju tvrtke, identificirati sumnjive događaje i imati mogućnost istraživanja anomalija u okruženju.

GitHub će biti sigurnije mjesto zahvaljujući Sentinelu

Da, ova nova inicijativa zapravo omogućuje Microsoftu Sentinelu da unese zapisnike revizije GitHub-a, pružajući mogućnosti kao što su kao praćenje događaja, uključujući stvaranje ili brisanje novog spremišta, i broji se za broj spremišta klonova.

Praćenje različitih aktivnosti u GitHub repozitoriju tvrtke od iznimne je važnosti, u kako bi identificirali sumnjive događaje i imali sposobnost istraživanja anomalija u okoliš.

Sentinelova baza kupaca porasla je za 70% u jednoj godini i trenutno ima oko 15.000 kupaca, prema Satya Nadelli.

Odjel internetske sigurnosti tvrtke brzo raste, a Nadella je dodao da je uspjela zaraditi više od 15 milijardi dolara u posljednjih 12 mjeseci.

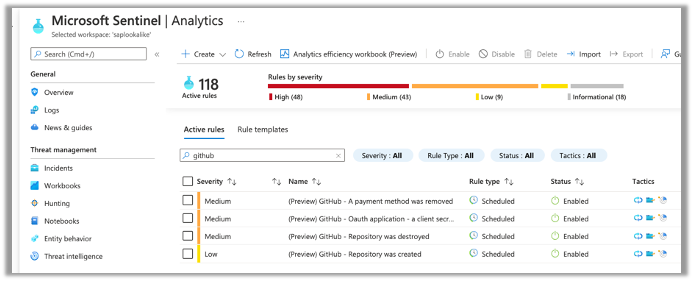

U postu na blogu Microsoft je također predstavio četiri različita pravila analitike:

- Spremište je stvoreno – ovo se upozorenje pokreće svaki put kada se stvori spremište u GitHub okruženju koje je povezano s radnim prostorom Microsoft Sentinel. Osim naziva spremišta, dobivamo aktera koji je kreirao ovo spremište, tako da postoji opcija praćenja spremišta i tko ih stvara.

- Repozitorijum je uništen – ovo upozorenje se pokreće svaki put kada se spremište uništi u GitHub okruženju. Ključno je pratiti uništavanje spremišta kako bi se provjerilo da korisnici koji uništavaju spremišta imaju ispravna dopuštenja, a te radnje nisu dio zlonamjerne aktivnosti.

- Način plaćanja je uklonjen – ovo je upozorenje kritično za znati i pokreće se svaki put kada postoji neka radnja s načinom plaćanja konfiguriranim za GitHub repozitorij. Važno je znati kada je način plaćanja uklonjen kako biste provjerili tko je izvršio radnju i da ste svjesni problema.

- OAuth aplikacija – ovo upozorenje se pokreće svaki put kada se ukloni tajna klijenta, što je još jedno upozorenje visokog prioriteta kojeg biste trebali biti svjesni. U slučaju da se tajna slučajno razotkrije, trebali biste osigurati da se stara tajna može ukloniti.

Ovaj sigurnosni strateški potez dolazi usred rastuće zabrinutosti oko sigurnosti aplikacija i prevalencije nesigurnih lanaca opskrbe softverom.

Incidente visokog profila uključivali su proboje SolarWinds i Kaseya, dok su ukupni napadi koji uključuju lance opskrbe softverom porasli za više od 300% 2021. godine, izvijestio je Aqua Security.

Ranjivosti otvorenog koda kao što su široko rasprostranjeni nedostaci u biblioteci zapisnika Apache Log4j i Linux polkit programu naglasili su problem.

Nedavno je Open Source Security Foundation najavila novi projekt osmišljen kako bi osigurao lanac nabave softvera, uz potporu od 5 milijuna dolara od Microsofta i Googlea.

Što mislite o cijeloj ovoj situaciji? Podijelite svoje mišljenje s nama u odjeljku za komentare ispod.