- Microsoft koristi ažuriranja sustava Windows za jačanje obrane naših sustava.

- Međutim, možda biste željeli znati da čak ni ova ažuriranja više nisu sigurna za korištenje.

- Hakerska grupa Lazarus koju podržava Sjeverna Koreja uspjela ih je kompromitirati.

- Sve žrtve moraju otvoriti zlonamjerne privitke i omogućiti izvršavanje makronaredbi.

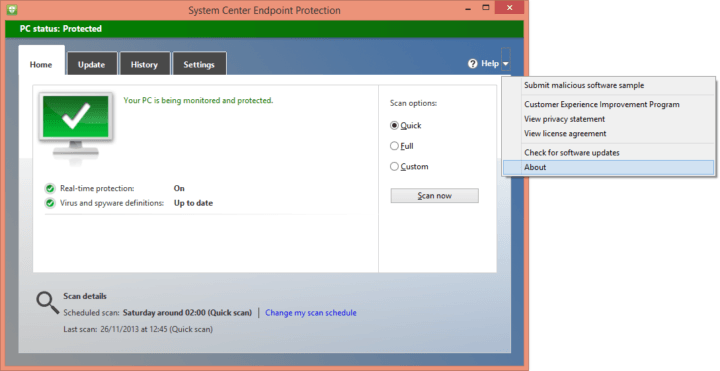

Posjedovanje službene, ažurne kopije operacijskog sustava Windows daje nam određeni stupanj sigurnosti s obzirom na to da redovito dobivamo sigurnosna ažuriranja.

Ali jeste li ikada pomislili da bi se sama ažuriranja jednog dana mogla iskoristiti protiv nas? Eto, čini se da je taj dan konačno došao, a stručnjaci nas upozoravaju na moguće implikacije.

Nedavno je sjevernokorejska hakerska grupa pod nazivom Lazarus uspjela koristiti Windows Update klijent za izvršavanje zlonamjernog koda na Windows sustavima.

Sjevernokorejska hakerska grupa ugrozila je ažuriranja sustava Windows

Sada se vjerojatno pitate u kojim je okolnostima otkrivena ova najnovija genijalna shema cyber napada.

Tim Malwarebytes Threat Intelligence je to učinio, dok je analizirao siječanjsku spearphishing kampanju koja je oponašala američku sigurnosnu i zrakoplovnu tvrtku Lockheed Martin.

Napadači koji su instrumentirali ovu kampanju pobrinuli su se da, nakon što žrtve otvore zlonamjerne privitke i omoguće izvršavanje makronaredbi, ugrađeni makro ispušta datoteku WindowsUpdateConf.lnk u mapu za pokretanje i DLL datoteku (wuaueng.dll) u skriveni Windows/System32 mapu.

Sljedeći korak je da se LNK datoteka koristi za pokretanje WSUS / Windows Update klijenta (wuauclt.exe) za izvršavanje naredbe koja učitava zlonamjerni DLL napadača.

Tim iza otkrivanja ovih napada povezao ih je s Lazarusom na temelju postojećih dokaza, uključujući preklapanja infrastrukture, metapodatke dokumenata i ciljanje slično prethodnim kampanjama.

Lazarus nastavlja ažurirati svoj skup alata kako bi izbjegao sigurnosne mehanizme i zasigurno će to nastaviti činiti, koristeći tehnike kao što je korištenje KernelCallbackTable za otimanje tijeka kontrole i izvršavanja shellcode-a.

Uparite to s korištenjem Windows Update klijenta za izvršavanje zlonamjernog koda, zajedno s GitHubom za C2 komunikaciju, i imate recept za potpunu i potpunu katastrofu.

Sada kada znate da je ova prijetnja stvarna, možete poduzeti više sigurnosnih mjera i izbjeći da postanete žrtva zlonamjernih trećih strana.

Je li vaš stroj ikada bio zaražen opasnim zlonamjernim softverom putem ažuriranja sustava Windows? Podijelite svoje iskustvo s nama u odjeljku za komentare ispod.