"Haker Windows kernel" Luca Marcelli objavio je video na Tweeteru koji pokazuje njegovo uspješno kršenje Windows Remote Desktop Gateway-a (RDG) daljinskim izvršavanjem koda (RCE).

Hack koristi dvije sigurnosne ranjivosti Windows poslužitelja o kojima je Microsoft već upozorio korisnike.

Postoje sigurnosna ažuriranja za CVE-2020-0609 i CVE-2020-0610 ranjivosti, ali samo u slučaju da razmišljate o njihovoj upotrebi, ovaj je haker upravo pokazao koliko je stvarna prijetnja vašem sustavu.

Hakeri mogu daljinski upravljati vašim sustavom i podacima

U svakom slučaju, Microsoft nije predložio još jedan učinkovit način za rješavanje problema, pa se čini da je krpanje za sada jedini način da zaštitite svoje računalo sa sustavom Windows od prijetnje.

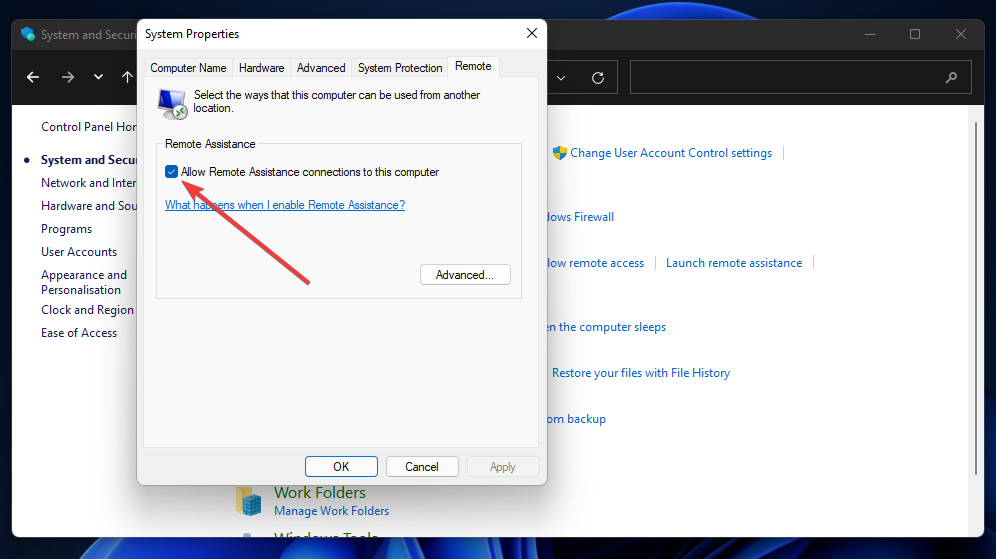

Luca preporučuje onemogućavanje UDP prometa za RDG kako bi spriječio RCE napad poput onog koji je upravo demonstrirao.

Ako instaliranje ažuriranja nije opcija, trebali biste primijeniti druga mjerenja, poput onemogućavanja UDP prometa. Pričekat ću malo dok ljudi ne dobiju dovoljno vremena za zakrpu prije nego što ovo objavim za javnost 🙂

- Luca Marcelli (@layle_ctf) 26. siječnja 2020

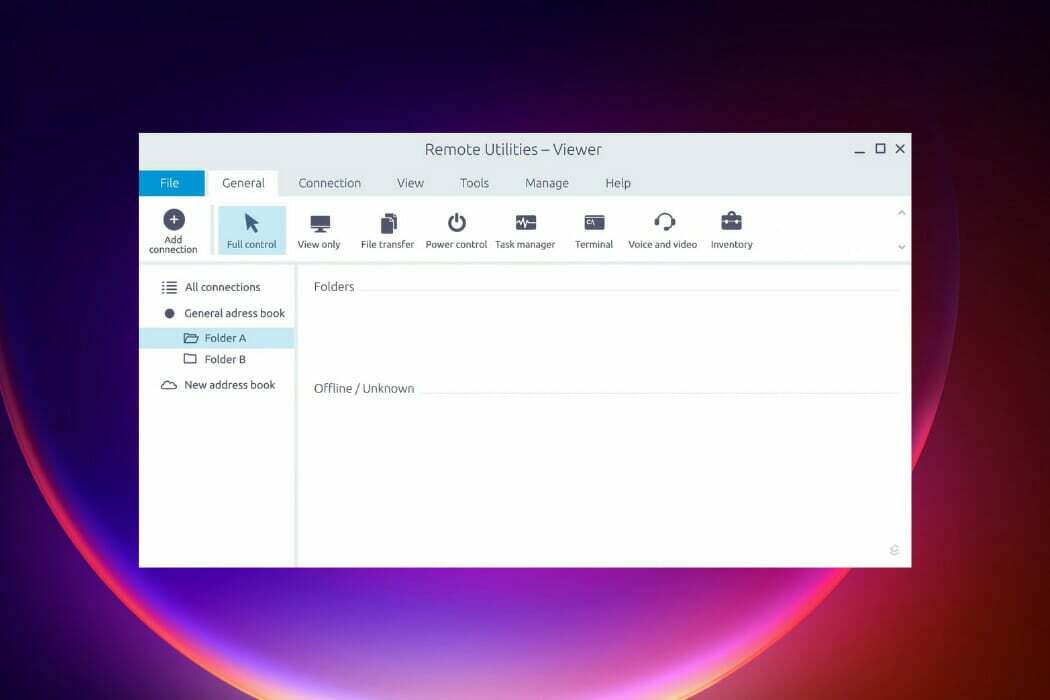

Organizacije koriste Windows RDG kako bi svojim zaposlenicima omogućile daljinsko povezivanje s IT resursima tvrtke putem bilo kojeg uređaja s klijent udaljene radne površine primjena. Takva veza općenito bi trebala biti sigurna i provalna, posebno ako uključuje višefaktorsku provjeru autentičnosti.

Ali u RCE napadu koji iskorištava sigurnosne slabosti sustava Windows RDG, haker ne mora predati ispravne vjerodajnice za pristup datotekama tvrtke. To je zato što se napad događa prije aktivacije protokola provjere autentičnosti.

Zakrpa vašeg sustava jedini je način da budete sigurni

Sam RDG uljezu daje preduvjet daljinskog pristupa, tako da čak ni ne moraju biti fizički tu da izvrše svoj zlonamjerni kôd. Još gore, upad je skriven, jer "posebno izrađeni zahtjevi" ciljanom sustavu ili uređaju ne zahtijevaju korisničku interakciju da bi se prošli.

Microsoft kaže da bi uspješno iskorištavanje ove ranjivosti moglo hakeru omogućiti postavljanje novih programa ili pregled / promjenu podataka. Organizacije koje posjeduju osjetljive osobne podatke ne bi željele preuzeti taj rizik, posebno zbog strožih propisa o zaštiti podataka širom svijeta.

Proizvođač operativnog sustava Windows u prošlosti je identificirao druge Ranjivosti protokola udaljene radne površine (RDP) to bi moglo biti vrijedno vaše pažnje. Postoje ispravci i za ove bugove. Da biste bili na sigurnoj strani, razmislite o držanju koraka s najnovija ažuriranja zakrpe u utorak.

- PROČITAJTE DALJE: Najbolji softver protiv hakiranja za Windows 10 [Vodič za 2020]