- Sada kada je s ranjivošću PrintNightmare nestalo, došlo je vrijeme za novu.

- Istraživač je otkrio brz i uredan način za stjecanje administratorskih ovlasti na bilo kojem Windows uređaju.

- Sve što vam je potrebno je Razer miš i prilično ste dobri nakon uključivanja.

- Tvrtka je obaviještena o ovom sigurnosnom problemu i radi na njegovom rješavanju što je prije moguće.

Neprestano smo razgovarali o sigurnosti i koracima koje bismo trebali poduzeti kako bismo se zaštitili od vanjskih smetnji kada su u pitanju naši uređaji povezani s internetom.

No, što činimo kad je prijetnja bliža nego što mislimo? I ne, ovo nije film o Jamesu Bondu, to je tužna i istovremeno smiješna stvarnost programskih grešaka.

The PrintNightmare fiasco je okrenuo oči hakerske zajednice na ranjivosti otkrivene instaliranjem upravljačkih programa treće strane.

Znamo da nije prošlo mnogo vremena dok nisu pronađeni drugi načini upada i, zasigurno, već netko otkrio da u Windows 10 možete proći kroz širom otvorena vrata jednostavnim priključivanjem bežične mreže Razer dongle.

Ova greška vam daje administratorske privilegije

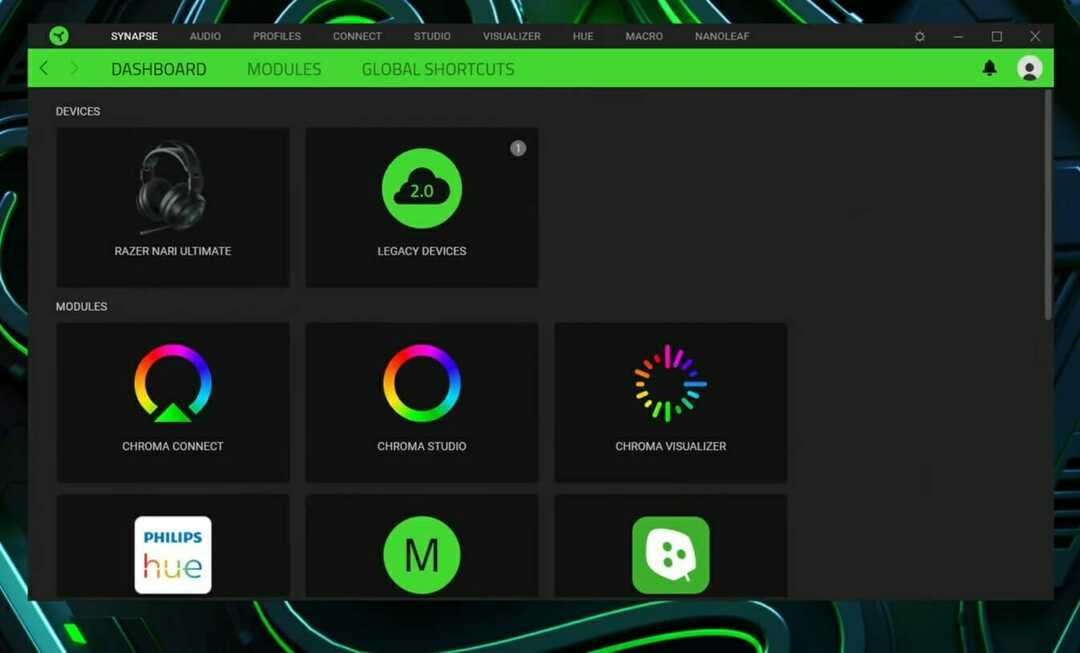

Da, dobro ste čuli. Prilikom uključivanja Razer uređaja u strojeve sa sustavom Windows 10 ili Windows 11, operacijski sustav automatski će se preuzeti i početi instalirati Razer Synapse softver na računalu.

Ovaj gore spomenuti softver omogućuje korisnicima da konfiguriraju svoje hardverske uređaje, postave makronaredbe ili gumbe karte.

Istraživač je otkrio ranjivost nultog dana u plug-and-play Razer Synapse instalaciji koja korisnicima omogućuje vrlo brzo stjecanje privilegija sustava na Windows uređaju.

Benzin u plamenu, u ovom slučaju, jest taj što Razer tvrdi da softver Synapse koristi više od 100 milijuna korisnika širom svijeta.

Trebate lokalnog administratora i imate fizički pristup?

- Priključite Razer miš (ili ključ)

- Windows Update će preuzeti i izvesti RazerInstaller kao SISTEM

- Zloupotreba povišenog Explorera za otvaranje Powershell -a pomoću Shift+desni klikPokušao kontaktirati @Razer, ali bez odgovora. Pa evo besplatnog pic.twitter.com/xDkl87RCmz

- jonhat (@j0nh4t) 21. kolovoza 2021

Kao što znate, privilegije sustava najveća su korisnička prava dostupna u sustavu Windows i omogućuju nekome izvršavanje bilo koje željene naredbe na OS -u.

Dakle, ako bi netko stekao ove privilegije na visokoj razini u sustavu Windows, postiže potpunu kontrolu nad sustavom i može instalirati što god želi, uključujući zlonamjerni softver.

Glavni problem je u tome što Windows Update preuzima i izvršava RazerInstaller kao sustav te da Installer nudi korisnicima mogućnost otvaranja prozora Explorera kako bi odabrali gdje će instalirati vozači.

Odatle postoji samo jedan korak da pritisnete shift-desni klik kako biste otvorili Powershell terminal sa sistemskim privilegijama, a haker u osnovi može učiniti što god želi.

Nadalje, ako uljez prođe kroz instalacijski proces i definira direktorij spremanja na put kojim upravlja korisnik, poput Na radnoj površini instalacijski program tamo sprema binarni dokument usluge koji se može trajno oteti i koji se izvršava prije prijave korisnika na čizma.

Drugi važan faktor koji treba imati na umu je da napadačima nije ni potreban pravi Razer miš jer se USB ID može lako replicirati.

Razer je izjavio kako radi na rješavanju ovog problema

Nakon što je isprva istraživač koji je otkrio ovu ranjivost rekao da je kontaktirao Razer, ali nije primio odgovor, divovski proizvođač hardvera stupio je u kontakt s njim i razgovarao o ovom problemu unaprijediti.

Razer mu je također rekao da će primiti nagradu u obliku greške iako je ranjivost javno objavljena.

Htio bih ažurirati da sam se obratio vama @Razer i osigurali da njihov sigurnosni tim radi na popravku što je prije moguće.

Njihov način komunikacije bio je profesionalan i čak mi je ponuđena nagrada iako je javno objavljivao ovo pitanje.

- jonhat (@j0nh4t) 22. kolovoza 2021

Svi se nadamo da će ovaj problem brzo pronaći rješenje jer nitko od nas ne bi želio postati žrtvom tako jednostavne metode.

Međutim, najvjerojatnije će do ovog trenutka sljedećeg tjedna i Razer i Microsoft ponuditi zakrpe za popravke, osmišljene da nas riješe ove ranjivosti.

Jeste li ikada bili žrtva zlonamjernih smetnji ili izvlačenja podataka? Javite nam u odjeljku komentara u nastavku.

![Razer Synapse se neće otvoriti / nije se pokrenuo [Cijeli popravak]](/f/090b9401fb8cd3228564fc7e1397e71d.jpg?width=300&height=460)