- भले ही माइक्रोसॉफ्ट ने टीपीएम चिप्स के माध्यम से हमें प्राप्त होने वाली बढ़ी हुई सुरक्षा का उपदेश दिया, एक हमला दूर से असंभव भी नहीं है।

- अगर हमारे विंडोज़ 11 उपकरणों में से एक गलत हाथों में पड़ जाता है, तो डिवाइस और इससे जुड़े नेटवर्क से समझौता किया जाएगा।

- विशेषज्ञों ने साबित किया कि कौशल के सही सेट के साथ, टीपीएम 2.0 सुरक्षा चिप्स भी हमारे डेटा को निकालने की तलाश में दुर्भावनापूर्ण संस्थाओं के लिए आसान शिकार बन सकते हैं।

- Microsoft इन सुरक्षा सुविधाओं पर करीब से नज़र डालना चाहता है और शायद अपनी रणनीति को संशोधित भी कर सकता है, जबकि ऐसा करने में अभी भी समय है।

कहने की जरूरत नहीं है, जब से रेडमंड टेक कंपनी ने पहली बार विंडोज 11 को भविष्य के ओएस के रूप में घोषित किया है, तब से कुछ के बारे में अंतहीन बात हुई है। हार्डवेयर आवश्यकताएँ कि उपकरणों को पूरा करने की जरूरत है।

कई टीपीएम 2.0 प्रतिबंधों से सहमत नहीं थे और इस विषय ने विंडोज उपयोगकर्ताओं से सभी प्रकार की प्रतिक्रियाओं को जन्म दिया है।

Microsoft ने अपना पक्ष रखा और लोगों को आश्वस्त करता रहा कि यह TPM आवश्यकता उनकी अपनी सुरक्षा के लिए है, क्योंकि यह सुरक्षा के उन्नत स्तर की पेशकश करने जा रहा है।

हालाँकि, कुछ विशेषज्ञों ने हाल ही में पाया है कि इन सुरक्षा चिप्स के साथ, हम अभी भी दुर्भावनापूर्ण संस्थाओं से पूरी तरह से सुरक्षित नहीं हो सकते हैं, इस अवसर पर कि कोई हमारे हाथ में आ जाए विंडोज़ 11 युक्ति।

हम उतने सुरक्षित नहीं हैं जितना Microsoft चाहता है कि आप सोचें

जब जनता के दबाव में नहीं टूटने की बात आई, तो तकनीकी दिग्गज ने एक लोहे की इच्छाशक्ति दिखाई, विशेष रूप से इस प्रतिक्रिया के बाद कि टीपीएम 2.0 समुदाय से इसके साथ लाई गई आवश्यकता।

उन्होंने इस हार्डवेयर सुविधा का विज्ञापन इस तरह किया जैसे कि यह उनका अपना हो और कहा कि इस छोटी सी चिप की वजह से यूजर्स सुरक्षित रहेंगे।

विश्वसनीय प्लेटफ़ॉर्म मॉड्यूल (TPM) तकनीक को हार्डवेयर-आधारित, सुरक्षा-संबंधी कार्य प्रदान करने के लिए डिज़ाइन किया गया है। एक टीपीएम चिप एक सुरक्षित क्रिप्टो-प्रोसेसर है जिसे क्रिप्टोग्राफिक संचालन करने के लिए डिज़ाइन किया गया है। चिप में छेड़छाड़ प्रतिरोधी बनाने के लिए कई भौतिक सुरक्षा तंत्र शामिल हैं, और दुर्भावनापूर्ण सॉफ़्टवेयर टीपीएम के सुरक्षा कार्यों के साथ छेड़छाड़ करने में असमर्थ है।

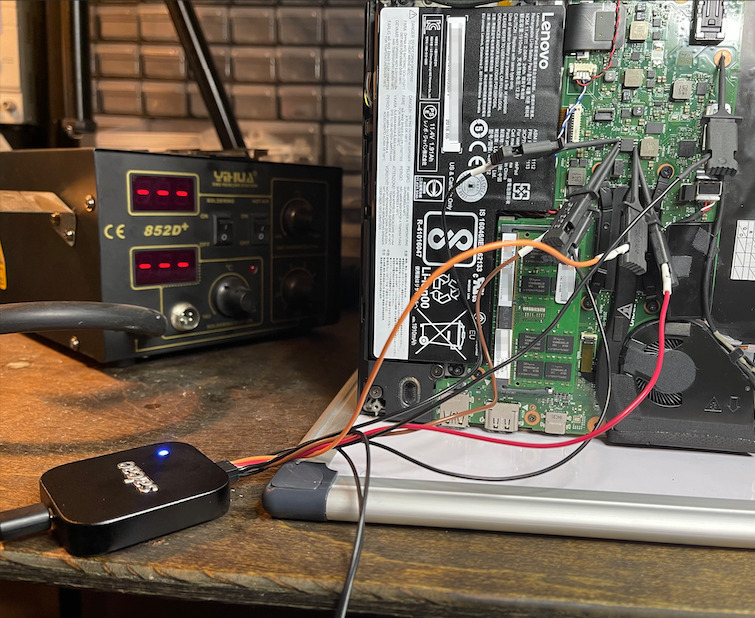

डोलोस ग्रुप के विशेषज्ञ पता चला कि, वास्तव में, यदि हम में से कोई अपना लैपटॉप खो देता है या चोरी हो जाता है, तो टीपीएम हैकर्स को कहर बरपाने से रोकने के लिए बहुत कम कर सकता है।

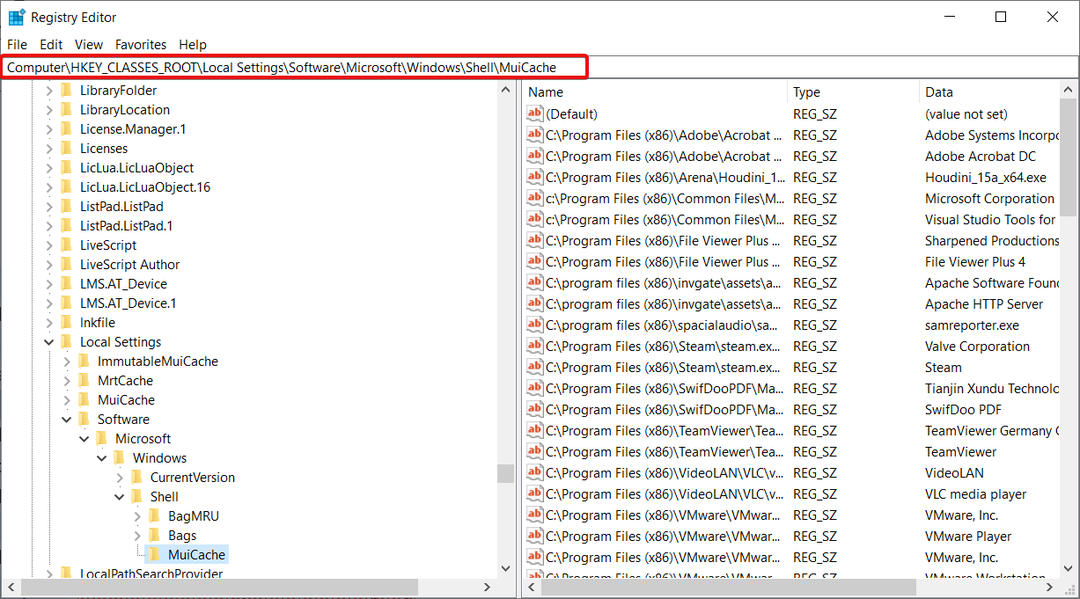

इस लेखन के समय, बिटलॉकर टीपीएम 2.0 की किसी भी एन्क्रिप्टेड संचार सुविधाओं का उपयोग नहीं करता है मानक, जिसका अर्थ है कि टीपीएम से निकलने वाला कोई भी डेटा सादे पाठ में आ रहा है, जिसमें डिक्रिप्शन कुंजी भी शामिल है खिड़कियाँ। अगर हम उस कुंजी को पकड़ सकते हैं, तो हमें ड्राइव को डिक्रिप्ट करने में सक्षम होना चाहिए, वीपीएन क्लाइंट कॉन्फ़िगरेशन तक पहुंच प्राप्त करनी चाहिए, और शायद आंतरिक नेटवर्क तक पहुंच प्राप्त करनी चाहिए।

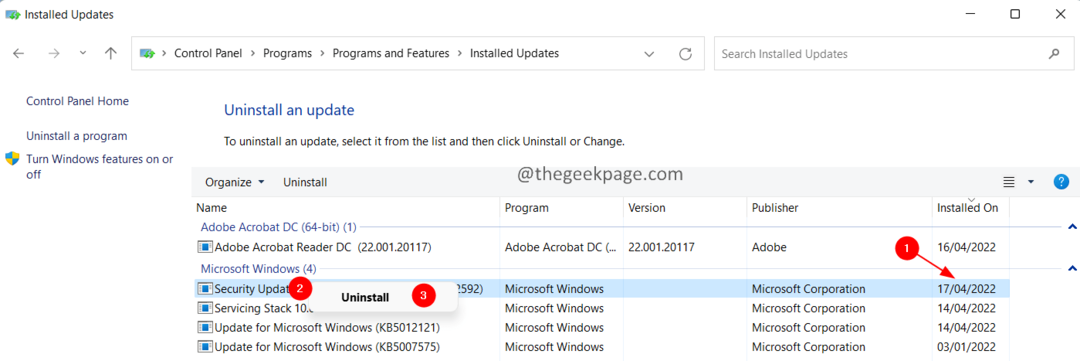

अन्य सरल योजनाओं के साथ इस कारनामे का उपयोग करके, शोधकर्ता चोरी किए गए कॉर्पोरेट लैपटॉप लेने में सक्षम थे (एक परिदृश्य के रूप में) और प्रभावी रूप से अपने संबद्ध कॉर्पोरेट नेटवर्क तक पहुंच प्राप्त करता है, जिससे डेटा उजागर और असुरक्षित हो जाता है।

जैसा कि उन्होंने आगे वर्णित किया, खुले लैपटॉप को क्रैक करने के बाद, एक पूर्व-सुसज्जित हमलावर टीपीएम सुरक्षा चिप से समझौता करने के लिए व्यक्तिगत जांच के बजाय SOIC-8 क्लिप का उपयोग करेगा।

क्लिप से चिप से जुड़ना बेहद आसान हो जाएगा और वास्तविक दुनिया के हमले से कुछ मिनट दूर हो जाएगा।

पूरी प्रक्रिया को पूरी तरह से समझाया गया है और यदि आपके पास एक विशाल तकनीकी पृष्ठभूमि है और इस तरह के ज्ञान में हैं तो यह एक दिलचस्प पढ़ा है।

यह विचलित करने वाली खबर है, यह देखते हुए कि Microsoft ने हमें ऐसे उपकरणों में अपग्रेड करने के बारे में इतना बड़ा सौदा किया है जिनमें पहले से ही ऐसी सुरक्षा सुविधाएँ एकीकृत हैं।

कहा जा रहा है कि, रेडमंड-आधारित टेक कंपनी बिटलॉकर के लिए अधिक सुरक्षित भविष्य की पेशकश करने में बेहतर काम कर सकती है, जहां ऐसी हैकिंग विधियां अब संभव नहीं हैं।

आप यह भी जानना चाहेंगे कि आप माइक्रोसॉफ्ट के आगामी ऑपरेटिंग सिस्टम को स्थापित कर सकते हैं टीपीएम की आवश्यकता के बिना भी।

इस पूरी स्थिति पर आपका क्या ख्याल है? नीचे टिप्पणी अनुभाग में अपनी राय हमारे साथ साझा करें।