- कई साइबर सुरक्षा फर्मों की रिपोर्ट से पता चलता है कि फ़िशिंग ईमेल के साथ Office 365 उपयोगकर्ताओं को तेजी से लक्षित किया जा रहा है।

- ऑफिस 365 यूजर्स को फिशिंग ईमेल भेजने के लिए हैकर्स ने ऑक्सफोर्ड यूनिवर्सिटी के सर्वर का इस्तेमाल किया।

- फ़िशिंग हमले बढ़ रहे हैं, और संगठनों को उन्हें हराने के लिए अधिक स्मार्ट होना होगा। हमारी जाँच करें साइबर सुरक्षा कार्रवाई योग्य अंतर्दृष्टि के लिए पृष्ठ!

- विजिट करना न भूलें सुरक्षा और गोपनीयता अद्यतन और अधिक के लिए।

यह सॉफ़्टवेयर आपके ड्राइवरों को चालू रखेगा, इस प्रकार आपको सामान्य कंप्यूटर त्रुटियों और हार्डवेयर विफलता से सुरक्षित रखेगा। 3 आसान चरणों में अब अपने सभी ड्राइवरों की जाँच करें:

- ड्राइवर फिक्स डाउनलोड करें (सत्यापित डाउनलोड फ़ाइल)।

- क्लिक स्कैन शुरू करें सभी समस्याग्रस्त ड्राइवरों को खोजने के लिए।

- क्लिक ड्राइवर अपडेट करें नए संस्करण प्राप्त करने और सिस्टम की खराबी से बचने के लिए।

- DriverFix द्वारा डाउनलोड किया गया है 0 इस महीने पाठकों।

कई साइबर सुरक्षा फर्मों की रिपोर्टें दर्शाती हैं कि Office 365 उपयोगकर्ताओं को तेजी से लक्षित किया जा रहा है फ़िशिंग ईमेल.

फ़िशिंग हमले कभी-कभी उन्नत एंटी-स्पैम फ़िल्टर का उपयोग करके पता लगाने या रोकने के लिए बहुत परिष्कृत होते हैं। यह आंशिक रूप से इसलिए है क्योंकि साइबर अपराधी अपने दुर्भावनापूर्ण ईमेल भेजने के लिए वैध डोमेन का उपयोग कर रहे हैं।

एक Office 365 फ़िशिंग अभियान जो बिंदु की जाँच करता है खुला हाल ही में इस बात का पर्याप्त प्रमाण है कि ऐसे हमलों को विफल करने के लिए संगठनों को स्मार्ट साइबर सुरक्षा उपकरण तैनात करने की आवश्यकता है।

कार्यालय 365 ध्वनि मेल हमले

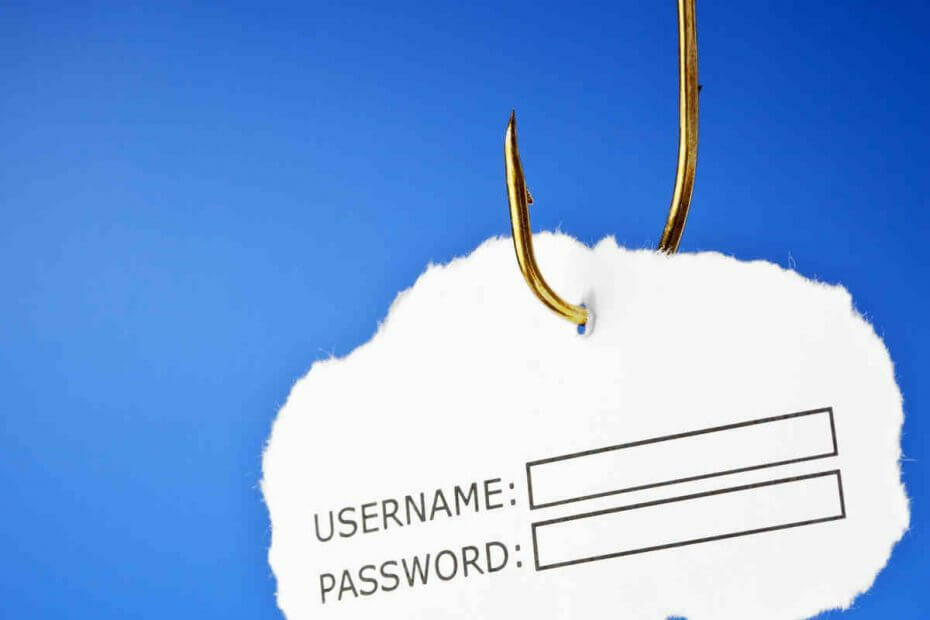

इस विशेष Office 365 फ़िशिंग अभियान में, लक्ष्यों को छूटे हुए ध्वनि संदेशों के बारे में ईमेल सूचनाएं प्राप्त हुईं। ईमेल ने उन्हें इस धारणा के तहत एक बटन क्लिक करने के लिए प्रेरित किया कि यह उन्हें उनके वैध Office 365 खातों में ले जाएगा।

लेकिन लिंक पर क्लिक करने से उपयोगकर्ता वास्तविक Office 365 साइन-इन पृष्ठ के रूप में प्रच्छन्न फ़िशिंग पृष्ठ पर पुनर्निर्देशित हो जाता है। यहीं पर हमलावरों ने पीड़ित के Office 365 लॉगिन क्रेडेंशियल को चुरा लिया।

यहां आश्चर्य की बात यह है कि एंटी-फ़िशिंग टूल को आमतौर पर इस तरह के पैटर्न वाले ईमेल लिंक का पता लगाना चाहिए। तो, आपको आश्चर्य हो सकता है कि ये हमलावर ऐसे दुर्भावनापूर्ण रीडायरेक्ट और पेलोड को कैसे तैनात करते हैं, जिनका पता नहीं चल पाता।

उत्तर सरल है: बुरे अभिनेता अपनी योजनाओं में वैध मंच शामिल करते हैं। इस मामले में, हमलावरों ने यूनिवर्सिटी ऑफ ऑक्सफोर्ड (यूके) में वास्तविक सर्वर से संबंधित पतों से हानिकारक ईमेल भेजे।

वैध ऑक्सफ़ोर्ड एसएमटीपी सर्वर का उपयोग करने से हमलावरों को प्रेषक डोमेन के लिए प्रतिष्ठा जांच पास करने की अनुमति मिलती है। इसके अलावा, फ़िशिंग ईमेल भेजने के लिए वास्तविक ईमेल खातों से समझौता करने की कोई आवश्यकता नहीं थी क्योंकि वे जितने चाहें उतने ईमेल पते उत्पन्न कर सकते थे।

हालांकि, अपने कर्मचारियों को फ़िशिंग हमलों से बचाने के लिए आप कई कदम उठा सकते हैं:

- फ़िशिंग और पासवर्ड सुरक्षा के बारे में अपने कर्मचारियों को शिक्षित करें।

- इंस्टॉल ईमेल स्कैनिंग सॉफ्टवेयर जो दुर्भावनापूर्ण पेलोड वाले संदेशों का पता लगा सकता है।

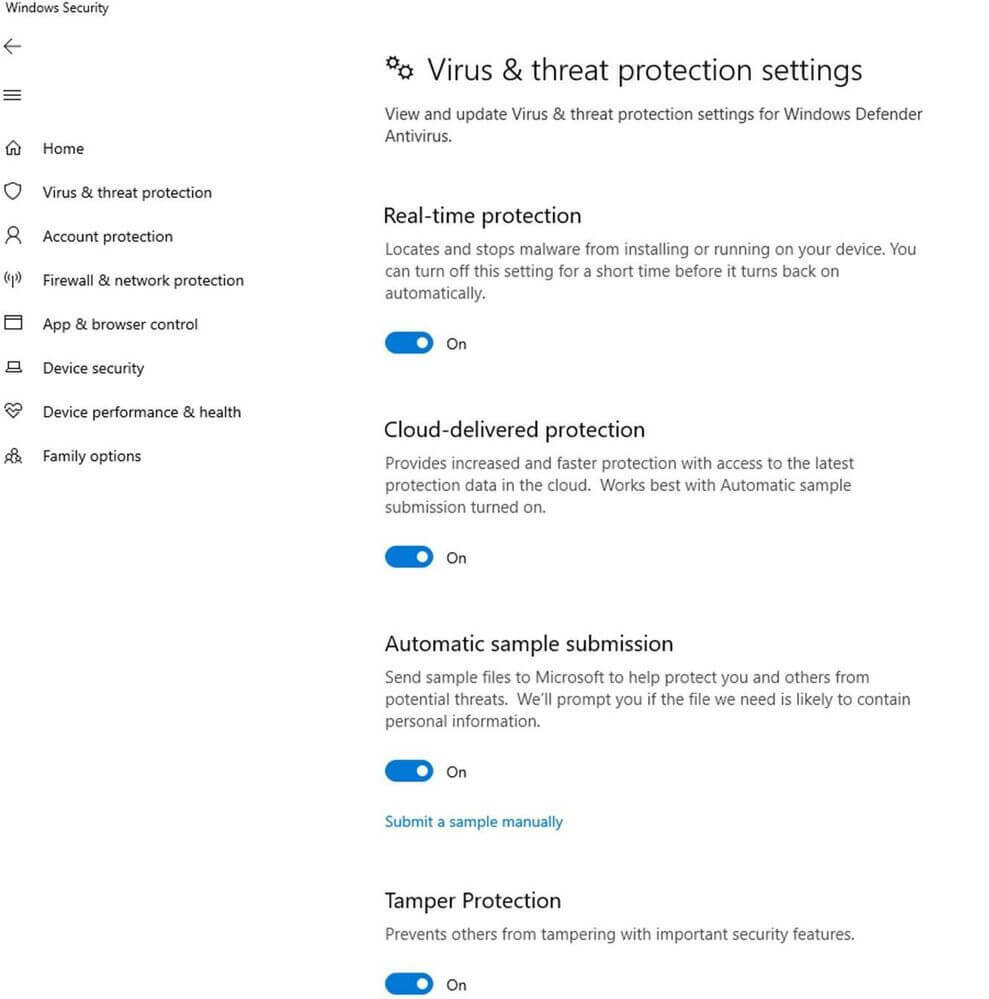

- अपने ऑपरेटिंग सिस्टम को अपडेट रखें। सबसे महत्वपूर्ण, हमेशा स्थापित करें पैच मंगलवार Microsoft से सुरक्षा अद्यतन (वे निःशुल्क हैं)।

- अप-टू-डेट स्थापित करें एंटीवायरस समाधान।

क्या आपका संगठन Office 365 का उपयोग करता है? आप लगातार बढ़ते फ़िशिंग खतरे से कैसे निपटते हैं? नीचे टिप्पणी अनुभाग के माध्यम से अपनी चाल और विधियों को साझा करने के लिए स्वतंत्र महसूस करें।