- अब जबकि PrintNightmare भेद्यता समाप्त हो गई है, यह एक नए के लिए समय था।

- एक शोधकर्ता ने किसी भी विंडोज डिवाइस पर व्यवस्थापकीय विशेषाधिकार प्राप्त करने का एक त्वरित और साफ तरीका खोजा।

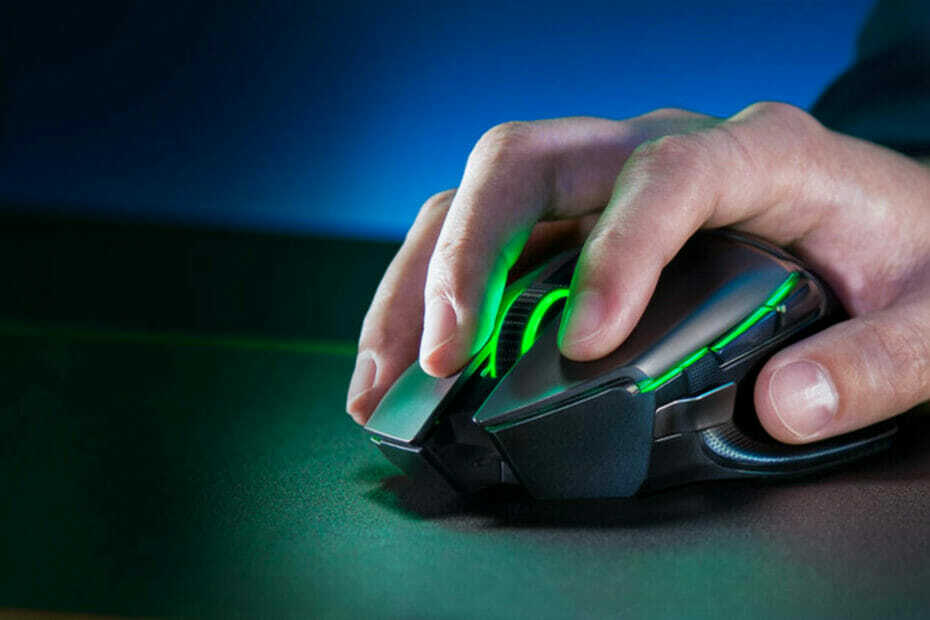

- आपको बस एक रेजर माउस की जरूरत है और आप इसे प्लग इन करने के बाद जाने के लिए बहुत अच्छे हैं।

- कंपनी को इस सुरक्षा मुद्दे के बारे में सूचित किया गया था और वह इसे जल्द से जल्द ठीक करने पर काम कर रही है।

हम लगातार सुरक्षा के बारे में बात कर रहे हैं और जब हमारे इंटरनेट से जुड़े उपकरणों की बात आती है तो बाहरी हस्तक्षेप से खुद को सुरक्षित रखने के लिए हमें जो कदम उठाने चाहिए।

लेकिन हम क्या करते हैं जब खतरा हमारे विचार से अधिक निकट होता है? और नहीं, यह जेम्स बॉन्ड फिल्म नहीं है, यह दुखद है और साथ ही सॉफ्टवेयर बग की मजेदार वास्तविकता है।

NS प्रिंट दुःस्वप्न फ़ैसको ने हैकर समुदाय की नज़रें तीसरे पक्ष के ड्राइवरों को स्थापित करके उजागर की गई कमजोरियों की ओर मोड़ दी हैं।

हम जानते हैं कि जब तक घुसपैठ के अन्य तरीके नहीं मिल जाते और, निश्चित रूप से, कोई पहले से ही नहीं है, तब तक यह लंबा नहीं था पता चला कि आप केवल एक रेजर वायरलेस में प्लग करके विंडोज 10 में एक चौड़े खुले दरवाजे से जा सकते हैं डोंगल।

यह बग आपको व्यवस्थापक विशेषाधिकार देता है

जी हां आपने सही सुना। रेजर डिवाइस को विंडोज 10 या विंडोज 11 मशीनों में प्लग करते समय, ऑपरेटिंग सिस्टम स्वचालित रूप से डाउनलोड और इंस्टॉल करना शुरू कर देगा रेजर सिनैप्स सॉफ्टवेयर कंप्यूटर पर।

यह उपर्युक्त सॉफ्टवेयर उपयोगकर्ताओं को अपने हार्डवेयर उपकरणों को कॉन्फ़िगर करने, मैक्रोज़ या मैप बटन सेट करने की अनुमति देता है।

एक शोधकर्ता ने प्लग-एंड-प्ले रेज़र सिनैप्स इंस्टॉलेशन में एक शून्य-दिन की भेद्यता की खोज की, जो उपयोगकर्ताओं को विंडोज डिवाइस पर सिस्टम विशेषाधिकार बहुत तेजी से प्राप्त करने की अनुमति देता है।

आग पर गैसोलीन, इस मामले में, रेजर का दावा है कि दुनिया भर में 100 मिलियन से अधिक उपयोगकर्ताओं द्वारा Synapse सॉफ़्टवेयर का उपयोग किया जाता है।

स्थानीय व्यवस्थापक की आवश्यकता है और भौतिक पहुंच है?

- एक रेजर माउस (या डोंगल) प्लग करें

- विंडोज अपडेट सिस्टम के रूप में रेजर इंस्टालर को डाउनलोड और निष्पादित करेगा

- शिफ्ट + राइट क्लिक के साथ पॉवरशेल खोलने के लिए एलिवेटेड एक्सप्लोरर का दुरुपयोग करेंसंपर्क करने की कोशिश की @ रेज़र, लेकिन कोई जवाब नहीं। तो यहाँ एक फ्रीबी है pic.twitter.com/xDkl87RCmz

- जोन्हाट (@j0nh4t) 21 अगस्त 2021

जैसा कि आप जानते हैं, सिस्टम विशेषाधिकार विंडोज़ में उपलब्ध उच्चतम उपयोगकर्ता अधिकार हैं और किसी को ओएस पर कोई वांछित कमांड करने की अनुमति देते हैं।

इस प्रकार, यदि किसी को विंडोज़ में इन उच्च-स्तरीय विशेषाधिकारों को प्राप्त करना होता है, तो वे सिस्टम पर पूर्ण नियंत्रण प्राप्त कर लेते हैं और मैलवेयर सहित जो चाहें स्थापित कर सकते हैं।

मुख्य मुद्दा यह है कि विंडोज अपडेट रेजर इंस्टालर को सिस्टम के रूप में डाउनलोड और निष्पादित करता है और यह कि इंस्टॉलर उपयोगकर्ताओं को यह चुनने के लिए एक्सप्लोरर विंडो खोलने का अवसर प्रदान करता है कि उन्हें कहां स्थापित करना है चालक

वहां से, सिस्टम विशेषाधिकारों के साथ पॉवर्सशेल टर्मिनल खोलने के लिए शिफ्ट-राइट-क्लिक को दबाने के लिए केवल एक कदम है, और हैकर मूल रूप से वह कर सकता है जो वह चाहता है।

इसके अलावा, अगर घुसपैठिया इंस्टॉलेशन प्रक्रिया से गुजरता है और सेव डायरेक्टरी को यूजर-कंट्रोलेबल पाथ जैसे परिभाषित करता है डेस्कटॉप, इंस्टॉलर वहां एक सेवा बाइनरी बचाता है जिसे दृढ़ता के लिए अपहृत किया जा सकता है और जिसे उपयोगकर्ता लॉगिन से पहले निष्पादित किया जाता है बूट।

ध्यान में रखने के लिए एक और महत्वपूर्ण कारक यह है कि हमलावरों को असली रेजर माउस की भी आवश्यकता नहीं होती है, क्योंकि यूएसबी आईडी को आसानी से दोहराया जा सकता है।

रेजर ने कहा कि वह इस मुद्दे को ठीक करने पर काम कर रहा है

इसके बाद, सबसे पहले, इस भेद्यता की खोज करने वाले शोधकर्ता ने कहा कि उन्होंने रेजर से संपर्क किया, लेकिन नहीं किया प्रतिक्रिया प्राप्त करने के बाद, विशाल हार्डवेयर निर्माता ने उनसे संपर्क किया और इस समस्या पर चर्चा की आगे।

रेज़र ने उसे यह भी बताया कि भेद्यता का सार्वजनिक रूप से खुलासा किए जाने के बावजूद उसे बग बाउंटी इनाम मिलेगा।

मैं अपडेट करना चाहता हूं कि मुझसे संपर्क किया गया है @ रेज़र और सुनिश्चित किया कि उनकी सुरक्षा टीम ASAP को ठीक करने पर काम कर रही है।

उनके संचार का तरीका पेशेवर रहा है और मुझे इस मुद्दे का सार्वजनिक रूप से खुलासा करने के बावजूद एक इनाम की पेशकश की गई है।

- जोन्हाट (@j0nh4t) 22 अगस्त, 2021

हम सभी उम्मीद कर रहे हैं कि इस समस्या का समाधान जल्द ही मिल जाएगा क्योंकि हममें से कोई भी इस तरह के आसान तरीके का शिकार नहीं बनना चाहेगा।

हालांकि, सबसे अधिक संभावना है, अगले सप्ताह इस समय तक, रेजर और माइक्रोसॉफ्ट दोनों ने हमें इस भेद्यता से छुटकारा पाने के लिए डिज़ाइन किए गए फिक्सिंग पैच प्रदान किए होंगे।

क्या आप कभी दुर्भावनापूर्ण हस्तक्षेप या डेटा निष्कर्षण के शिकार हुए हैं? नीचे टिप्पणी अनुभाग में हमें बताएं।

![रेज़र सिनैप्स नहीं खुलेगा/शुरू करने में विफल [पूर्ण फिक्स]](/f/090b9401fb8cd3228564fc7e1397e71d.jpg?width=300&height=460)

![रेज़र क्रैकेन ड्राइवर विंडोज 10 पर काम नहीं कर रहे हैं [पूर्ण फिक्स]](/f/cd0898e20b4fcad2e271dcbd31a62006.jpg?width=300&height=460)