- Microsoft crée un nouvel outil qui aidera les utilisateurs à tirer le meilleur parti de leurs puces de sécurité TPM.

- Windows 11 sera livré avec ce logiciel en option, spécialement conçu pour l'une des exigences les plus critiquées du système d'exploitation.

- Les administrateurs peuvent utiliser TpmDiagnostics.exe à interroger de manière approfondie les informations stockées sur les puces TPM.

- Cet article contient une liste complète des commandes que vous pouvez utiliser avec ce nouveau logiciel, sous Windows 11.

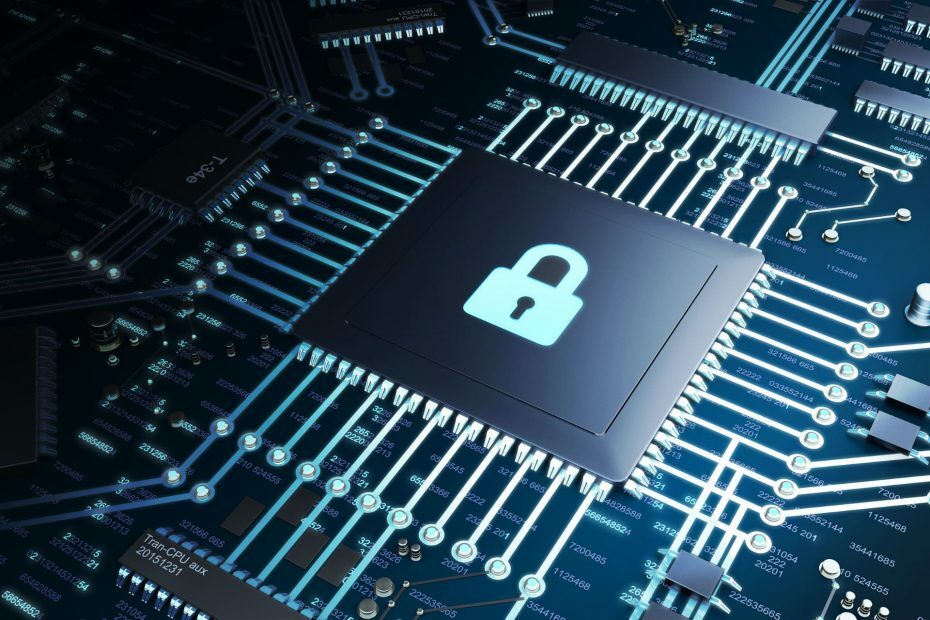

Vous aimerez peut-être savoir queWindows 11 viendra avec une nouvelle fonctionnalité optionnelle appelée TPM Diagnostics, un outil qui permettra aux administrateurs de parcourir le processeur de sécurité TPM d'un certain appareil.

Une évidence, étant donné que Microsoft continue d'insister sur ces Processeurs de sécurité TPM 2.0 comme exigence, nécessaire pour alimenter certaines de ses fonctions de sécurité.

Le nouveau système d'exploitation aura un outil de diagnostic TPM par défaut

Comme vous le savez probablement déjà, d'après les discussions sans fin suscitées par cette exigence de Windows 11, une puce TPM est en fait un processeur de sécurité matérielle.

Son objectif principal est de protéger les clés de cryptage, les informations d'identification des utilisateurs, ainsi que d'autres données sensibles contre les attaques de logiciels malveillants et d'autres formes de piratage ou d'extraction de données.

Microsoft continue d'insister sur cette exigence et continue de souligner l'importance primordiale que ce petit matériel a réellement, dans un nouvel article de blog.

Les PC du futur ont besoin de cette racine de confiance matérielle moderne pour aider à se protéger contre les attaques courantes et sophistiquées telles que les ransomwares et les attaques plus sophistiquées des États-nations. Exiger le TPM 2.0 élève la norme en matière de sécurité matérielle en exigeant cette racine de confiance intégrée.

Ainsi, ce tout nouvel outil de ligne de commande Windows 11 appelé TPM Diagnostics donnera désormais à tous les administrateurs la possibilité d'interroger la puce TPM pour obtenir des informations stockées.

Après avoir installé le logiciel, vous trouverez un nouveau tpmdiagnostics.exe exécutable situé dans le C:\Windows\System32 dossier.

TPM 2.0 est un élément essentiel pour assurer la sécurité avec Windows Hello et BitLocker afin d'aider les clients à mieux protéger leurs identités et leurs données. En outre, pour de nombreuses entreprises clientes, les TPM contribuent à faciliter la sécurité Zero Trust en fournissant un élément sécurisé pour attester de la santé des appareils.

Quelles commandes puis-je utiliser avec ce nouvel outil ?

Il est important de savoir que, à moins que vous ne compreniez parfaitement quelles données sont stockées dans votre puce TPM, il n'est pas recommandé de trop jouer avec.

Toute erreur que vous ferez pourrait accidentellement retirer les clés nécessaires au fonctionnement de votre appareil.

Sachez que le Documentation de la plate-forme de confiance Microsoft, avec le nouveau TpmDiagnostics.exe L'outil peut fournir une pléthore d'informations sur les mécanismes de sécurité sous-jacents de Windows 11.

Voici la liste complète des commandes que vous pouvez utiliser sur votre nouvel outil TPM Windows 11 :

tpmdiagnostics: Un outil pour Windows 10 build 22000. Copyright (c) Microsoft Corporation. Tous les droits sont réservés. Indicateurs: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Utilisez la commande 'help' pour obtenir plus d'informations sur un commander. Commandes: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [chemin complet du répertoire] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [autoriser l'invite PPI] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert fichier] GetEkCertFromNVR [-ecc] [fichier cert] GetEkCertFromReg [-ecc] [ fichier de sortie ] GetEk [-ecc] [fichier clé] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [fichier cert] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [fichier de sortie] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ arguments spécifiques à l'algorithme ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [indicateurs d'attribut] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [données au format hexadécimal | -file nom_fichier] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCR: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [commande hexadécimale code] ResponseCode [code de réponse hexadécimal] Traçage: EnableDriverTracing DisableDriverTracing FormatTrace [fichier etl] [fichier json de sortie] DRTM: DescribeMle [Fichier binaire MLE] Divers: Aide [nom de la commande] DecodeBase64File [fichier à décoder à partir de la base 64] EncodeToBase64File [fichier à encoder] ReadFileAsHex [fichier à lire] ConvertBinToHex [fichier à lire] [fichier à écrire] ConvertHexToBin [fichier à lire] [fichier à écrire] Hash [octets hexadécimaux ou valeur brute à hacher] GetCapabilities