Si vous êtes hors réseau depuis un certain temps et que vous avez réussi à ignorer tout le flou sur WannaCry et Petya ransomware, nous avons préparé une brève explication sur le sujet et répertorié les principales différences entre Petya (parfois appelé GoldenEye) et déjà retenu WannaCry logiciels malveillants.

À une époque où les ordinateurs régissent tant d'aspects économiques, industriels et sociaux, il n'est pas étrange de s'attendre à un cyber criminel à émerger comme un digne et horrible successeur des détournements d'avion et des vols de banque qui ont fait des ravages dans le passé fois. Les données sont égales à l'argent et l'argent est égal à l'argent, tout simplement. L'un de ces néo-crimes assez présents de nos jours est le ransomware.

Les ransomwares sont l'un des nombreux cybercrimes. Il frappe les données critiques et sensibles de la victime et exige une rançon, et comme levier détient la clé de déchiffrement. Si vous n'acceptez pas les conditions d'un cyber-voleur, vos données sont soit supprimées définitivement, soit publiées, selon le degré de confidentialité ou de caractère personnel des informations contenues dans les fichiers piratés.

Quelle est la principale différence entre WannaCry et le ransomware Petya ?

Maintenant, comme pour ses prédécesseurs, dans le « business » des ransomwares, nous avons également de petits escrocs, des hackers en herbe et de grands experts bien équipés et bien informés. Le premier groupe s'attaque à un individu (ou à un groupe d'individus, si vous préférez) et l'autre groupe utilise un logiciel malveillant haut de gamme car leurs cibles sont des entreprises et des victimes de premier plan. Nous parlons de millions de dollars dans ce jeu du chat et de la souris. Ces gens ne plaisantent pas, c'est une vraie affaire.

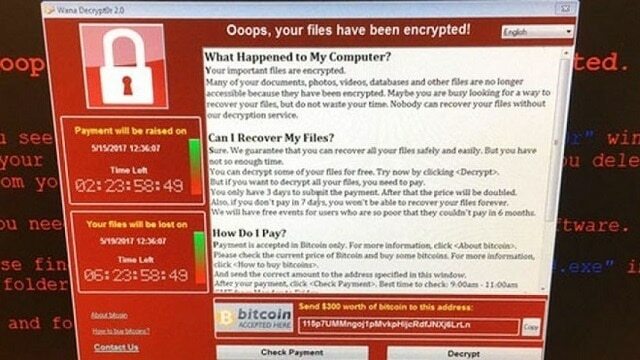

À court préavis, il y a environ deux mois, un événement mondial de ransomware, connu plus tard sous le nom de crise WannaCry, est apparu. Il a frappé plus de quelques entreprises dans divers pays du monde, y compris le National Healthcare Service en Angleterre et le géant des télécommunications d'Espagne. Avec les soins de santé, il ne s'agissait pas seulement d'argent, des vies humaines étaient impliquées, ce qui le rend encore plus absurde.

Les pirates informatiques ont utilisé une vulnérabilité de Windows divulguée appelée EternalBlue, qui aurait été utilisée par la NSA pour certaines actions fantômes au Moyen-Orient. Donc, fondamentalement, ils ont utilisé un fichier batch, une mise à jour MS Office ou une mise à jour d'un programme tiers pour corrompre les ordinateurs Windows et chiffrer les données du disque dur avec la clé de déchiffrement au fur et à mesure qu'ils exploitent. Ils ont demandé 300$ de bitcoins afin de récupérer les données sensibles sur le PC de chaque individu.

Maintenant, l'une des raisons pour lesquelles les attaques ont été si réussies au départ est que la plupart des entreprises ou des individus qui ont été contrariés couraient anciennes versions de Windows, certains même Windows XP (on est en 2017, les gars !), qui ne sont pas corrigés avec les mises à jour de sécurité appropriées. Et l'antivirus ne vous aidera pas tellement (ou peut-il?) lorsque la faille du système est la carte sur laquelle jouent ces pirates.

Heureusement, il y avait aussi une faille dans le code de WannaCry et il a été annulé après que Microsoft a fourni des mises à jour une semaine plus tard. De plus, le programme malveillant a été programmé pour couvrir une large zone et au lieu de cibler uniquement des cibles choisies, il a inondé Internet. Cela leur rendait difficile le suivi des paiements. Petya ou GoldenEye est similaire mais apparemment mieux organisé et orchestré. Il a moins de défauts et le but de son agresseur est plus un tir bien visé qu'une rafale à peine contrôlée.

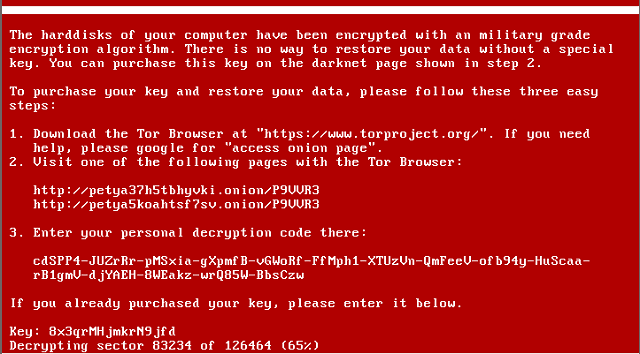

À ce jour, Petya n'a frappé qu'environ 2 500 cibles et WannaCry a frappé, sur une durée beaucoup plus courte, des centaines de milliers avant d'être abattu. Une autre différence est liée à la validation du paiement. Les méchants derrière les attaques WannaCry n'étaient pas assez compétents pour développer un moyen fiable de confirmer les paiements de leurs victimes. De cette façon, ils ont raté de nombreuses opportunités de profit. Petya utilise un petit fournisseur de messagerie appelé Posteo pour la validation. Une fois qu'ils reçoivent l'e-mail avec la preuve de paiement, ils envoient la clé de décryptage et cela conclut la procédure.

La principale différence, cependant, réside dans le logiciel lui-même. Il attaque de différentes manières, donc les experts en la matière pensent qu'il est beaucoup plus difficile de l'arrêter. Les mises à jour et les correctifs de sécurité n'aideront apparemment pas. Du moins pas tout seul. Le malware infligé par Petya commence par le système, il existe en différentes versions et il n'y a pas encore de solution simple qui devrait y remédier.

De plus, de nombreuses entreprises se trompent en pensant que les correctifs ou les mesures de sécurité supplémentaires ne sont pas essentiel, il y a donc de fortes chances que Petya grandisse même au fil du temps jusqu'à ce qu'il atteigne le monde niveaux de menace. Ce n'est que le début d'une crise mondiale massive des ransomwares et un test de vigilance pour les principaux acteurs. C'est un excellent exemple que les mesures de sécurité sont indispensables et que nous pouvons nous attendre à ce que beaucoup d'autres cybercriminels suivent cette voie.

Quelle est votre opinion sur le sujet? N'oubliez pas de nous le dire dans la section commentaires ci-dessous.

HISTOIRES CONNEXES QUE VOUS DEVEZ VÉRIFIER :

- Voici pourquoi Microsoft désactive les tiersantivirusdans Windows 10

- 10 meilleurs programmes antivirus pour la navigation

- Voici pourquoi Microsoft désactive les antivirus tiers dans Windows 10 Creators Update