- TPM 1.2 vs 2.0, lequel est le plus sécurisé? Dans ce guide, nous allons comparer les deux et vous dire lequel est le meilleur choix.

- Le TPM est une puce physique sur votre carte mère, mais elle peut également être placée à l'intérieur de votre CPU.

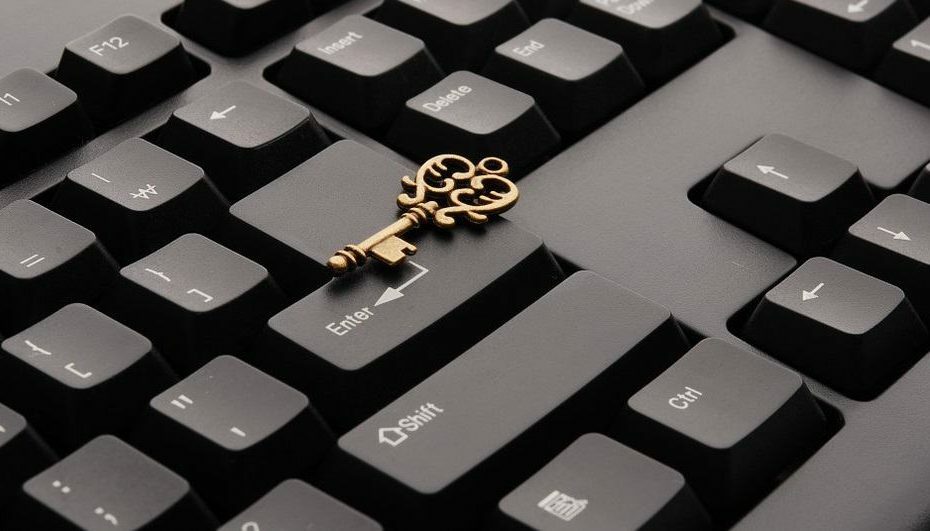

- Son objectif principal est de protéger vos mots de passe, clés de cryptage et autres données sensibles.

- Vous voulez en savoir plus sur la sécurité TPM 1.2 et 2.0? Ce guide répondra à cela et à toutes les autres questions sur le sujet donné.

Ce logiciel réparera les erreurs informatiques courantes, vous protégera contre la perte de fichiers, les logiciels malveillants, les pannes matérielles et optimisera votre PC pour des performances maximales. Résolvez les problèmes de PC et supprimez les virus maintenant en 3 étapes simples :

- Télécharger l'outil de réparation de PC Restoro qui vient avec des technologies brevetées (brevet disponible ici).

- Cliquez sur Lancer l'analyse pour trouver des problèmes Windows qui pourraient causer des problèmes de PC.

- Cliquez sur Tout réparer pour résoudre les problèmes affectant la sécurité et les performances de votre ordinateur

- Restoro a été téléchargé par 0 lecteurs ce mois-ci.

Comme vous le savez probablement, Windows 11 a été récemment annoncé et apporte un large éventail de nouvelles fonctionnalités ainsi que des exigences spécifiques.

Concernant Configuration matérielle requise pour Windows 11, le nouveau changement dont tout le monde parle est la puce TPM, et à moins que vous ne l'ayez, vous ne pourrez pas passer à Windows 11 en raison de Erreurs TPM 2.0.

Il existe deux versions de TPM, et dans ce guide, nous allons comparer TPM 1.2 vs 2.0 et voir laquelle est la meilleure.

TPM 1.2 vs 2.0, lequel dois-je utiliser ?

Un bref historique du TPM

Le TPM a été introduit pour la première fois par Trusted Computing Group en 2009, et depuis lors, il est utilisé dans les ordinateurs, les dispositifs ATM et les décodeurs.

Quant au TPM 1.2, il est sorti en 2005, et il a reçu la dernière révision en 2011. D'autre part, TPM 2.0 a été publié initialement en 2014, tandis que la dernière révision date de 2019.

Les deux versions présentent diverses différences, mais avant de commencer à les comparer, voyons ce que fait TPM et comment il protège votre PC.

Qu'est-ce que le TPM ?

TPM signifie Trusted Platform Module, et c'est un microcontrôleur dédié qui fournit chiffrement fonctionnalités et une couche de sécurité supplémentaire pour votre PC.

Le TPM est généralement une puce sur votre carte mère, mais il peut également être intégré à l'intérieur du processeur ou il peut s'exécuter séparément dans le micrologiciel. Certaines cartes mères ont des connecteurs TPM, vous pouvez donc ajouter vous-même une puce TPM.

Il existe également un TPM entièrement virtuel qui s'exécute au niveau logiciel, mais de nombreux experts pensent qu'il n'est pas aussi sûr que son homologue physique.

Comment fonctionne le TPM ?

Le TPM est principalement utilisé pour le cryptage, et il générera et stockera des parties des clés de cryptage. Cela signifie que si vous souhaitez déverrouiller un lecteur crypté, vous devrez utiliser la même puce TPM qui a généré la clé de cryptage.

Étant donné que la clé de cryptage n'est pas stockée sur votre disque, il est plus difficile pour les pirates de décrypter vos données car ils ont également besoin d'accéder à la puce TPM.

Les puces TPM ont également une protection contre les falsifications, et au cas où la puce ou la carte mère serait falsifiée par un pirate informatique, le TPM devrait toujours pouvoir garder vos données verrouillées.

En plus du cryptage, le TPM peut protéger votre PC du bootloader malware en vérifiant le chargeur de démarrage. Si votre chargeur de démarrage a été tempéré, TPM empêchera votre système de démarrer.

TPM dispose également d'un mode de quarantaine que vous pouvez utiliser pour résoudre les problèmes du chargeur de démarrage. Enfin, TPM stocke tous vos mots de passe à l'intérieur, ce qui les protège des pirates.

Comme pour les autres utilisations, le TPM est utilisé pour la gestion des droits numériques, la protection des licences logicielles et, dans certains cas, la prévention de la triche dans les jeux vidéo.

TPM 1.2 vs 2.0, quelles sont les différences ?

TPM 2.0 est une amélioration par rapport à TPM 1.2, et bien qu'ils soient similaires, vous devez savoir que TPM 2.0 n'est pas compatible avec TPM 1.2.

TPM 1.2 a une spécification unique, tandis que la version 2.0 a des spécifications spécifiques à la plate-forme qui définissent quelles parties de la bibliothèque sont obligatoires ou facultatives.

En ce qui concerne les algorithmes sur TPM 1.2, SHA-1 et RSA sont requis, tandis que l'AES est facultatif. Avec TPM 2.0, SHA-1 et SHA-256 sont requis pour les hachages.

RSA et ECC avec une courbe Barreto-Naehrig 256 bits et une courbe NIST P-256 sont utilisés pour la cryptographie à clé publique et la génération et la vérification de signature numérique asymétrique dans TPM 2.0.

En ce qui concerne la génération de signature numérique symétrique, le TPM 2.0 utilise le HMAC et l'AES 128 bits pour les algorithmes à clé symétrique.

La différence entre les algorithmes est notable, ce qui fait du TPM 2.0 une solution très sécurisée.

Concernant les primitives crypto, les TPM 1.2 et 2.0 proposent :

- Génération de nombres aléatoires

- Algorithme cryptographique à clé publique

- Fonction de génération de masque

- Génération et vérification de signature numérique

- Algorithmes à clé symétrique

Bien qu'il partage les mêmes fonctionnalités, le TPM 2.0 utilise l'attestation anonyme directe à l'aide de la courbe Barreto-Naehrig 256 bits, il est donc plus sûr à utiliser.

En termes de hiérarchie, TPM 1.2 n'a que la hiérarchie de stockage, tandis que TPM 2.0 a une hiérarchie de plate-forme, de stockage et d'approbation.

En ce qui concerne les clés racine, seul SRK RSA-2048 est pris en charge avec TPM 1.2, tandis que le TPM 2.0 prend en charge plusieurs clés et algorithmes par hiérarchie.

En ce qui concerne l'autorisation, TPM 1.2 utilise HMAC, PCR, localité et présence physique. TPM 2.0 offre les mêmes fonctionnalités d'autorisation ainsi qu'une protection par mot de passe.

En termes de NVRAM, TPM 1.2 ne prend en charge que les données non structurées, tandis que TPM 2.0 prend en charge les données non structurées, Counter, Bitmap, Extend, PIN pass and fail.

Comme vous pouvez le constater, TPM 2.0 offre un large éventail d'améliorations et constitue un choix plus sûr en matière de protection et de cryptage des données.

Voici un bref aperçu des algorithmes pris en charge par TPM 1.2 et TPM 2.0.

| Type d'algorithme : | Nom: | TPM 1.2 | TPM 2.0 |

|---|---|---|---|

| Asymétrique | RSA 1024 | Oui | Optionnel |

| RSA 2048 | Oui | Oui | |

| ECC P256 | Non | Oui | |

| ECC BN256 | Non | Oui | |

| Symétrique | AES 128 | Optionnel | Oui |

| AES 256 | Optionnel | Optionnel | |

| Hacher | SHA-1 | Oui | Oui |

| SHA-2 256 | Non | Oui | |

| HMAC | SHA-1 | Oui | Oui |

| SHA-2 256 | Non | Oui |

Pourquoi TPM 2.0 est meilleur(e) que TPM 1.2 ?

TPM 1.2 n'utilise que l'algorithme de hachage SHA-1, ce qui est un problème car SHA-1 n'est pas sécurisé, et de nombreuses agences ont commencé à passer à SHA-256 en 2014.

Microsoft et Google ont supprimé la prise en charge de la signature de certificats basée sur SHA-1 en 2017. Il convient également de mentionner que TPM 2.0 prend en charge des algorithmes plus récents qui amélioreront les performances de signature de lecteur et de génération de clés.

TPM 2.0 offre également une expérience plus cohérente et la stratégie de verrouillage est configurée par Windows. Avec TPM 1.2, les implémentations varient selon les paramètres de stratégie, ce qui peut être un problème de sécurité.

Nous devons également mentionner que certaines fonctionnalités telles que le cryptage de l'appareil, Windows Defender System Guard, Autopilot et SecureBIO sont disponibles uniquement lors de l'utilisation de TPM 2.0.

Voici une liste des fonctionnalités prises en charge par TPM 1.2 et TPM 2.0 :

| TPM 1.2 | TPM 2.0 | |

|---|---|---|

| Botte mesurée | ✅ | ✅ |

| BitLocker | ✅ | ✅ |

| Cryptage de l'appareil | ❌ | ✅ |

| Contrôle des applications Windows Defender | ✅ | ✅ |

| Protection du système Windows Defender | ❌ | ✅ |

| Garde d'accréditation | ✅ | ✅ |

| Attestation de santé de l'appareil | ✅ | ✅ |

| Bonjour Windows | ✅ | ✅ |

| Démarrage sécurisé UEFI | ✅ | ✅ |

| Fournisseur de stockage de clés de fournisseur de chiffrement de la plate-forme TPM | ✅ | ✅ |

| Carte à puce virtuelle | ✅ | ✅ |

| Stockage des certificats | ✅ | ✅ |

| Pilote automatique | ❌ | ✅ |

| SécuriséBIO | ❌ | ✅ |

Windows 11 nécessite-t-il le TPM 2.0 ?

Lors de sa première annonce, les exigences matérielles de Windows 11 indiquaient que Windows 11 fonctionnerait avec TPM 1.2 et TPM 2.0, ce dernier étant un choix plus sûr.

Selon la documentation, une mise à niveau vers Windows 11 serait autorisée avec une puce TPM 1.2, mais déconseillée. Cependant, Microsoft a mis à jour sa documentation, et actuellement, le TMP 2.0 est la condition requise pour Windows 11.

Cela nous amène à croire que TPM 2.0 est l'exigence pour Windows 11 et que les utilisateurs avec des puces TMP 1.2 ne pourront pas utiliser Windows 11.

Cependant, il existe un moyen de installer Windows 11 sans TPM, si vous êtes féru de technologie. Du bon côté, il semble que certains systèmes Windows 11 fonctionneront sans puces TPM 2.0, ce qui est une excellente nouvelle pour beaucoup.

Le TPM est-il destiné uniquement aux utilisateurs professionnels ?

Bien que le TPM ait été initialement développé pour les utilisateurs professionnels, la technologie est désormais également disponible sur les ordinateurs personnels.

Bien que le cryptage de vos données ne soit pas essentiel pour les utilisateurs à domicile, si vous voulez vous assurer que vos fichiers sont en sécurité à tout moment, le cryptage de vos fichiers et l'utilisation du TPM sont indispensables.

Tous les cryptages ne nécessitent pas le TPM, mais son utilisation offre une couche de sécurité matérielle qui rend plus difficile l'accès des pirates à vos données.

Il offre une protection contre la falsification, vous pouvez donc être assuré que vos fichiers cryptés resteront protégés contre les pirates informatiques, même s'ils tentent de modifier votre matériel.

Le TPM n'est pas seulement utilisé pour le cryptage de fichiers, et vous l'utilisez probablement en tant qu'utilisateur à domicile sans même le savoir. Si vous utilisez Bonjour Windows fonctionnalité, vous utilisez déjà un module de plateforme sécurisée.

Vos mots de passe et codes PIN sont également stockés dans TPM, même pour les utilisateurs à domicile. Enfin, TPM vous offre un Démarrage sécurisé fonction qui empêche les chargeurs de démarrage d'infecter votre PC.

Ainsi, même si vous n'êtes pas un utilisateur professionnel et que vous ne cryptez pas vos données, vous bénéficiez toujours du TPM en tant qu'utilisateur domestique.

Conclusion

TPM 1.2 et TPM 2.0 ont leurs avantages, et avec les exigences de Windows 11 récemment annoncées, les puces TPM deviendront un incontournable, donc si vous ne possédez pas de puce TPM, vous voudrez peut-être envisager acheter une puce TPM.

Alors, quelle version du TPM est la meilleure? La réponse est assez simple, le TPM 2.0 est plus récent, plus sécurisé, et il offre plus de fonctionnalités de sécurité, il fonctionne mieux avec Windows, et nous pouvons dire en toute sécurité que TPM 2.0 est un meilleur choix que TPM 1.2.

![6 meilleurs logiciels de cryptage de courrier électronique [Guide 2021]](/f/327839f780d7fce6a076fa1b9dcea7f5.jpg?width=300&height=460)