La dangereuse vulnérabilité a été découverte par SecureWorks plus tôt cette année.

- Un attaquant détournerait simplement une URL abandonnée et l’utiliserait pour obtenir des privilèges élevés.

- La vulnérabilité a été découverte par SecureWorks, une société de cybersécurité.

- Microsoft y a répondu tout de suite, mais cela en dit long sur son niveau de cybersécurité.

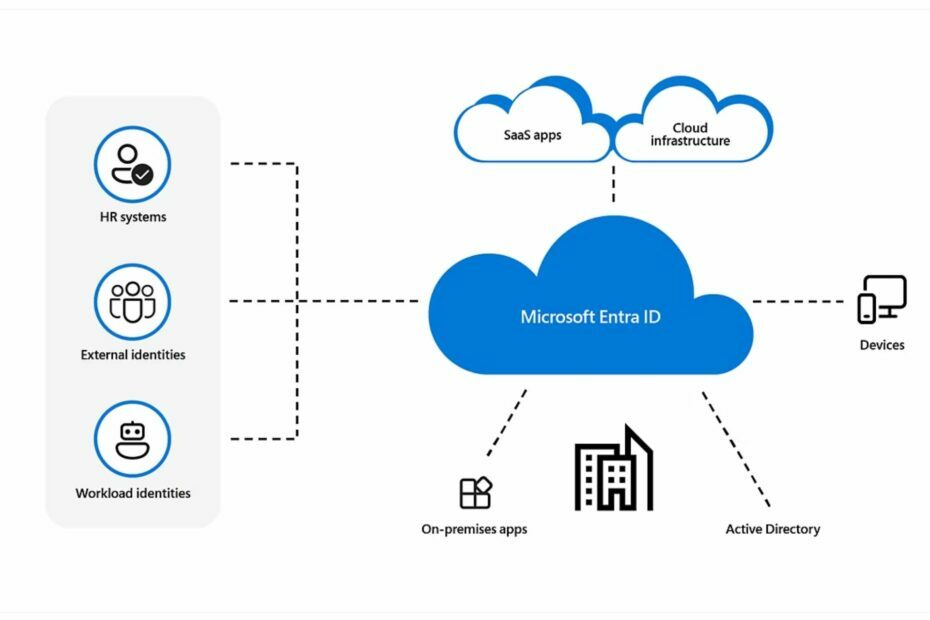

Plus tôt cette année, Microsoft Entra ID (qui s'appelait alors Azure Active Directory) aurait pu être facilement piraté et compromis par des pirates utilisant des URL de réponse abandonnées. Une équipe de chercheurs de SecureWorks a découvert cette vulnérabilité et alerté Microsoft.

Le géant de la technologie basé à Redmond a rapidement corrigé la vulnérabilité et, dans les 24 heures suivant l'annonce initiale, il a supprimé l'URL de réponse abandonnée dans Microsoft Entra ID.

Aujourd'hui, près de 6 mois après cette découverte, l'équipe à l'origine de cette découverte, découvert dans un article de blog, le processus qui sous-tend l'infection des URL de réponse abandonnées et leur utilisation pour activer Microsoft Entra ID, le compromettant essentiellement.

En utilisant l'URL abandonnée, un attaquant pourrait facilement obtenir des privilèges élevés de l'organisation utilisant Microsoft Entra ID. Inutile de dire que la vulnérabilité représentait un risque important, et Microsoft n’en avait apparemment pas conscience.

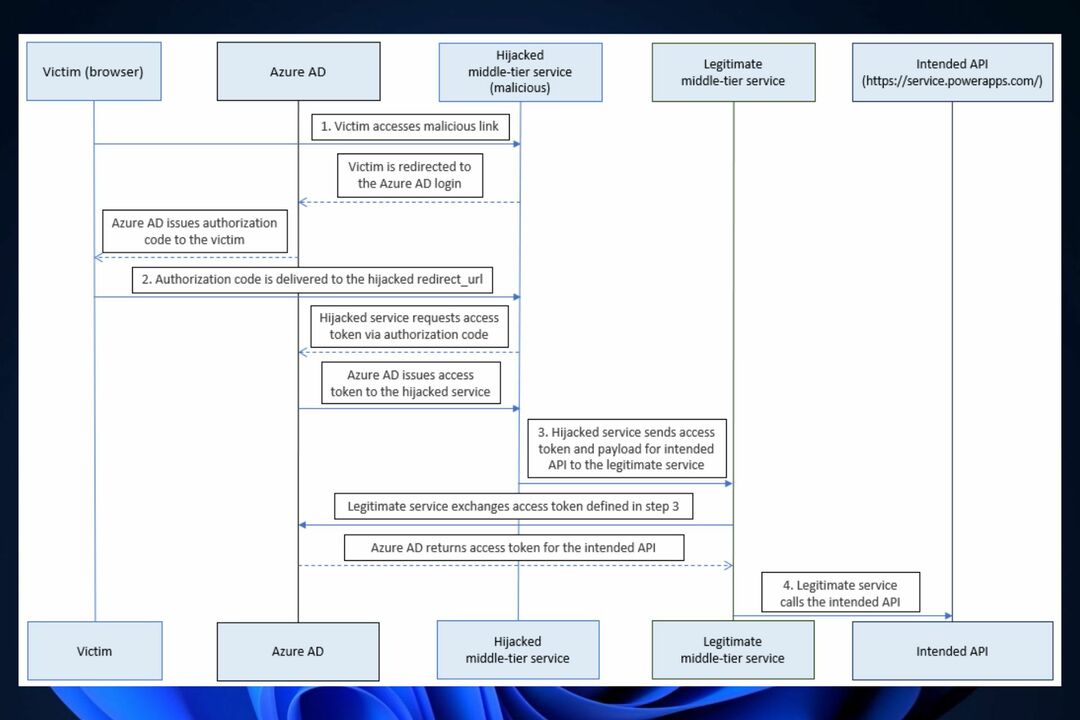

Un attaquant pourrait exploiter cette URL abandonnée pour rediriger les codes d’autorisation vers lui-même, en échangeant les codes d’autorisation mal obtenus contre des jetons d’accès. L'acteur malveillant pourrait alors appeler l'API Power Platform via un service de niveau intermédiaire et obtenir des privilèges élevés.

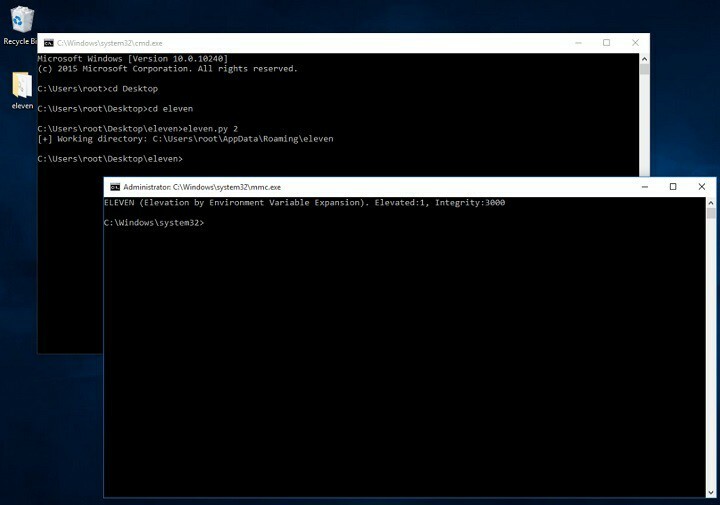

Travaux sécurisés

C'est ainsi qu'un attaquant profiterait de la vulnérabilité Microsoft Entra ID

- L'URL de réponse abandonnée serait découverte par l'attaquant et détournée avec un lien malveillant.

- Ce lien malveillant serait alors accédé par une victime. Entra ID redirigerait alors le système de la victime vers l’URL de réponse, qui inclurait également le code d’autorisation dans l’URL.

- Le serveur malveillant échange le code d'autorisation contre le jeton d'accès.

- Le serveur malveillant appelle le service de niveau intermédiaire à l’aide du jeton d’accès et de l’API prévue, et l’identifiant Microsoft Entra finirait par être compromis.

Cependant, l'équipe à l'origine de la recherche a également découvert qu'un attaquant pouvait simplement échanger les codes d'autorisation contre des jetons d'accès sans relayer les jetons au service de niveau intermédiaire.

Compte tenu de la facilité avec laquelle un attaquant aurait pu compromettre efficacement les serveurs Entra ID, Microsoft a rapidement résolu ce problème et a publié une mise à jour le lendemain.

Mais il est assez intéressant de voir comment le géant de la technologie basé à Redmond n’a jamais vu cette vulnérabilité. Cependant, Microsoft a l’habitude de négliger quelque peu les vulnérabilités.

Plus tôt cet été, l'entreprise a été fortement critiquée par Tenable, une autre société prestigieuse de cybersécurité, pour ne pas avoir réussi à résoudre une autre vulnérabilité dangereuse qui permettrait à des entités malveillantes d'accéder aux informations bancaires des utilisateurs de Microsoft.

Il est clair que Microsoft doit étendre d’une manière ou d’une autre son département de cybersécurité. Qu'est-ce que tu en penses?