Toutes les informations dont vous avez besoin sur ces attaques par force brute

- Le bourrage d'informations d'identification se produit lorsqu'un acteur malveillant tente d'utiliser les informations d'identification de connexion divulguées d'un utilisateur pour un compte en ligne pour un autre compte.

- Pour empêcher ces attaques par force brute, vous devez utiliser des mots de passe uniques pour tous vos comptes.

- L'utilisation de 2FA (2 - Factor Authentication) et de Multi-Factor Authentication (MFA) est un autre moyen de prévenir les attaques en ligne.

RoboForm stocke une version cryptée de vos données sur ses serveurs hautement sécurisés. Ils utilisent AES-256, l'algorithme de cryptage le plus puissant à ce jour. Les informations sont indéchiffrables et ne sont décryptées que sur vos appareils, jamais sur le serveur.

- Connexion sécurisée avec un mot de passe principal et 2FA

- Générateur de mot de passe et sauvegarde des données

- Option de remplissage automatique pour les formulaires

Commencez à synchroniser les mots de passe sur tous les appareils.

La principale différence entre la pulvérisation de mot de passe et le bourrage d'informations d'identification est l'exigence nécessaire pour mener à bien l'attaque. Ce sont toutes deux des attaques par force brute utilisées par de mauvais acteurs pour accéder illégalement à des comptes d'utilisateurs.

Bien que cela puisse sembler effrayant au début, ils dépendent toujours des erreurs de votre part. Dans ce guide de pulvérisation de mot de passe vs credential stuffing, nous montrerons comment prévenir ces attaques et les différences entre elles.

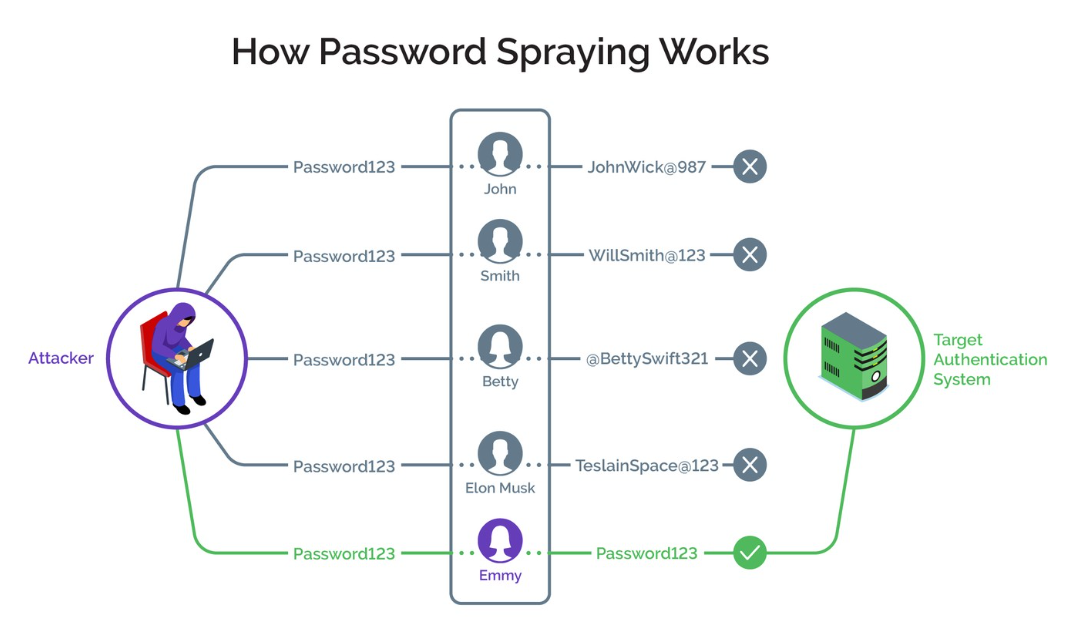

Qu'est-ce qu'un vaporisateur de mots de passe ?

Un spray de mot de passe est une forme d'attaque par force brute où le malfaiteur essaie un mot de passe aléatoire couramment utilisé sur différents noms d'utilisateur valides. Cela signifie que l'attaquant ne dispose d'aucune information légitime.

Au lieu de cela, ils pulvérisent certains des mots de passe courants et faciles à retenir qu'un utilisateur moyen utilise sur de nombreux noms d'utilisateur valides. Certains de ces mots de passe faibles incluent le mot de passe, 123456, 123abc et 111111, etc.

Ils répètent cette procédure avec différents mots de passe communs jusqu'à ce qu'ils finissent par violer l'un des comptes.

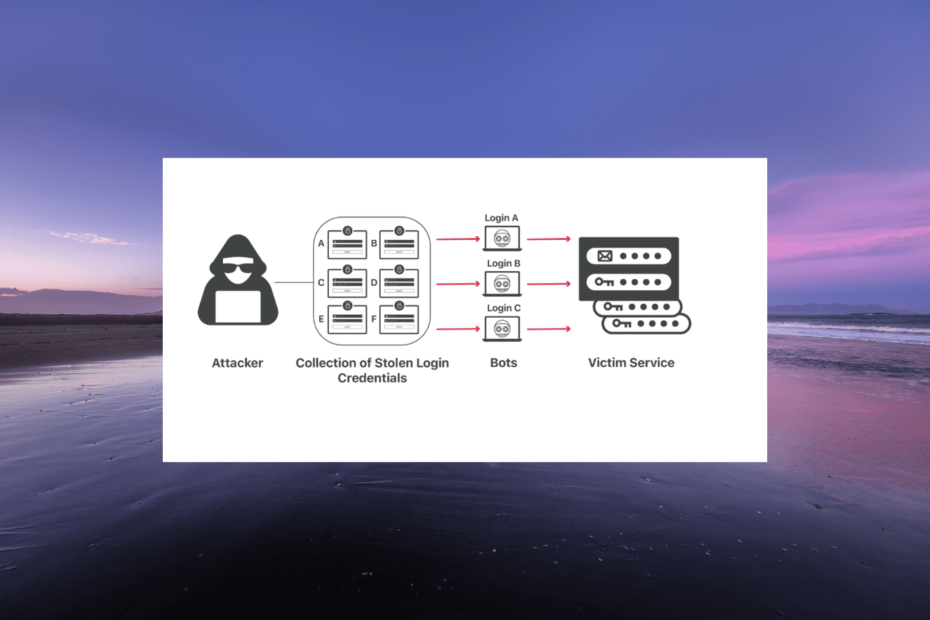

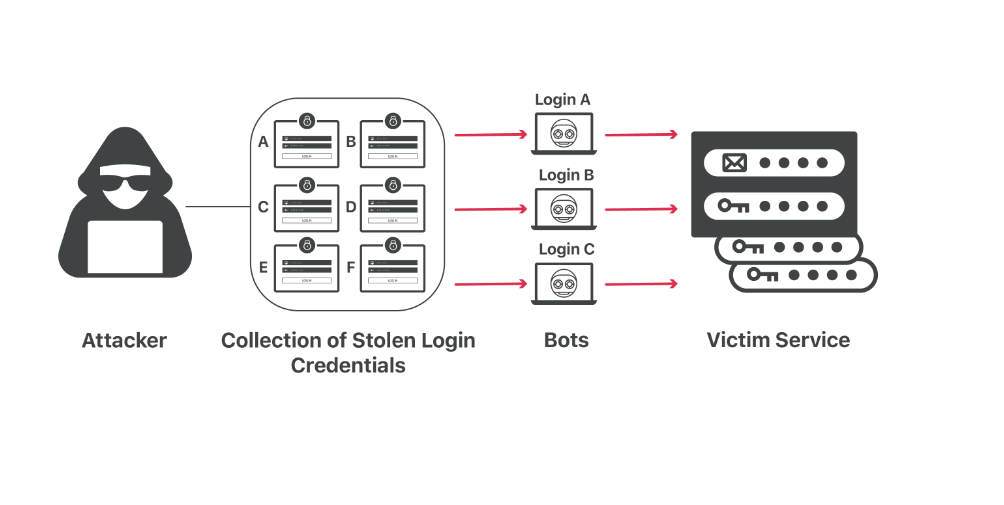

Qu'est-ce que le credential stuffing ?

Contrairement à la pulvérisation de mots de passe, dans le credential stuffing, l'attaquant a accès aux identifiants de connexion du compte d'un utilisateur. Cela se produit généralement via des fuites en ligne; peut-être que la base de données du site Web sur laquelle vous avez un compte a été compromise.

Avec le mot de passe du compte unique, l'acteur malveillant essaie d'accéder à d'autres comptes en ligne détenus par le même utilisateur. Si le mot de passe ne le fait pas, le pirate essaie différentes variantes du même mot de passe.

Par exemple, un pirate peut avoir accès au nom d'utilisateur, à l'adresse e-mail et au mot de passe Facebook d'un utilisateur. Il essaiera ensuite le mot de passe pour accéder au compte Twitter ou Gmail de la personne. Si cela ne fonctionne pas, ils utilisent à la place une variante du mot de passe.

Quelle est la différence entre la pulvérisation de mots de passe et le credential stuffing ?

1. Objectif d'attaque

L'objectif majeur de ces deux types d'attaques est d'accéder illégalement aux comptes des utilisateurs. Cependant, pour le credential stuffing, l'objectif est d'utiliser un identifiant d'utilisateur divulgué pour un compte afin d'accéder à plusieurs comptes détenus par le même utilisateur.

La pulvérisation de mots de passe, d'autre part, nécessite que le mauvais acteur ait une liste de mots de passe communs qui seront pulvérisés sur différents noms d'utilisateur valides.

- Statistiques à connaître sur les cyberattaques en 2023

- Dernières statistiques antivirus avec les 8 faits les plus importants

2. Exigence

Conseil d'expert :

SPONSORISÉ

Certains problèmes de PC sont difficiles à résoudre, en particulier lorsqu'il s'agit de fichiers système et de référentiels manquants ou corrompus de votre Windows.

Veillez à utiliser un outil dédié, tel que Fortifier, qui analysera et remplacera vos fichiers endommagés par leurs nouvelles versions à partir de son référentiel.

L'exigence d'une attaque de bourrage d'informations d'identification est une base d'informations d'identification en ligne divulguée avec laquelle travailler. Ils l'obtiennent généralement par le biais de fuites en ligne ou en piratant la base de données d'une organisation.

Alors que la pulvérisation de mot de passe ne nécessite aucune fuite de données. Juste une liste aléatoire de noms d'utilisateur valides, qui est généralement une adresse e-mail et des mots de passe simples et couramment utilisés.

3. Mode de fonctionnement

Alors que le bourrage d'informations d'identification peut être effectué manuellement, les pirates utilisent des botnets. Ils transmettent les données disponibles aux robots qui commencent à créer différentes variantes pour accéder à d'autres comptes.

Cette forme d'attaque fonctionne car la plupart des internautes ne gardent pas mots de passe uniques pour différents comptes. Au lieu de cela, ils utilisent le même mot de passe encore et encore ou une variante de celui-ci.

Les attaquants utilisent également des botnets pour la pulvérisation de mots de passe. Les robots fonctionnent avec des noms d'utilisateur valides et les associent aux mots de passe couramment utilisés jusqu'à ce qu'ils obtiennent des informations d'identification valides pour un compte.

Cette forme d'attaque est parfois couronnée de succès car un internaute moyen possède des dizaines de comptes qui nécessitent des mots de passe. Ainsi, la plupart des gens préfèrent utiliser ces mots de passe faibles et soi-disant faciles à retenir. Cela permet aux pirates d'accéder facilement à leurs comptes.

Comment puis-je empêcher le credential stuffing et la pulvérisation de mots de passe ?

Vous trouverez ci-dessous certaines des mesures qu'une organisation et un individu peuvent prendre pour empêcher ces attaques par force brute :

- Utilisez des mots de passe uniques – Bien qu'il soit tentant de se contenter des mots de passe couramment utilisés, cela se termine généralement mal. Utilisez toujours un mot de passe fort et unique pour différents comptes. Si vous craignez de devoir tous les mémoriser, vous pouvez utiliser un gestionnaire de mots de passe de confiance plutôt.

- Rejeter les mots de passe couramment utilisés – En tant qu'organisation disposant de portails en ligne, vous devez disposer de politiques de création de mots de passe qui rejettent les mots de passe faibles et couramment utilisés. Avec cela, vous pouvez rapidement remarquer une attaque par pulvérisation de mot de passe avant qu'elle ne se concrétise.

- Utiliser l'authentification multifacteur (MFA) – Pour renforcer la sécurité de votre portail et de vos comptes, vous devez réduire l'importance des mots de passe. Un moyen efficace d'y parvenir consiste à mettre en œuvre une authentification à deux facteurs (2FA) ou multifacteur. Avec cela, les utilisateurs devront fournir des informations supplémentaires, avoir accès à leurs appareils ou utiliser la vérification biométrique en plus de leurs mots de passe.

- Vérifiez fréquemment les violations de la base de données – Parfois, certaines organisations vérifient leur base de données, en particulier celles partagées avec une base de données d'informations d'identification divulguées connues. Avec cela, vous pouvez savoir et agir rapidement contre les comptes piratés.

- Limiter les tentatives de connexion – Un autre moyen efficace d'empêcher le bourrage d'informations d'identification et la pulvérisation de mots de passe consiste à limiter le nombre de tentatives de connexion à la fois. En outre, vous pouvez introduire CAPTCHA et d'autres outils de détection de vivacité dans le processus de connexion pour limiter les bots.

Nous avons atteint la fin de ce guide sur le credential stuffing vs password spray. Avec les informations qu'il contient, vous avez maintenant tout ce que vous devez savoir sur ces formes d'attaque et comment les prévenir.

Si vous avez besoin d'une liste de gestionnaires de mots de passe hors ligne Pour vous aider à protéger vos informations d'identification, consultez notre guide détaillé pour les meilleurs choix disponibles.

N'hésitez pas à partager votre expérience avec ces attaques par force brute avec nous dans les commentaires ci-dessous.

Vous rencontrez toujours des problèmes ?

SPONSORISÉ

Si les suggestions ci-dessus n'ont pas résolu votre problème, votre ordinateur peut rencontrer des problèmes Windows plus graves. Nous vous suggérons de choisir une solution tout-en-un comme Fortifier pour résoudre efficacement les problèmes. Après l'installation, cliquez simplement sur le Afficher et corriger bouton puis appuyez sur Lancer la réparation.

![[Résolu] Ce site peut être piraté](/f/8748aa75844a6350ff3cee9b89c63ee8.jpg?width=300&height=460)