La vulnérabilité permet le contournement des contrôles de sécurité.

- La vulnérabilité existe dans la dernière version de Microsoft Teams.

- Les pirates peuvent contourner les contrôles de sécurité à l'aide d'IDOR.

- Cependant, le pirate doit acheter un domaine similaire et l'enregistrer auprès de M365.

Récemment, une étude a montré que plus de 80% des comptes Microsoft Teams ont été piratés au moins une fois, en 2022. Ce qui est encore plus inquiétant, c'est que la même étude rapporte que 60 % des comptes Microsoft Teams ont été piratés avec succès. C'est un chiffre inquiétant, mais avec quelle facilité Microsoft Teams peut-il être piraté, dans ce cas ?

Eh bien, il s'avère que les équipes peuvent être très facilement piratées. De nouvelles recherches menées par L'équipe rouge de JUMPSEC a découvert que Team est en fait sujet aux logiciels malveillants modernes. Et les locataires externes peuvent également facilement introduire des logiciels malveillants dans Microsoft Teams.

Comment cela peut-il arriver? Il existe une vulnérabilité dans la dernière version de Microsoft Teams. Cette vulnérabilité permet au malware d'infiltrer toute organisation utilisant Microsoft Teams dans sa configuration par défaut.

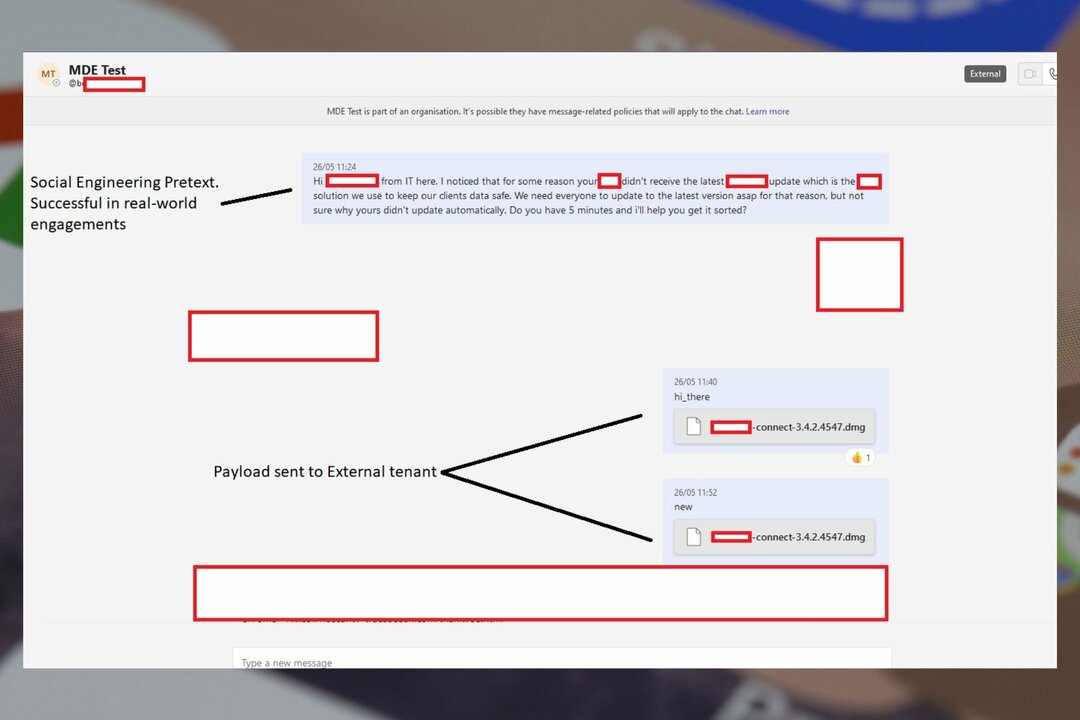

Le pirate peut contourner les contrôles de sécurité côté client. Ces contrôles de sécurité empêchent les locataires externes d'envoyer des fichiers (des logiciels malveillants dans ce cas) au personnel de votre organisation.

IDOR dans Microsoft Teams permet l'introduction de logiciels malveillants

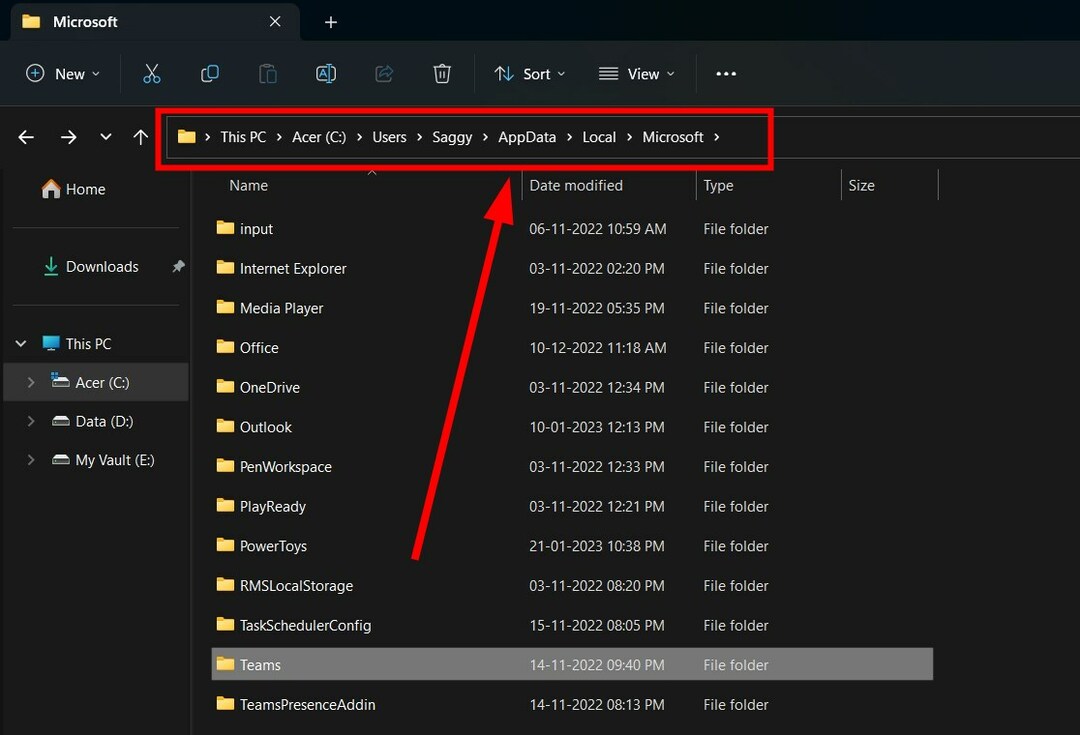

L'exploitation est possible grâce à une vulnérabilité dans les contrôles de sécurité côté client. Dans Microsoft Teams, certains contrôles de sécurité peuvent être implémentés côté client.

Cela signifie donc qu'un pirate informatique peut se faire passer pour un individu de votre organisation, et en contournant ces contrôles, il pourra vous envoyer des fichiers malveillants. Ceci, couplé à une autre vulnérabilité, permet au pirate d'envoyer des fichiers malveillants directement dans votre boîte de réception.

La recherche indique que cette méthode peut contourner presque tous les contrôles de sécurité anti-hameçonnage modernes. Cependant, le pirate informatique doit acheter un domaine similaire à vos organisations cibles et l'enregistrer auprès de M365.

Mais cela a un impact sur toutes les organisations utilisant Teams dans la configuration par défaut, donc cette vulnérabilité a un énorme potentiel d'exploitation par les acteurs de la menace.

La vulnérabilité a été reconnue par Microsoft, et le géant technologique basé à Redmond a même validé sa légitimité. Cependant, le géant de la technologie a déclaré qu'il n'avait pas atteint la barre pour un entretien immédiat.

Il y a encore des choses que votre organisation peut faire pour se protéger. Selon la recherche, vous pouvez faire ce qui suit :

- Vérifiez s'il existe une exigence commerciale pour que les locataires externes aient l'autorisation d'envoyer des messages à votre personnel.

- Éduquer le personnel sur la possibilité d'applications de productivité telles que Teams, Slack, Sharepoint, etc., pour lancer des campagnes d'ingénierie sociale.

Comme vous pouvez le voir, bien que Teams soit une application très populaire pour les organisations, elle est également extrêmement vulnérable aux attaques. Cependant, étant donné que de telles vulnérabilités sont souvent corrigées dans les mises à jour, vous devez également maintenir vos équipes à jour avec la dernière version, tout le temps. Tu peux lire la recherche en entier ici.

Que pensez-vous de cette vulnérabilité? Assurez-vous de nous le faire savoir dans la section des commentaires ci-dessous.