Activer l'audit à l'aide de ADSI Edit lorsque vous obtenez cet ID d'événement

- L'ID d'événement 4726 indique qu'un compte d'utilisateur a été supprimé de l'ordinateur.

- Vous ne devriez pas vous inquiéter si cet ID d'événement apparaît, sauf si les modifications ont été apportées par un tiers.

XINSTALLER EN CLIQUANT SUR LE FICHIER DE TÉLÉCHARGEMENT

- Télécharger DriverFix (fichier de téléchargement vérifié).

- Cliquez sur Lancer l'analyse pour trouver tous les pilotes problématiques.

- Cliquez sur Mettre à jour les pilotes pour obtenir de nouvelles versions et éviter les dysfonctionnements du système.

- DriverFix a été téléchargé par 0 lecteurs ce mois-ci.

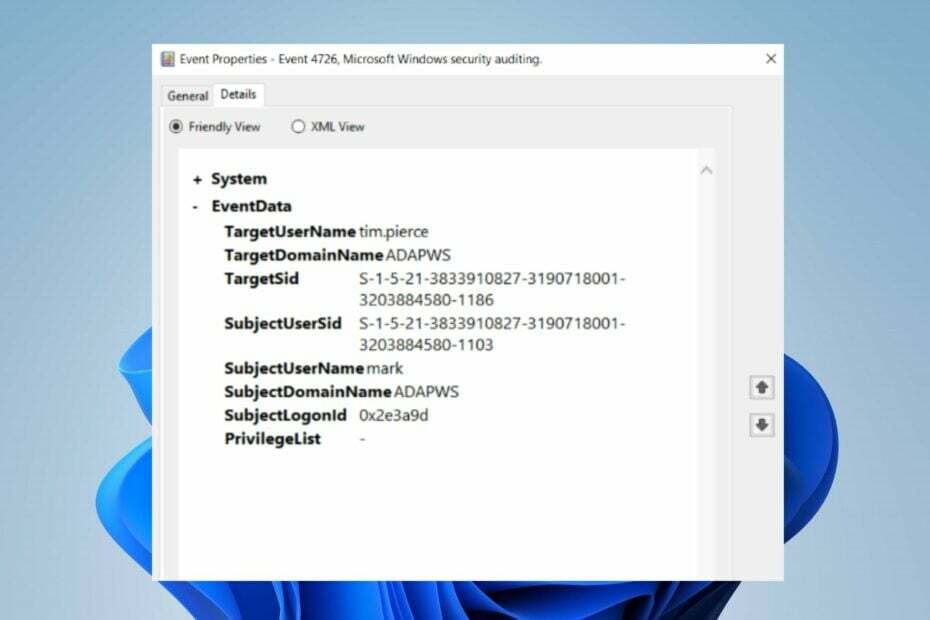

Certains de nos lecteurs se plaignent de voir l'événement de sécurité Windows 4726 dans le contrôleur de domaine. Le journal des événements indique qu'un compte d'utilisateur a été supprimé et d'autres détails sur l'événement enregistré. Cependant, ce guide vous expliquera comment corriger l'ID d'événement.

En outre, vous pouvez lire sur le erreur ID d'événement 7023 et quelques correctifs pour le résoudre sous Windows 11.

Qu'est-ce que l'événement 4726 ?

L'ID d'événement 4726 est un événement de sécurité Windows qui indique la suppression d'un compte d'utilisateur. Lorsque cet événement est consigné, un compte d'utilisateur a été supprimé ou supprimé de Windows Active Directory.

Cet événement est généralement enregistré dans le journal des événements de sécurité sur un contrôleur de domaine Windows.

En surveillant l'ID d'événement 4726, les administrateurs système peuvent suivre les suppressions de comptes d'utilisateurs dans leur Environnement de domaine Windows et identifier toute activité non autorisée ou suspecte liée à l'utilisateur comptes.

Qu'est-ce qui cause l'ID d'événement 4726 ?

Divers facteurs peuvent provoquer l'ID d'événement 4726. Voici quelques scénarios courants susceptibles de déclencher cet événement :

- Action administrative – Un administrateur ou un utilisateur disposant de privilèges suffisants a délibérément supprimé le compte d'utilisateur à l'aide des outils Active Directory ou des commandes PowerShell.

- Expiration du compte – Si un compte utilisateur doit expirer à une date spécifique ou après une certaine période, il peut être automatiquement supprimé par le système lorsque la condition d'expiration existe.

- Nettoyage de compte – Les comptes d'utilisateurs peuvent parfois être supprimés dans le cadre de processus de maintenance ou de nettoyage de routine. Il peut s'agir de supprimer des comptes inactifs ou inutilisés de l'environnement Active Directory.

- Résiliation ou départ – Lorsqu'un employé quitte une organisation, son compte d'utilisateur peut être supprimé pour révoquer l'accès aux ressources du réseau et maintenir la sécurité.

- Activité malveillante – Dans les cas malheureux d'accès non autorisé ou de tentatives de piratage, un attaquant avec suffisamment privilèges peuvent supprimer des comptes d'utilisateurs pour perturber les opérations, brouiller les pistes ou nuire à organisation.

Ces facteurs peuvent varier sur différents ordinateurs. Quoi qu'il en soit, nous discuterons de quelques correctifs de base pour résoudre le problème.

Que puis-je faire si je vois l'ID d'événement 4726 ?

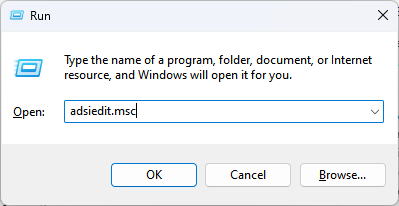

1. Activer l'audit à l'aide de ADSI Edit

- Presse les fenêtres + R clés pour ouvrir le Courir boîte de dialogue, tapez ADSIEdit.msc, et appuyez sur Entrer pour ouvrir la console ADSI (Active Directory Service Interface).

- Faites un clic droit sur le ADSI Modifier option en haut à gauche, puis sélectionnez Se connecter à du menu déroulant.

- Dans la fenêtre Paramètres de connexion, cliquez sur le Sélectionnez un contexte de nommage bien connu option et sélectionnez Contexte de nommage par défaut dans le menu déroulant, puis cliquez sur D'ACCORD.

- Élargir la Contexte de nommage par défaut option, faites un clic droit sur DC=www, DC=domaine, DC=com, et sélectionnez Propriétés depuis le menu contextuel.

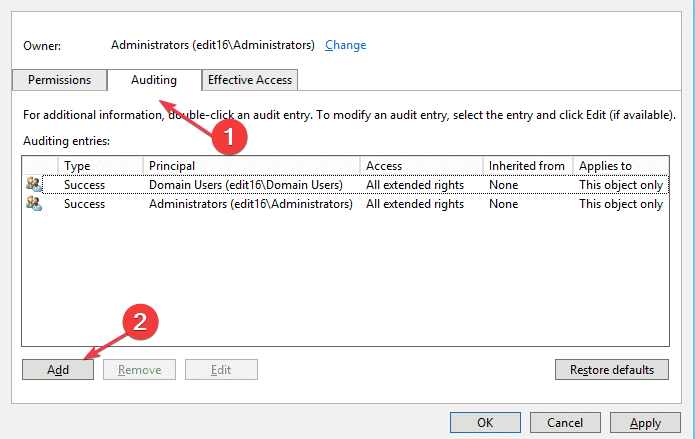

- Allez à la Sécurité onglet et cliquez Avancé pour ouvrir le Paramètres de sécurité avancés.

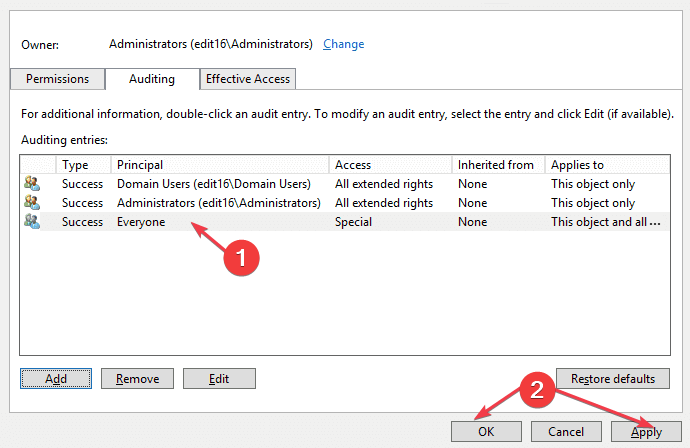

- Sélectionnez le Audit onglet et cliquez Ajouter pour ajouter l'entrée d'audit pour les utilisateurs dont vous souhaitez surveiller les actions.

- Ensuite, cliquez sur le Sélectionnez un principal option.

- Allez à la Entrez le nom de l'objet entrée et type Tout le monde, clique le Vérifier les noms pour vérifier le nom, puis cliquez sur D'ACCORD.

- Sur le Vérification de l'entrée fenêtre, cliquez sur le Taper option et sélectionnez Tous dans le menu déroulant.

- Cliquez sur S'applique à et sélectionnez Cet objet et tous les objets descendants dans le menu déroulant.

- Cochez les cases des éléments suivants: Controle total,Contenu de la liste, Lire toutes les propriétés, et Autorisations de lecture, puis cliquez sur le D'ACCORD bouton.

- Sur le Paramètres de sécurité avancés, clique le Appliquer et D'ACCORD boutons.

- Fermez la fenêtre d'édition ADSI.

Lorsque vous obtenez l'ID d'événement 4726, vous devez suivre les comptes d'utilisateurs et d'ordinateurs supprimés. Cela doit être fait en activant l'audit dans Active Directory Service Interface (ADSI).

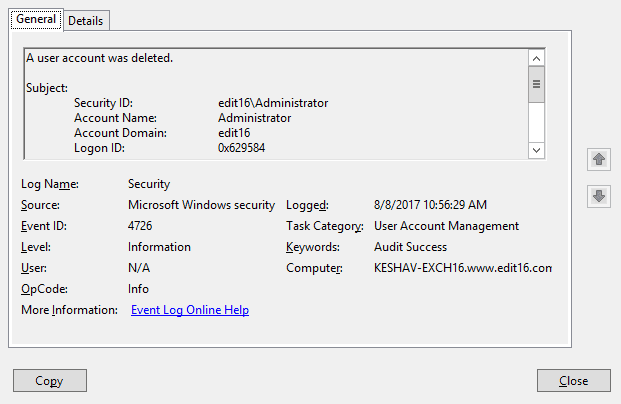

2. Utilisez l'Observateur d'événements pour vérifier les comptes d'utilisateurs et les ordinateurs supprimés dans AD

- Click gauche Commencer dans le menu Windows, tapez Observateur d'événements, et appuyez sur Entrer.

- Maintenant, allez à Journaux Windows et sélectionnez Sécurité.

- Rechercher le ID d'événement 4726 (ID d'événement supprimé de l'utilisateur/du compte AD) et ID d'événement 4743 (ID d'événement de suppression de compte d'ordinateur) pour identifier les suppressions d'utilisateurs et de comptes d'ordinateurs.

- Ensuite, faites défiler vers le bas pour localiser le comptes, objets informatiques et comptes d'ordinateurs supprimé.

Une fois que vous avez activé l'audit, l'Observateur d'événements enregistrera les objets ordinateur et utilisateur supprimés.

- La clé USB affiche une taille incorrecte? Réparez-le en 2 étapes

- Correction: vous ne pouvez pas apporter cette modification car la sélection est verrouillée

- Correction: l'intégrité de la mémoire ne peut pas être activée en raison de Ftdibus.sys

3. Utiliser PowerShell pour détecter qui a supprimé le compte

- Faites un clic gauche sur le les fenêtres icône, tapez PowerShell, et cliquez Exécuter en tant qu'administrateur.

- Ensuite, saisissez ce qui suit et appuyez sur Entrer:

Get-EventLog -LogName Sécurité | Où-Objet {$_.EventID -eq 4726} | Sélectionner-Objet-Propriété *

- Localisez le compte utilisateur supprimé sous Message > Objet. Le nom de compte et l'ID de sécurité de l'utilisateur qui a effectué la suppression sur l'utilisateur cible sont visibles.

En conclusion, nous avons un guide complet sur la façon de effacer le journal des événements sur les ordinateurs Windows. Lisez également ce que ID d'événement 4769 est et comment y remédier.

Si vous avez d'autres questions ou suggestions, veuillez les déposer dans la section des commentaires.

Vous avez toujours des problèmes? Corrigez-les avec cet outil :

SPONSORISÉ

Certains problèmes liés aux pilotes peuvent être résolus plus rapidement en utilisant un outil dédié. Si vous rencontrez toujours des problèmes avec vos pilotes, téléchargez simplement DriverFix et lancez-le en quelques clics. Après cela, laissez-le prendre le relais et corrigez toutes vos erreurs en un rien de temps !

![ID d'événement 4738: un compte d'utilisateur a été modifié [Réparer]](/f/ae18fbb06e57cebe5159f838c8e82cfb.png?width=300&height=460)

![ID d'événement 4656: un handle vers un objet a été demandé [Correctif]](/f/8694f14b5f0411d24828cbcb6d77be9c.png?width=300&height=460)