Pourquoi une version de Windows non prise en charge pourrait être votre perte

- La fin du support est un terme utilisé pour décrire le moment où un produit atteint sa date d'expiration.

- Cela signifie qu'aucune nouvelle mise à jour ou correctif de sécurité ne sera fourni par le fournisseur après cette date.

- Nous explorons les implications de l'utilisation continue de systèmes d'exploitation Windows non pris en charge et brossons le tableau d'ensemble dans cet article.

L'ignorance est l'une des principales raisons pour lesquelles les gens sont victimes d'attaques malveillantes. Ne pas être suffisamment conscient ou motivé pour protéger vos informations. Il est nécessaire d'améliorer la sensibilisation du public à ce à quoi ils pourraient être vulnérables et comment les empêcher de se concrétiser.

Bien que Microsoft ait réussi à corriger les vulnérabilités à chaque nouvelle version, de nombreuses organisations utilisent encore des versions plus anciennes de Windows qui ont déjà atteint la fin de leur prise en charge.

Par exemple, Windows 7, 8, 8.1 et 10 continuent d'être utilisés. C'est même s'ils ont atteint leur fin de support en 2020, 2016 et 2023 respectivement. Windows 10 est sûr, car le support est en cours jusqu'en octobre 2025.

En raison de leur utilisation généralisée, les systèmes Windows figurent en tête de liste des vulnérabilités. Lors de la rédaction de cet article, L'adoption de Windows 10 s'élève à 71 %. C'est plus de la moitié de la part de marché.

Une seule vulnérabilité exploitée peut entraîner l'infection de plusieurs machines et la perte de données, ce qui peut sérieusement menacer les utilisateurs individuels et l'ensemble de l'organisation à laquelle ils appartiennent.

Cela ne doit pas être vous. Vous pouvez prendre en charge maintenant et éviter de devenir une autre statistique d'un système compromis. Dans cet article, nous apportons des avis d'experts pour éclairer davantage cette question.

Quels sont les risques liés à l'utilisation de versions Windows non prises en charge ?

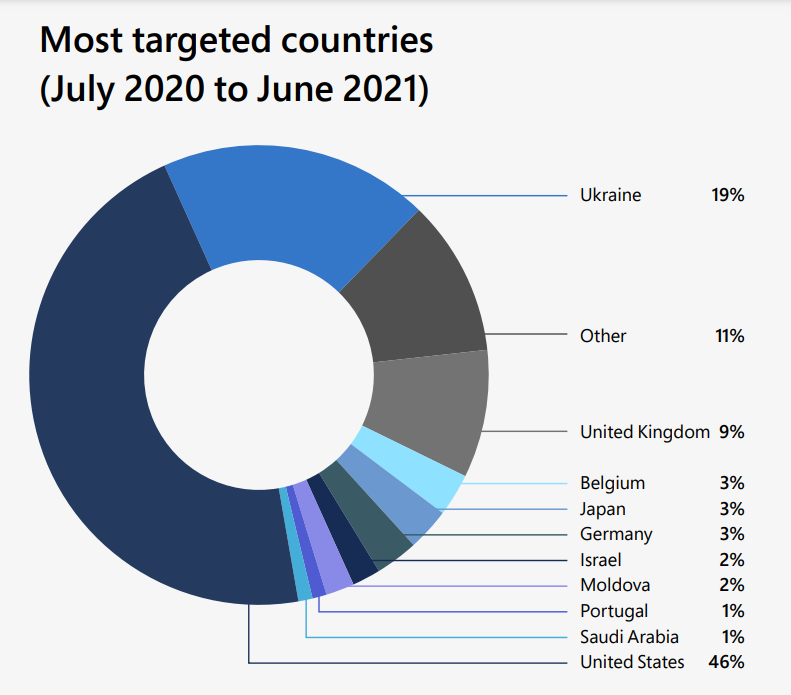

Les cybermenaces augmentent en fréquence et en gravité. Ils deviennent également plus sophistiqués et ciblés. En témoigne la récente série d'attaques de ransomwares qui ont frappé de grandes et de petites entreprises. Plus particulièrement, DEV-0586.

de toutes les activités de menace des États-nations

Dans le monde des ordinateurs et des logiciels, il existe deux principaux types d'utilisateurs: ceux qui sont férus de technologie et ceux qui ne le sont pas.

L'ancien groupe, ils savent que Windows est un excellent système d'exploitation. Ce n'est pas parfait, mais tant que vous êtes satisfait de ses performances, votre version n'a pas d'importance.

Pour ce dernier groupe, il peut être difficile de comprendre pourquoi quelqu'un choisirait de ne pas utiliser la dernière version de Windows.

Si vous suivez l'actualité depuis quelques années, vous avez peut-être entendu parler de plusieurs failles de sécurité majeures qui ont touché des millions de personnes dans le monde.

Le point commun de ces violations est qu'elles ont toutes été causées par des ordinateurs exécutant une version non prise en charge de Windows.

Et tandis que les pirates ont effectué certains de ces piratages, d'autres ont été causés par une erreur humaine. Les entreprises ne doivent pas utiliser un système d'exploitation non pris en charge. Cela est particulièrement vrai s'ils veulent protéger leurs données et assurer la sécurité des informations des clients.

Comme le rappelle l'expert Igal Flegmann, co-fondateur et PDG de Keytos :

Avoir une formation à la sécurité dans votre organisation est également très important pour que les utilisateurs ne cliquent pas sur les e-mails de phishing et ne signalent pas les attaques à votre équipe de sécurité.

PDG à Clétos

Supposons que vous ne connaissiez pas la gravité du risque associé à l'exécution d'une version de Windows qui a déjà atteint sa fin de support, en particulier pour une entreprise. Dans ce cas, nous le décomposons pour vous.

Risques de sécurité

Il a été répété à maintes reprises à quel point l'exécution d'un système d'exploitation non pris en charge est préjudiciable à votre sécurité. Mais à quel point les risques sont-ils graves?

La raison la plus importante pour laquelle vous devriez mise à niveau à partir d'une version non prise en charge est que Microsoft ne publiera plus de mises à jour de sécurité pour ces versions.

Les logiciels non pris en charge laissent vos données sensibles vulnérables aux attaques de pirates. Ils peuvent facilement rechercher des systèmes vulnérables qui n'ont pas été corrigés.

Selon les experts, le phishing est le point d'entrée le plus courant. Par conséquent, la mise en place MFA Windows 11 contribuera grandement à contrecarrer ces tentatives.

Ce n'est que le début. Vous aurez besoin de plus de solutions de sécurité telles que si l'une échoue, votre système sera toujours sécurisé. En dépendre est suicidaire car vous risquez de perdre vos données si elles sont compromises.

Selon l'avis d'expert de Joe Stocker, fondateur et PDG de Patriot Consulting et Microsoft MVP :

Aucune solution de sécurité n'est parfaite. Il est important d'avoir une approche de sécurité en couches qui comprend une combinaison de contrôles techniques et non techniques.

PDG de Conseil Patriote

et Microsoft MVP

Et bien que tous les contrôles du système soient en place, nous ne pouvons pas nous permettre d'ignorer le rôle que les utilisateurs doivent jouer.

Rester à jour et installation d'un logiciel de sécurité n'est que la pointe de l'iceberg.

Vous devez également rester vigilant et avoir la capacité de déchiffrer une attaque à des kilomètres de distance.

Sinon, c'est comme avoir de solides portes métalliques pour se protéger mais oublier de les verrouiller.

Mais ce n'est pas le seul souci en ce qui concerne les systèmes d'exploitation obsolètes.

Défaillances du système

Si votre entreprise utilise un système d'exploitation non pris en charge, vous risquez de rencontrer une défaillance du système lorsqu'une nouvelle vulnérabilité est découverte.

Cela pourrait entraîner une perte de données ou une interruption de vos opérations commerciales. Si vous ne pouvez pas remédier rapidement à la situation en corrigeant les systèmes affectés, de nouveaux logiciels malveillants proliféreront sur votre réseau.

Selon Joe Stocker :

Garder les appareils patchés et utiliser AV et EDR réduira l'exposition et le risque que des logiciels malveillants s'exécutent sur un terminal. Windows ASR, Applocker, WDAC ou Windows 11 22H2 "Smart App Control" peuvent réduire davantage le risque de logiciels malveillants.

Comme le montrent les effets de la vulnérabilité de sécurité DEV-0586, il réside dans le lecteur système et a le pouvoir d'écraser le Master Boot Record.

Le MBR est le premier secteur d'un disque dur et il contient des informations sur la façon de lancer et d'exécuter le système d'exploitation. Quand un Attaque basée sur le MBR se produit, la capacité du chargeur de démarrage à charger le système d'exploitation sera compromise et le l'ordinateur peut ne pas pouvoir démarrer normalement.

C'est pourquoi Chris Karel, responsable des opérations de sécurité pour Infinite Campus, vous recommande :

Ayez des sauvegardes cohérentes qui ne peuvent pas être facilement supprimées ou détruites. Et testez-les régulièrement pour vous assurer qu'ils fonctionnent et couvrent ce dont vous avez besoin.

Directeur, Campus infini

Les problèmes de performance

Les performances des anciennes versions de Windows se détériorent avec le temps. En effet, un matériel plus récent nécessite plus de ressources d'un système d'exploitation qu'un matériel plus ancien.

Par exemple, si vous installer une nouvelle carte graphique sur votre PC qui prend en charge DirectX mais vous utilisez toujours une ancienne version de Windows qui ne prend pas encore en charge ces nouvelles API, les jeux peuvent fonctionner beaucoup plus lentement qu'ils ne le feraient si vous exécutiez une version plus récente de Windows.

De nombreuses applications nécessitent des versions spécifiques de Windows pour fonctionner correctement, donc si une application n'est pas compatible avec votre version actuelle, elle peut ne pas fonctionner correctement ou pas du tout. Cela pourrait entraîner des problèmes pour les utilisateurs et les administrateurs informatiques, qui doivent trouver des solutions de contournement pour ces problèmes de compatibilité.

Chris pense que la seule solution est :

Maintenir les systèmes corrigés et à jour. Tant les systèmes d'exploitation (Windows, Linux) que les logiciels qui y sont exécutés. (Exchange, navigateurs Web, pare-feu, etc.) Surtout avec tout ce qui est exposé à Internet.

Techniques essentielles de renforcement de Windows

Le durcissement fait référence au processus de sécurisation des systèmes. Il s'agit d'une étape importante dans le processus de sécurité global, car elle permet d'empêcher les accès non autorisés, les modifications non approuvées et d'autres attaques contre les systèmes et les données.

Certaines des techniques de durcissement que vous pouvez utiliser incluent :

Configuration du système

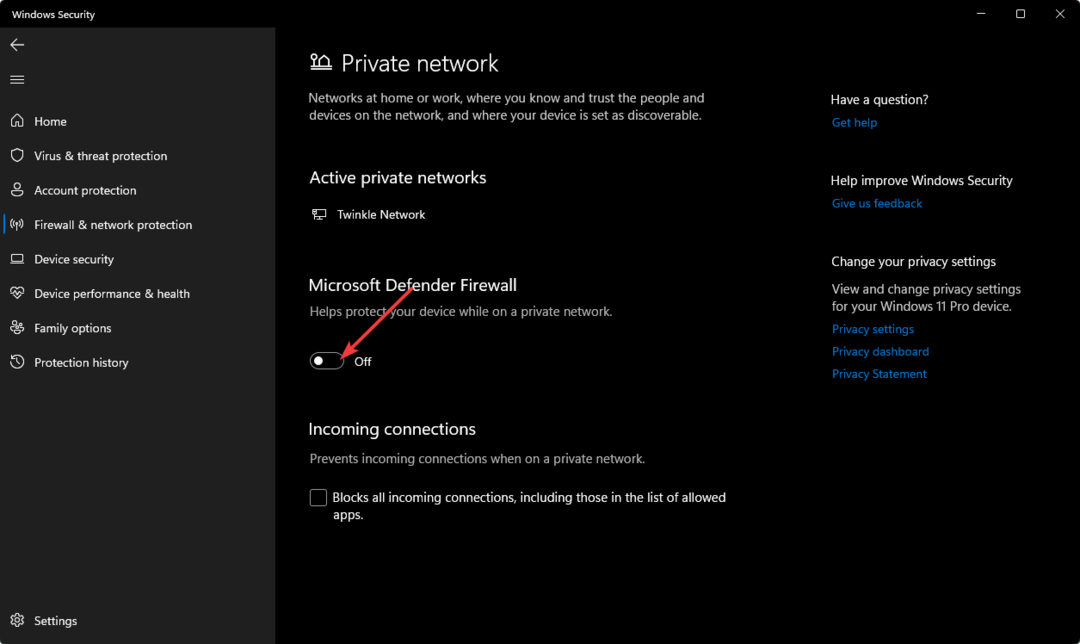

La configuration système standard n'est souvent pas suffisamment sécurisée pour résister à un attaquant déterminé. Vous pouvez configurer votre système pour qu'il soit plus sécurisé en modifiant les configurations par défaut, en configurant des pare-feu et en installant un logiciel antivirus.

Voici quelques étapes importantes qui peuvent être suivies pour configurer votre système :

- Modification des mots de passe par défaut – Par défaut, de nombreux systèmes d'exploitation ont un mot de passe par défaut. Si quelqu'un met la main sur votre ordinateur, il peut s'y connecter en utilisant ce mot de passe par défaut.

- Désactiver les services/applications inutiles – Cela réduit l'utilisation des ressources (mémoire et CPU), améliorant ainsi les performances de votre machine.

- Configuration des stratégies système – Les politiques aident à configurer les systèmes d'une organisation en fonction d'exigences spécifiques. L'objectif principal derrière l'utilisation de ces politiques est de s'assurer que tous les systèmes sont configurés de manière à être accessibles uniquement au personnel autorisé.

Après tout, Igal réitère que :

La meilleure façon de protéger les organisations dans ce monde de confiance zéro est de réduire la surface et de retirer la responsabilité de la sécurité à l'utilisateur final moyen.

Contrôles d'accès des utilisateurs

Les contrôles d'accès des utilisateurs constituent la première ligne de défense contre les attaques et doivent être mis en œuvre pour empêcher tout accès non autorisé aux systèmes.

L'idée derrière l'UAC est simple. Avant d'exécuter une application téléchargée sur Internet ou reçue dans un e-mail, Windows demande à l'utilisateur si cette action doit être autorisée.

Cela signifie que si quelqu'un essaie d'installer un logiciel malveillant sur votre ordinateur, il aura besoin d'un accès physique à votre PC et devra approuver manuellement chaque étape d'installation. Il leur est beaucoup plus difficile d'infecter votre ordinateur à votre insu.

Nous avons vu des utilisateurs désactiver l'invite UAC car il est invasif à chaque fois que vous essayez d'exécuter une application, mais il est évident qu'ils n'ont pas pensé à ses répercussions. La bonne nouvelle est que Microsoft a fait des progrès pour s'assurer que c'est quelque chose que vous pouvez contrôler.

Vous pouvez utiliser la fonction intégrée de contrôle de compte d'utilisateur (UAC) de Windows pour empêcher les logiciels malveillants et autres programmes malveillants de s'exécuter sur votre ordinateur. Il est activé par défaut, mais vous pouvez ajuster ses paramètres pour personnaliser son fonctionnement.

Sécurité Internet

La sécurité de tous les systèmes au sein d'une organisation est d'une importance primordiale. Cependant, la sécurité du réseau est essentielle car elle fournit les mécanismes permettant de protéger d'autres systèmes contre les attaques.

Ce terme général englobe un ensemble de techniques, de processus et de technologies utilisés pour sécuriser les réseaux informatiques et leurs systèmes et dispositifs.

La sécurité du réseau vise à protéger les informations contre tout accès ou divulgation non autorisés. Cela se fait en utilisant une combinaison de matériel et de logiciel pour appliquer les règles que les utilisateurs, les administrateurs et les programmes sur le réseau doivent suivre.

Ces règles incluent généralement l'authentification, l'autorisation, le chiffrement et la piste d'audit. Pour commencer, vous devrez installer un pare-feu. Les pare-feu sont l'un des outils de sécurité réseau les plus importants.

Il peut s'agir de logiciels ou de dispositifs matériels qui contrôlent l'accès à un réseau ou à un ordinateur, offrant une couche de protection contre Internet ou d'autres réseaux non fiables.

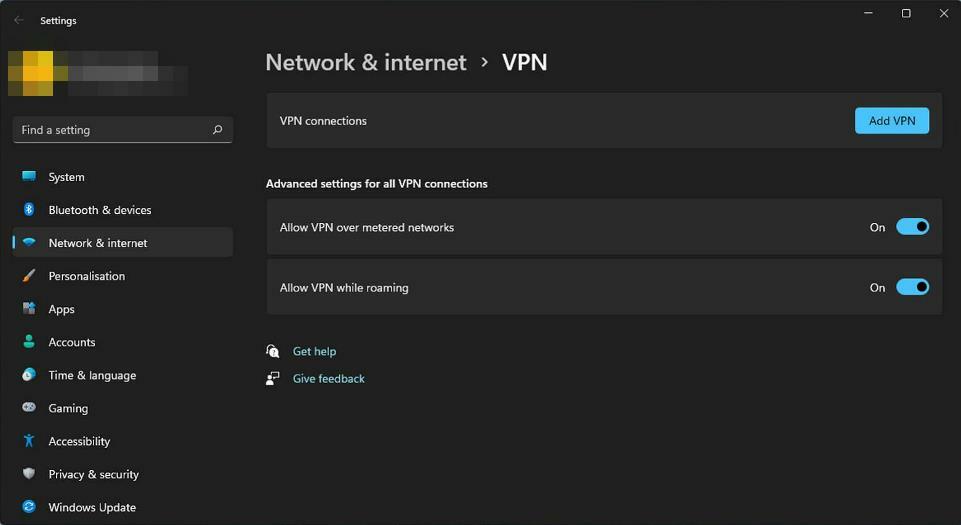

Un autre outil dont vous aurez besoin est un VPN (réseau privé virtuel). Cette connexion cryptée vous permet de vous connecter en toute sécurité à un serveur externe pour accéder à distance à votre réseau interne.

La principale raison pour laquelle les VPN sont considérés comme une technique de renforcement de Windows est qu'ils peuvent fournir une sécurité supplémentaire lorsqu'ils sont combinés avec d'autres technologies telles que les pare-feu et les systèmes de détection d'intrusion.

Ils utilisent cryptage et authentification techniques pour s'assurer que tout le trafic est sécurisé. Cela rend beaucoup plus difficile pour un attaquant d'accéder à votre système pour voler ou endommager des informations.

En plus des mécanismes de sécurité réseau traditionnels, plusieurs nouvelles technologies qui vont au-delà des mesures de sécurité réseau traditionnelles émergent aujourd'hui. Ceux-ci inclus Cloud computing et logiciel de virtualisation.

Votre système de sécurité réseau doit être complet, diversifié et flexible pour répondre de manière adéquate aux besoins dynamiques des tendances technologiques actuelles.

Durcissement de l'application

Le renforcement des applications est un ensemble de meilleures pratiques qui améliorent la sécurité de vos applications. Il ne s'agit pas seulement de s'assurer que votre système est sécurisé, mais également que les services qui y sont exécutés sont sécurisés.

Cela implique des processus et des procédures systématiques pour garantir que les applications sont sécurisées et résistantes aux attaques. C'est l'un des moyens les plus efficaces de réduire la surface des vulnérabilités dans vos applications.

Shiva Shantar, cofondatrice et directrice technique de ConnectSecure estime que :

Des mots de passe faibles, des protocoles obsolètes et des systèmes non corrigés associés à un personnel non formé qui clique sur des liens malveillants sont à l'origine de la propagation de la vulnérabilité.

et CTO, ConnectSecure

En d'autres termes, l'expert en sécurité sous-entend que le risque d'exploitation de la vulnérabilité réside dans une combinaison de facteurs.

Il est facile de comprendre pourquoi une politique de sécurité généralisée est nécessaire dans toute l'organisation.

Non seulement les décideurs doivent être impliqués, mais tous les utilisateurs doivent être sensibilisés à la préservation de la sécurité.

Cependant, ce n'est pas trop compliqué si vous appliquez un plan d'action rigoureux.

Voici quelques recommandations que les organisations peuvent mettre en œuvre pour renforcer leurs systèmes Windows contre les menaces potentielles :

- Gardez votre système à jour avec des patchs.

- Installez un pare-feu, un logiciel antivirus et un bonne solution de sauvegarde pour protéger vos données et vos systèmes.

- Utilisez des mots de passe complexes et changez-les régulièrement, au moins tous les 90 jours.

- Dans la mesure du possible, activez le facteur deux ou authentification multi-facteurs pour les comptes Microsoft et autres services.

- Utiliser un gestionnaire de mots de passe pour générer, stocker et gérer des mots de passe complexes.

Bien que vous puissiez mettre en œuvre toutes les techniques de renforcement Windows possibles, la récupération est essentielle au processus de sécurité. Un plan de récupération garantit que l'entreprise peut rebondir rapidement et efficacement après une violation.

En tant que filet de sécurité, assurez-vous également d'exécuter périodiquement des tests sur ce plan pour vous assurer qu'il fonctionne selon les besoins.

Igal insiste sur l'importance d'un plan de relance :

Bien que la prévention soit primordiale, disposer d'un plan de récupération solide qui est testé périodiquement est également un élément clé de tout plan de cybersécurité.

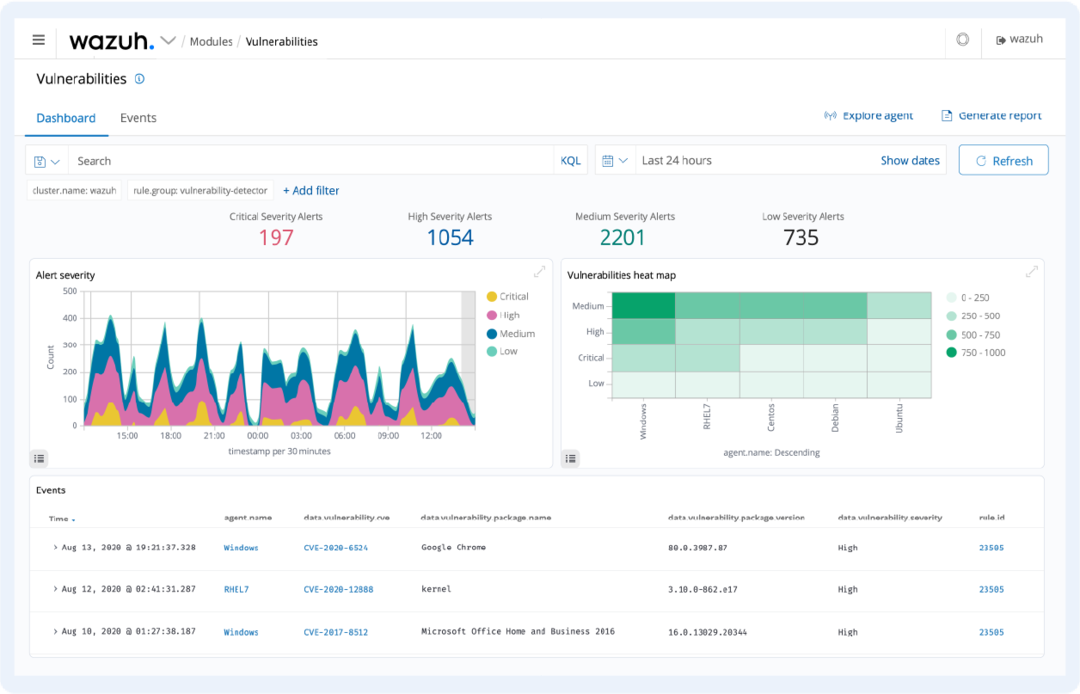

Gestion continue des vulnérabilités

La gestion continue des vulnérabilités est une approche proactive de la sécurité qui aide les organisations à éviter les failles de sécurité en surveiller de manière proactive les menaces émergentes. L'objectif de la gestion continue des vulnérabilités est de prévenir les cyberattaques avant qu'elles ne surviennent.

Les vulnérabilités peuvent se produire n'importe où dans votre réseau, de votre pare-feu à votre serveur Web. Puisqu'il existe de nombreux types de vulnérabilités, vous devez également utiliser différents systèmes pour les détecter.

À mesure que le paysage des menaces continue d'évoluer, votre stratégie de sécurité doit également évoluer. Ce n'est pas une question de savoir si votre organisation sera violée, c'est une question de quand.

Les composants de base d'un programme de gestion des vulnérabilités comprennent :

- Identification – Collecte d'informations sur les menaces potentielles et les faiblesses des systèmes ou des réseaux d'une organisation qui pourraient être exploitées par ces menaces.

- Analyse – Examiner les détails techniques de chaque menace identifiée pour déterminer si elle représente ou non un risque réel pour une organisation.

- Priorisation – Classement des menaces identifiées en fonction de leur gravité ou de leur probabilité d'occurrence. Ceci est fait pour allouer des ressources rares à celles qui présentent le plus grand risque pour l'organisation.

- Remédiation – Mettre en œuvre des contrôles pour éliminer ou réduire les risques posés par les vulnérabilités identifiées.

Igal sensibilise à la cybersécurité :

La cybersécurité coûte malheureusement cher en temps et en argent. Mais c'est important, donc je recommanderais également aux entreprises de le prendre au sérieux et d'employer du personnel axé sur la sécurité.

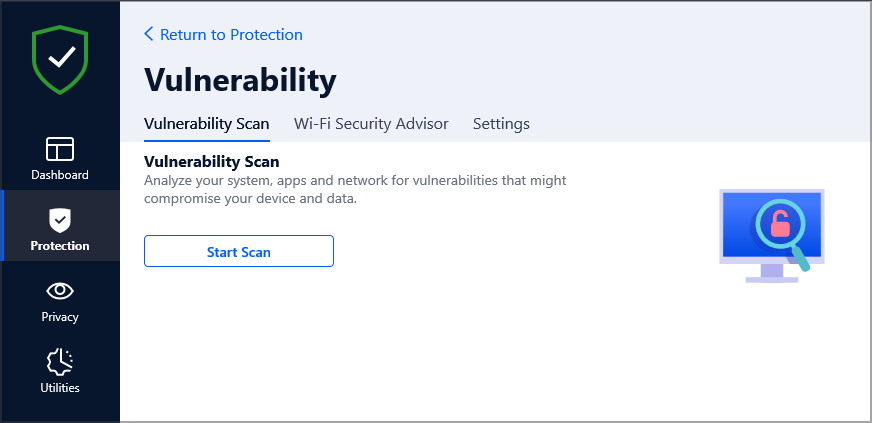

Analyse des vulnérabilités

Il s'agit d'un processus dans lequel la sécurité d'un système ou d'un réseau est vérifiée pour détecter toute faille ou vulnérabilité. L'analyse des vulnérabilités aide à identifier les failles du système et donne des conseils sur la façon de les corriger.

Les organisations peuvent s'assurer que leurs systèmes restent à l'abri des attaques malveillantes en mettant en place un scanner de vulnérabilité.

- Le presse-papiers de Windows 11 a besoin d'un support d'étagère, disent les utilisateurs

- L'explorateur de fichiers obtient enfin une barre d'accueil et d'adresse repensée

- Correction: la mise à jour Windows peut avoir automatiquement remplacé AMD

Gestion des correctifs

Il s'agit d'un autre processus important pour maintenir un environnement sécurisé. Cela implique l'installation de correctifs pour les bogues et les vulnérabilités connus dans les applications logicielles ou les systèmes d'exploitation.

![Votre PC n'aura pas droit aux mises à jour: comment contourner [100 % sûr]](/f/55e7d87d341895c1411d720a584508cc.png)

Il garantit que tous les systèmes restent à jour avec les dernières mises à jour technologiques et que toutes les vulnérabilités sont résolues avant que les pirates ne les exploitent.

Réponse aux incidents

Cela fait référence à la réponse et à la récupération des cyberattaques au sein du réseau ou du système d'une organisation.

La réponse aux incidents est essentielle car elle aide les organisations à se remettre rapidement et efficacement des cyberattaques. Tout cela est fait tout en empêchant d'autres dommages à leurs systèmes par des pirates, tels que des épidémies de ransomwares ou des violations de données qui pourraient potentiellement entraîner des pertes financières dues au vol de données.

Pratiques de codage sécurisé

Les pratiques de codage sécurisé sont un ensemble de directives de codage qui aident les programmeurs à écrire un code plus sécurisé. Il est important de noter que le codage sécurisé ne consiste pas à prévenir toutes les vulnérabilités.

Au lieu de cela, il se concentre sur la réduction du risque d'introduction de nouvelles vulnérabilités et de l'impact lorsque les vulnérabilités sont exploitées.

Voici quelques façons dont les pratiques de codage sécurisé peuvent atténuer les vulnérabilités de Windows :

- Examen sécurisé du code – Une révision du code sécurisé implique la révision du code source pour les problèmes de sécurité potentiels avant que le produit ne soit mis en production. Cela permet d'identifier les problèmes potentiels avant qu'ils ne deviennent un problème, réduisant ainsi la probabilité d'attaques futures contre ces produits.

- Développement piloté par les tests – Le développement piloté par les tests (TDD) est un processus de développement logiciel qui garantit que chaque unité a été testée de manière approfondie avant d'être intégrés avec d'autres et déployés dans des environnements de production, minimisant ainsi les erreurs dues à des problèmes d'intégration ultérieurs étapes.

Adhérer aux normes de codage ne consiste pas seulement à rendre votre code plus lisible pour les autres; cela vous aide également à écrire moins de bogues et à passer moins de temps à maintenir votre base de code au fil du temps.

Les sentiments de Shiva sur la question demeurent :

Le codage sécurisé n'est pas une bonne pratique mais une obligation.

Éducation et sensibilisation à la cybersécurité

La cybersécurité est devenue une préoccupation majeure pour toutes les organisations, des petites aux grandes entreprises, ces dernières années.

Les cyberattaques sont de plus en plus fréquentes et sophistiquées, ce qui rend plus important que jamais pour les entreprises d'avoir bons outils de cybersécurité en place. Et bien que la plupart des entreprises reconnaissent ce besoin, beaucoup ne savent pas par où commencer pour y répondre.

Un programme complet de formation à la cybersécurité peut aider à résoudre ce problème en fournissant aux employés les connaissances dont ils ont besoin pour identifier les menaces potentielles, comprendre comment ces menaces pourraient avoir un impact sur eux et leur entreprise, et savoir comment réagir au mieux en cas d'attaque se produit.

Ce type de formation permet également d'aligner le comportement des employés sur les politiques de l'entreprise en matière de conformité à la cybersécurité et de gestion des risques.

De plus, l'éducation à la cybersécurité aide à réduire les coûts associés aux violations en augmentant la probabilité de les identifier et de les contenir au début de leur cycle de vie.

L'un des moyens les plus efficaces d'atténuer les risques et de prévenir les incidents de sécurité consiste à promouvoir une culture de sensibilisation à la sécurité. Cela implique de donner à vos employés les moyens d'identifier de manière proactive et de signaler rapidement les menaces de sécurité potentielles.

Vous pouvez procéder de différentes manières pour y parvenir :

- Mécanismes de signalement – Créer un réseau interne dédié pour signaler les incidents suspects. Celui-ci doit être séparé de votre réseau d'entreprise afin de ne pas créer de point de défaillance unique pour l'organisation.

- Autonomisation des employés – Former les employés à identifier les e-mails ou sites Web suspects et à les signaler s'ils remarquent quelque chose d'inhabituel.

- La formation à la sécurité ne peut pas être un événement ponctuel – La formation à la sécurité doit être répétée régulièrement afin que les personnes soient informées des nouvelles menaces et des nouveaux risques qui apparaissent au fil du temps.

Conclusion

Alors que de plus en plus d'organisations minimisent l'importance de la prise en charge finale de Windows, leur exposition aux risques liés au réseau et à la technologie augmente. Les attaques féroces qui abusent des fonctions de sécurité dans des appareils ou des systèmes d'exploitation non pris en charge sont devenues très probables.

Ce qui ressort clairement des différents scénarios de risque ici, c'est que le seul moyen sûr de protéger votre organisation contre l'augmentation du numérique risques est de migrer du système d'exploitation Windows hérité, des applications critiques et des systèmes vers des solutions Microsoft prises en charge maintenant plutôt que plus tard.

Une chose est sûre. Si vous dirigez une entreprise, vous devez tenir compte des changements informatiques et de sécurité qui se produisent actuellement. Nous avons discuté de la façon dont la mise à niveau d'un système d'exploitation peut présenter des dangers cachés et les coûts importants liés à la négligence de la mise à niveau.

Le reste est à vous de vous assurer de les mettre en œuvre. En ce qui concerne l'utilisation d'un système d'exploitation non pris en charge, il est préférable de les retirer du réseau. S'il est absolument nécessaire de les utiliser, assurez-vous qu'ils sont à l'abri des risques en ligne.

C'était assez long, mais nous espérons que la session a été instructive et que vous comprenez maintenant les implications de la stagnation sur les versions Windows non prises en charge.

Votre organisation est-elle à jour avec votre système d'exploitation? Quelles étapes avez-vous relevées dans cet article qui pourraient vous orienter dans la bonne direction pour sécuriser vos systèmes? Faites-nous savoir dans la section des commentaires.