Laissez-vous guider pour trouver facilement la source de verrouillage dans AD

- Obtenir des informations sur la source de verrouillage dans votre Active Directory vous aidera à résoudre le problème.

- Vous pouvez utiliser Windows PowerShell ou l'éditeur de stratégie de groupe sur votre PC, mais ils ont des limites.

- Sinon, vous pouvez utiliser notre outil recommandé pour effectuer rapidement le travail en un rien de temps.

- Suivi et surveillance des modifications de documents

- Aperçu détaillé de l'activité de connexion et de déconnexion

- Conformités SOX, PCI, HIPAA, RGPD

- Mise en œuvre simple et rapide

Obtenez maintenant le meilleur outil d'audit réseau pour votre infrastructure.

L'audit de l'Active Directory est très important car il peut vous aider à revoir les droits d'accès aux décisions importantes et également à surveiller qui crée un nouveau compte. Par défaut, Active Directory n'audite pas tous vos événements de sécurité. Nous avons un guide complet sur la façon d'installer Active Directory sur

Serveur Windows.L'un des problèmes les plus courants auxquels est confronté un administrateur d'Active Directory est de savoir comment identifier la source des verrouillages de compte fréquents. Heureusement, dans ce guide, nous vous donnerons une solution détaillée sur la façon de trouver la source de verrouillage de compte dans Active Directory.

Comment puis-je trouver la source des verrouillages de compte Active Directory ?

- Comment puis-je trouver la source des verrouillages de compte Active Directory ?

- 1. Utiliser l'éditeur de stratégie de groupe

- 2. Utiliser Windows PowerShell

- 3. Utiliser un outil dédié

- Comment effectuer une analyse de verrouillage de compte ?

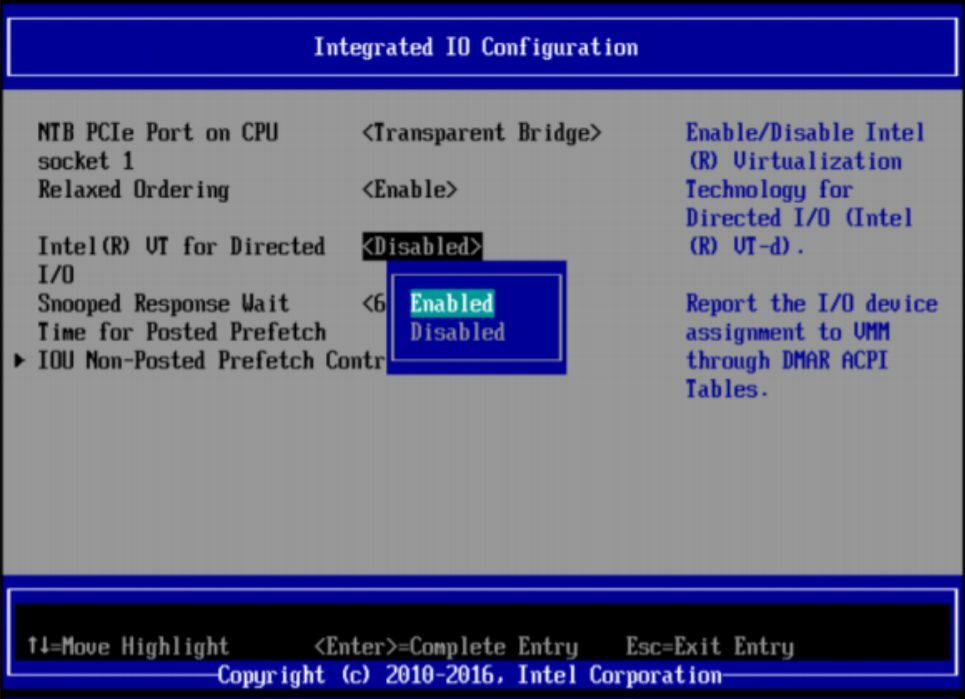

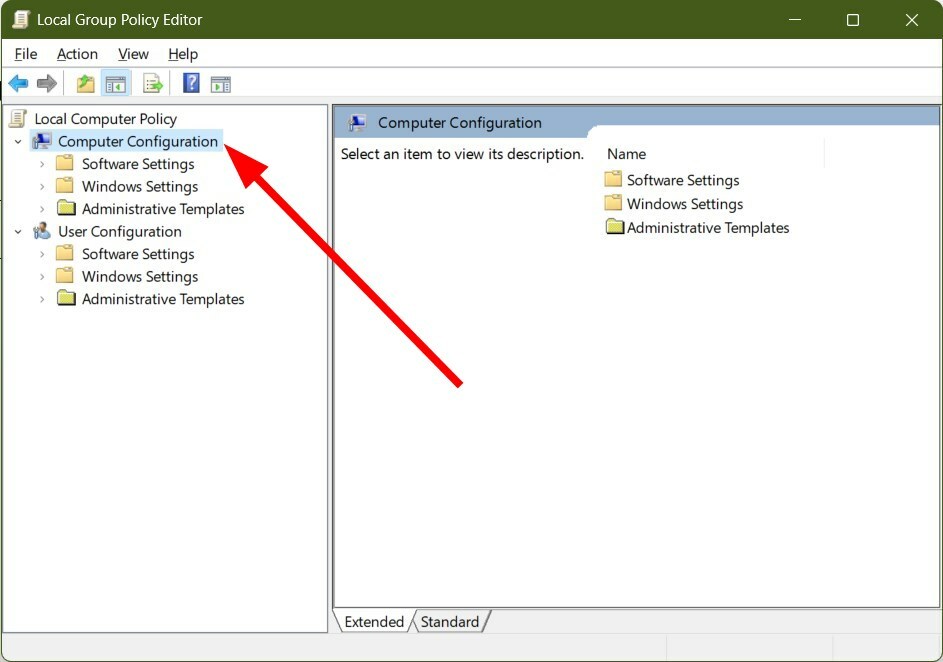

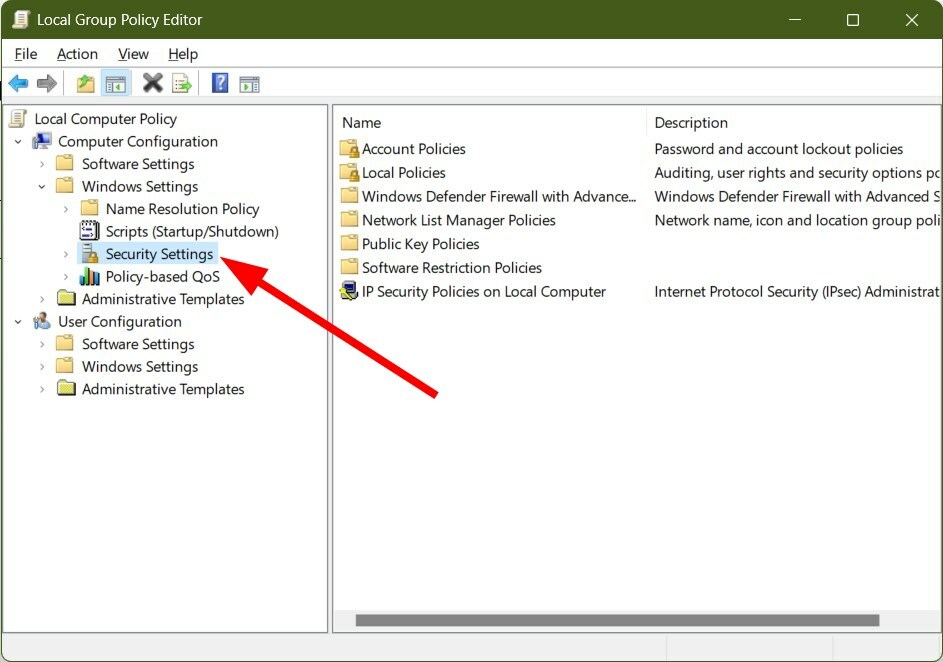

1. Utiliser l'éditeur de stratégie de groupe

- Connectez-vous au contrôleur de domaine avec privilèges d'administrateur.

- Presse Gagner + R clés pour ouvrir le Courir dialogue.

- Taper gpedit.msc et frappe Entrer.

- Développer La configuration d'un ordinateur.

- Sélectionner Paramètres Windows.

- Développer Les paramètres de sécurité.

- Choisir Politiques locales.

- Cliquer sur Politique d'audit.

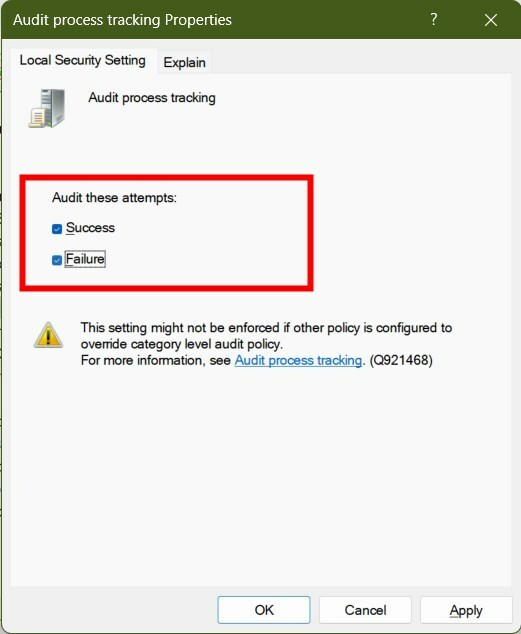

- Ouvrir Suivi des processus d'audit et vérifier le Succès et Échec des boites.

- Cliquez sur D'ACCORD.

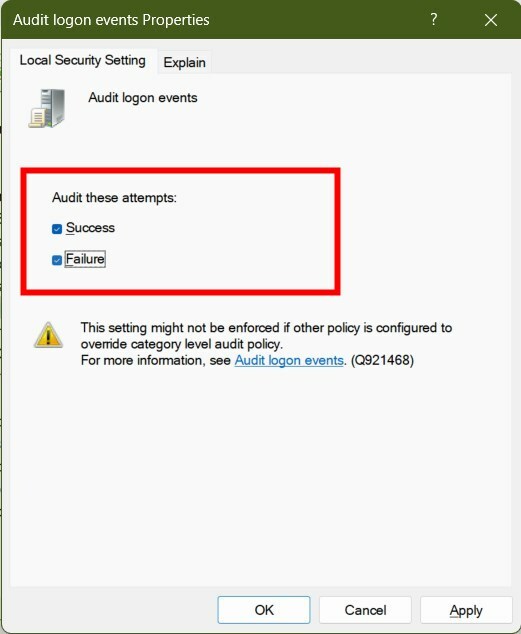

- Ouvrir Auditer les événements de connexion et vérifier le Succès et Échec des boites.

- Cliquez sur D'ACCORD.

- appuie sur le Gagner clé pour ouvrir le Commencer menu.

- Taper Observateur d'événements et ouvrez-le.

- Rechercher le Journal de sécurité pour ID d'événement 4625.

- Vous trouverez la source des verrouillages de compte Active Directory.

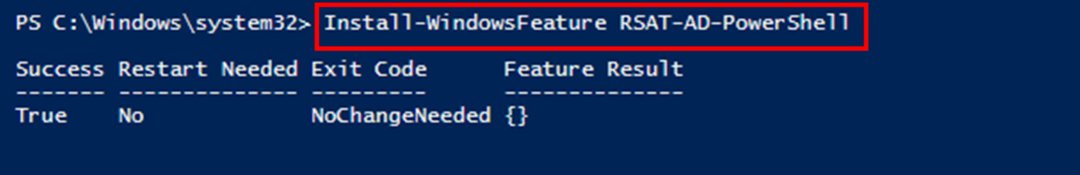

2. Utiliser Windows PowerShell

- appuie sur le Gagner clé pour ouvrir le Commencer menu.

- Recherchez Windows PowerShell et ouvrez-le en tant qu'administrateur.

- Tapez la commande ci-dessous et appuyez sur Entrer pour installer le Module PowerShell Active Directory.

Installer-WindowsFeature RSAT-AD-PowerShell

- Vous pouvez vérifier l'installation en exécutant la commande ci-dessous.

Get-WindowsFeature -Name RSAT-AD-PowerShell

- Exécutez la commande ci-dessous pour trouver le compte d'utilisateur verrouillé.

Recherche-ADAccount -LockedOut | Nom FT, ObjectClass -A

- Vous verrez une liste de comptes verrouillés.

Bien que cette méthode puisse sembler assez simple car vous n'avez qu'à exécuter quelques commandes, ce processus ne vous donnera qu'une liste des noms des comptes qui sont verrouillés. Cela ne vous donnera pas la raison exacte du verrouillage.

Pour cela, nous vous suggérons de consulter la solution ci-dessous.

- Correction d'erreur: le fichier est actuellement indisponible (0x800710fe)

- Le bouton d'impression d'écran ouvre l'outil de capture? Voici comment le correctif

- Comment utiliser les filtres Snapchat dans Teams

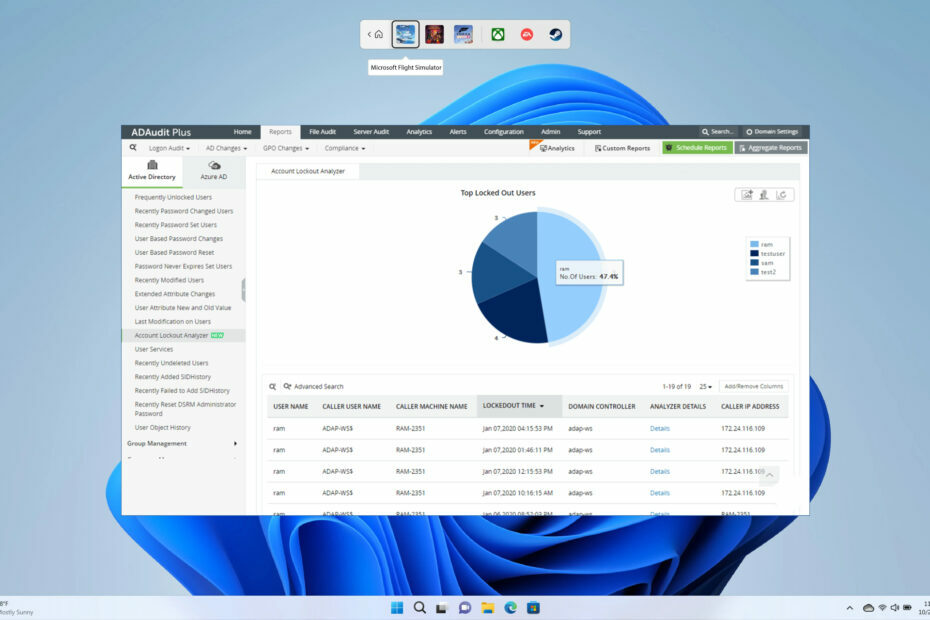

- Télécharger ManageEngine ADAudit Plus.

- Installer le programme sur votre PC.

- Lancement le programme.

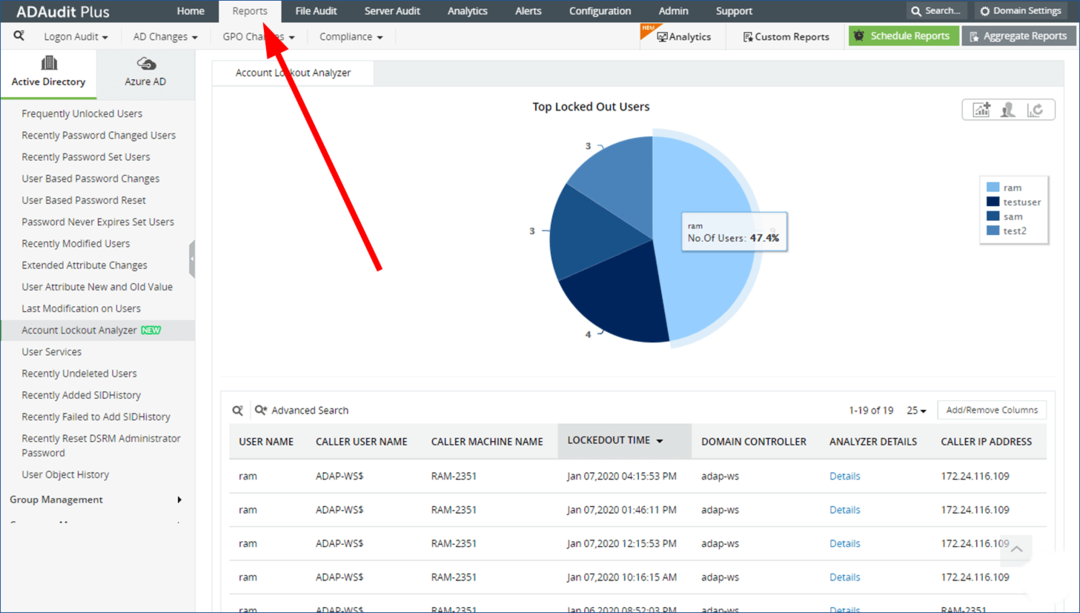

- Cliquer sur Rapports dans la barre de menu supérieure.

- Sélectionner Active Directory.

- Cliquer sur Gestion des utilisateurs.

- Sélectionner Analyseur de verrouillage de compte.

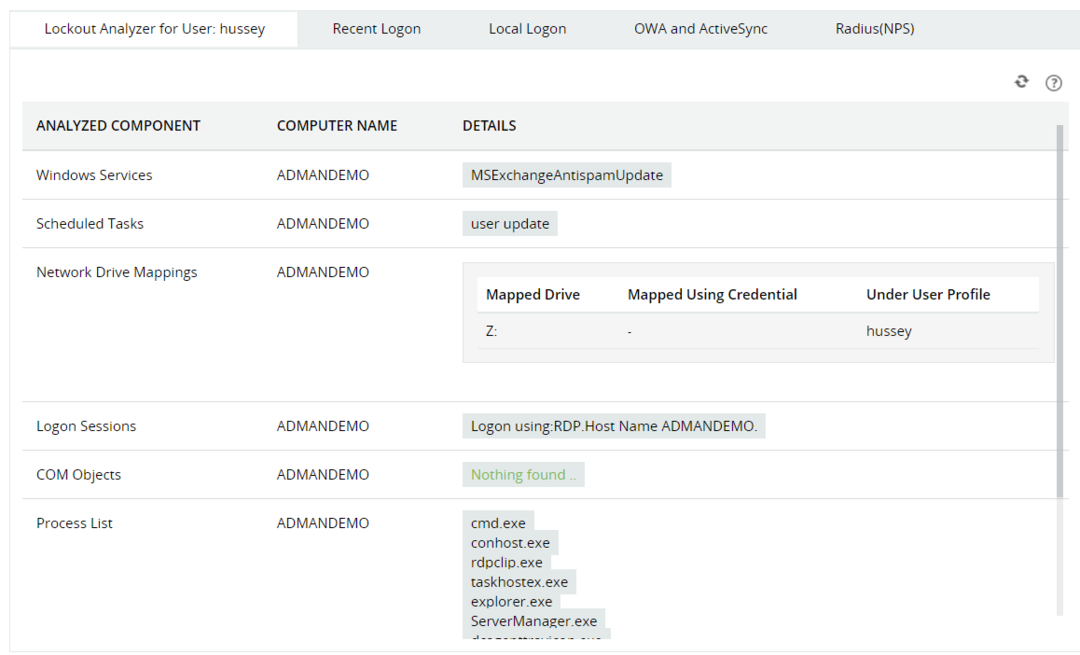

- Cliquer sur Détails sous le DÉTAILS DE L'ANALYSEUR section.

- Vous verrez maintenant les raisons possibles derrière chaque verrouillage de compte.

En utilisant l'outil ManageEngine ADAudit Plus, non seulement vous obtenez d'autres avantages, mais vous obtenez également des détails complets sur la façon de trouver la source de verrouillage de compte dans Active Directory.

Conseil d'expert :

SPONSORISÉ

Certains problèmes de PC sont difficiles à résoudre, en particulier lorsqu'il s'agit de référentiels corrompus ou de fichiers Windows manquants. Si vous rencontrez des problèmes pour corriger une erreur, votre système peut être partiellement endommagé.

Nous vous recommandons d'installer Restoro, un outil qui analysera votre machine et identifiera le problème.

Cliquez ici pour télécharger et commencer à réparer.

En parlant d'autres fonctionnalités, vous pouvez rechercher la source de verrouillage plus rapidement, améliorer l'efficacité du bureau et la productivité est amélioré, les temps d'arrêt du serveur sont minimisés et obtenez des normes de conformité telles que GDPR, SOX, HIPAA, FISMA, PCI DSS et GLBA.

Plus de 10 000+ organisations à travers le monde utilisent les services de l'outil ManageEngine ADAudit Plus avec leur Active Directory.

ManageEngine ADAudit Plus

Un outil d'audit et de création de rapports Active Directory bien emballé et complet.

Comment effectuer une analyse de verrouillage de compte ?

Maintenant que vous avez votre rapport sur le compte, il est très important de l'analyser et d'en tirer des informations significatives.

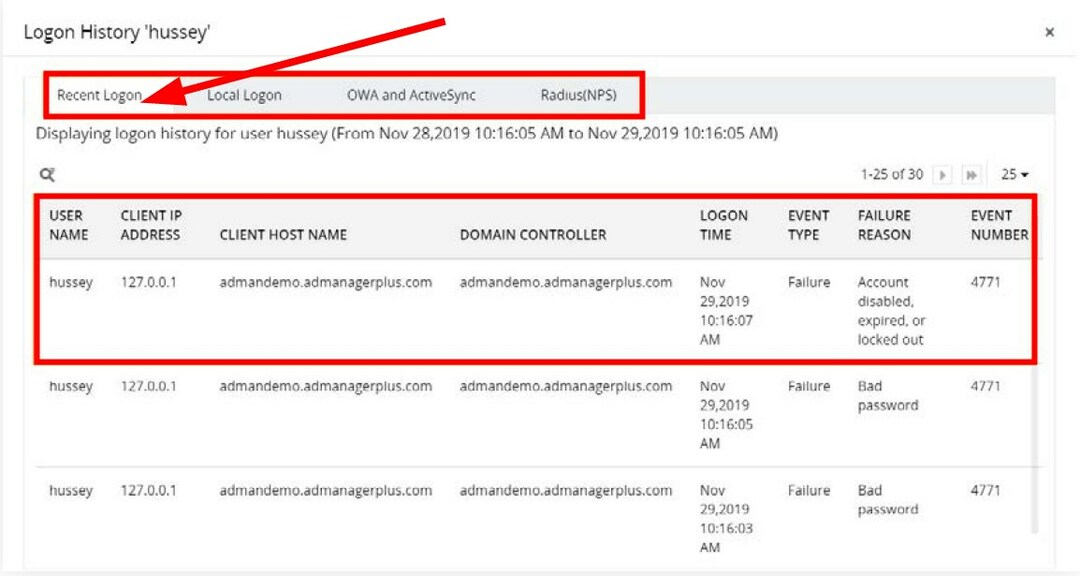

- Dans le Analyseur de verrouillage de compte, vous saurez qui, quand et où, et même pourquoi de chaque verrouillage. Il peut être exporté vers des formats tels que CSV, PDF, XML et HTML.

- En cliquant sur Détails vous donne toutes les informations qui auraient été assez fastidieuses lors de l'utilisation Observateur d'événements ou PowerShell.

- Le Connexion récente L'historique de l'utilisateur est le domaine principal qui vous aidera à affiner la source du verrouillage du compte. Cette section vous donne des détails tels que :

- Nom d'utilisateur

- Adresse IP du client

- Nom d'hôte du client

- Contrôleur de domaine

- Heure de connexion

- Type d'événement

- Raison de l'échec

- Numéro d'événement

Vous pouvez également consulter notre guide sur la façon vous pouvez activer Active Directory utilisateurs et ordinateurs sous Windows 10 ainsi que Windows 11.

N'hésitez pas à nous faire part de votre point de vue sur la solution que vous avez utilisée pour répondre à votre question sur la façon de trouver la source de verrouillage de compte dans Active Directory.

Vous avez toujours des problèmes? Corrigez-les avec cet outil :

SPONSORISÉ

Si les conseils ci-dessus n'ont pas résolu votre problème, votre PC peut rencontrer des problèmes Windows plus profonds. Nous recommandons télécharger cet outil de réparation de PC (évalué Excellent sur TrustPilot.com) pour y répondre facilement. Après l'installation, cliquez simplement sur le Lancer l'analyse bouton puis appuyez sur Tout réparer.