Un logiciel de cybersécurité peut protéger tout votre environnement réseau

- Les logiciels de cybersécurité sont extrêmement importants si vous souhaitez protéger votre environnement réseau.

- Les outils ci-dessous offrent toutes les fonctionnalités nécessaires à la gestion et à la protection des terminaux.

- Certains d'entre eux ont des capacités antivirus et de sauvegarde tandis que d'autres offrent un contrôle complet sur tous les appareils.

Concernant votre environnement réseau, aucun effort n'est épargné pour sa protection. Heureusement, il existe de puissantes solutions de cybersécurité qui peuvent vous aider avec tous les outils dont vous avez besoin pour cela.

Dans cet article, vous trouverez le meilleur logiciel qui peut être adapté à n'importe quelle taille d'entreprise et à n'importe quel réseau.

Comment les solutions de cybersécurité peuvent-elles protéger mon réseau ?

Lorsque vous gérez un petit réseau, il est relativement facile de vérifier chaque actif individuellement. Cependant, lorsque vous avez affaire à plus de 10 terminaux et autres serveurs et équipements, les choses peuvent se compliquer.

Que vous ayez besoin sur place ou protection du cloud, patcher vos systèmes ou simplement garantir uniquement les entrées autorisées, vous avez besoin d'un outil de cybersécurité réseau pour gérer la charge de travail.

Avec de tels outils de gestion, vous pouvez automatiser tous les événements de sécurité de manière transparente, à partir d'une console unique.

Quelles sont les meilleures solutions de cybersécurité réseau ?

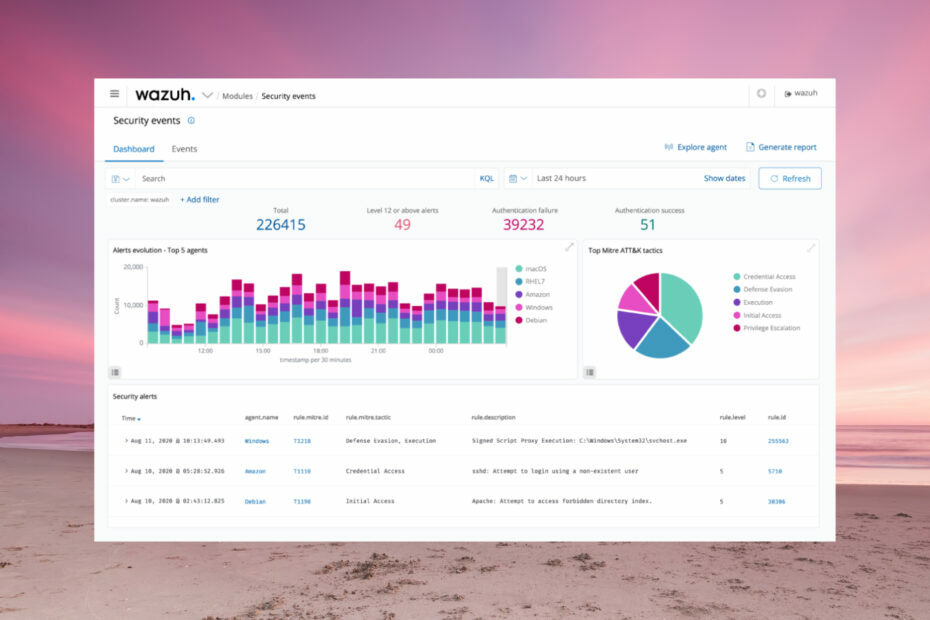

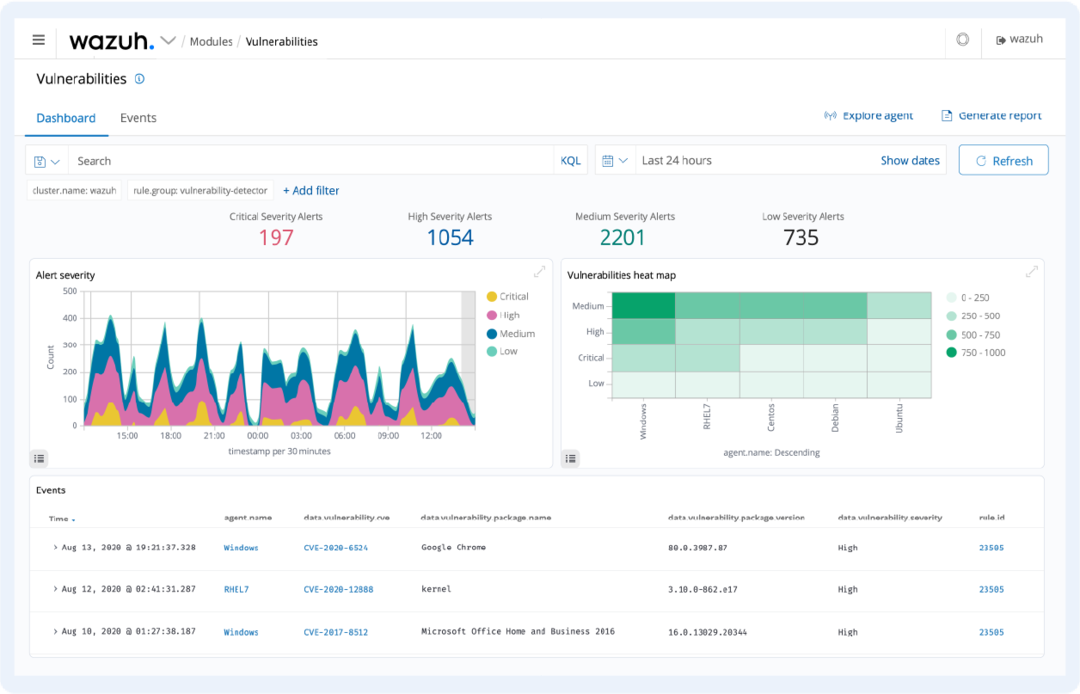

Wazuh – La meilleure détection de vulnérabilité réseau

En matière de sécurité réseau, Wazuh offre la meilleure approche de la cybersécurité. Il protège

charges de travail dans des environnements sur site, virtualisés, conteneurisés et basés sur le cloud à partir d'une console unique.

Wazuh dispose d'agents légers pour les systèmes Windows, Linux, macOS, Solaris, AIX et HP-UX qui détectent tout comportement inhabituel ou enfreignant les règles sur le système.

Cela inclut les processus masqués, les fichiers cachés, les écouteurs réseau non enregistrés et bien d'autres problèmes de sécurité.

Après avoir collecté des informations à partir des journaux du système et des applications, le logiciel envoie les données à un gestionnaire central pour qu'elles soient analysées et stockées.

Les applications et les fichiers sont surveillés en permanence pour détecter toute modification de configuration ou d'attribut et pour superviser le respect des politiques de sécurité que vous avez appliquées.

Après avoir détecté de tels problèmes, Wazuh peut bloquer l'accès à un système ou exécuter des commandes prédéterminées ou effectuer d'autres requêtes sur les systèmes concernés.

Le logiciel est open source, vous pouvez donc le modifier selon vos besoins, mais il prend également en charge un large éventail d'intégrations telles que AlienVault, Amazon Macie, VirusTotal et bien plus encore.

Passons en revue quelques-uns de ses Meilleures caractéristiques dessous:

- Agents système Windows, Linux macOS, Solaris, AIX et HP-UX prêts à l'emploi

- Technologie avancée de renseignement sur les menaces

- Interface utilisateur Web pour la visualisation des données, l'analyse et la gestion de la plate-forme

- Sécurité du cloud et des conteneurs, y compris les hôtes Docker et les nœuds Kubernetes et jusqu'au niveau du conteneur lui-même

- Rapports détaillés sur la conformité, la vulnérabilité et l'intégrité des fichiers

- Il protège les clouds publics, les clouds privés et les centres de données sur site

Wazuh

Bénéficiez d'une protection complète pour les terminaux et les charges de travail cloud à partir d'un outil open source avec de nombreuses intégrations.

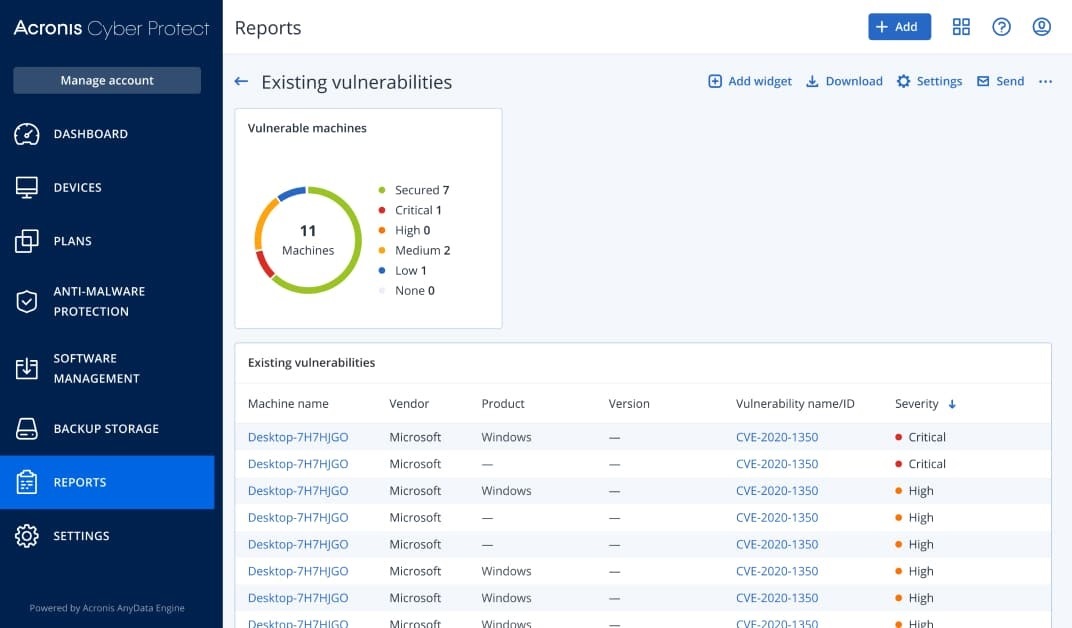

Si vous recherchez une sauvegarde et un anti-malware pour tous vos appareils, Acronis Cyber Protect est plus que adapté à cette fin.

Il est livré avec une protection contre les ransomwares basée sur l'IA et des outils de gestion des correctifs intégrés pour que vous n'ayez pas à vous soucier des failles de vos systèmes.

La solution est également capable de fournir une évaluation des vulnérabilités et permettra à votre gestionnaire de réseau de contrôler à distance les terminaux.

Par conséquent, vous aurez le contrôle total de tout votre environnement réseau et de tous vos actifs à partir d'une seule console et repousserez toutes les cybermenaces.

Voici quelques-uns des Meilleures caractéristiques d'Acronis Cyber Protect :

- Protection antivirus et antimalware complète avec protection contre les ransomwares basée sur l'IA

- Gestion et sauvegarde des correctifs intégrées

- Interface Web intuitive avec administration multi-locataires

- Capacités de bureau à distance

- Cryptage à plusieurs niveaux

Acronis Cyber Protect

Acronis Cyber Protect garantira que toutes les données de votre entreprise sont à l'abri des menaces internes et externes!

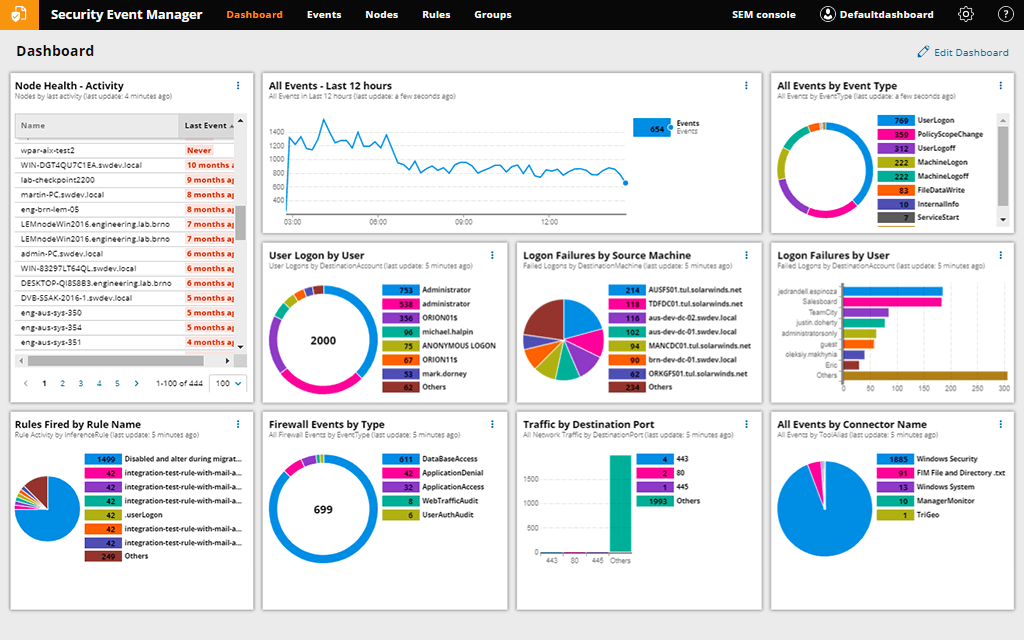

La détection des échecs de connexion et des événements de pare-feu est une grande partie de la sécurité du réseau et Security Event Manager couvre très bien ce domaine.

Il est livré avec des centaines de connecteurs prédéfinis qui collectent des journaux de diverses sources, compilent leurs données et les rassemble dans un emplacement central pour que vous puissiez enquêter sur les menaces potentielles, préparer les audits et stocker journaux.

Fondamentalement, vous pouvez créer n'importe quel réseau ou règles basées sur l'utilisateur et les programmer pour qu'ils répondent en conséquence.

Par exemple, vous pouvez réagir immédiatement en bloquant les adresses IP, en modifiant les privilèges, en désactivant les comptes, en bloquant les périphériques USB, en fermant les applications et bien plus encore.

Voici quelques-uns de ses principales caractéristiques:

- Analyseur avancé de journaux de pare-feu pfSense

- Gardez une trace des événements de connexion et de déconnexion avec un moniteur centralisé

- Rapports de conformité avancés avec des modèles prédéfinis pour PCI DSS, HIPAA, SOX, etc.

- Outil de prévention des scripts intersites

- Bloque les adresses IP, modifie les privilèges, désactive les comptes, bloque les périphériques USB, etc.

⇒ Obtenir le gestionnaire d'événements de sécurité

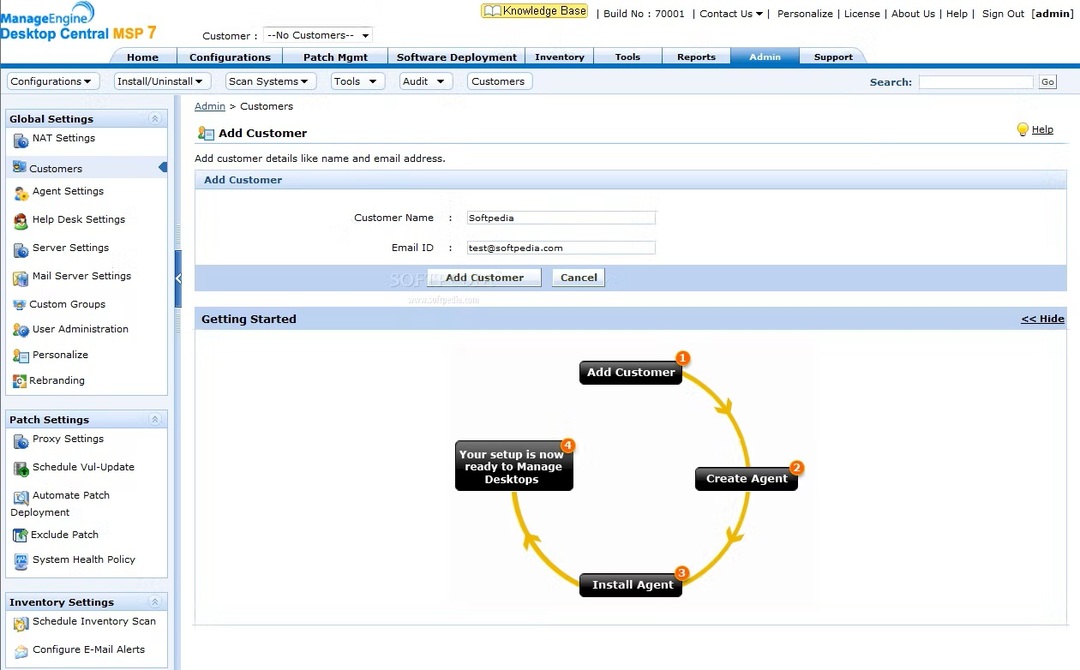

Endpoint Central MSP est un logiciel holistique de gestion des points de terminaison pour les MSP qui vous aide à administrer les ordinateurs de bureau, les serveurs, les ordinateurs portables et les appareils mobiles à partir d'un emplacement central.

Cet outil est livré avec 50 configurations prédéfinies et plus de 100 scripts qui vous permettront de gérer tous les types d'environnements clients.

Vous pourrez suivre les données granulaires des actifs pour le matériel et les logiciels et extraire des informations critiques, notamment les statistiques d'utilisation, les applications sur liste noire, la garantie, les licences, etc.

Et si vous avez besoin de répondre à un point de terminaison spécifique, vous pouvez le faire avec des fonctionnalités de bureau à distance qui incluent la prise en charge des appels vidéo et audio, le transfert de fichiers, les raccourcis, l'enregistrement de session, etc.

Voici quelques-uns de ses principales caractéristiques:

- Automatisez le déploiement des correctifs pour plus de 850 applications propriétaires et tierces

- Déployez à distance des applications sur des ordinateurs clients

- Gérer les appareils Windows, les serveurs, Android, iOS et Chrome

- Gérez jusqu'à 25 terminaux avec la version gratuite

- Restreindre et contrôler l'utilisation des périphériques USB

Endpoint Central MSP

Gérez vos terminaux en toute sécurité et fournissez une sauvegarde et des correctifs à tous les périphériques réseau.

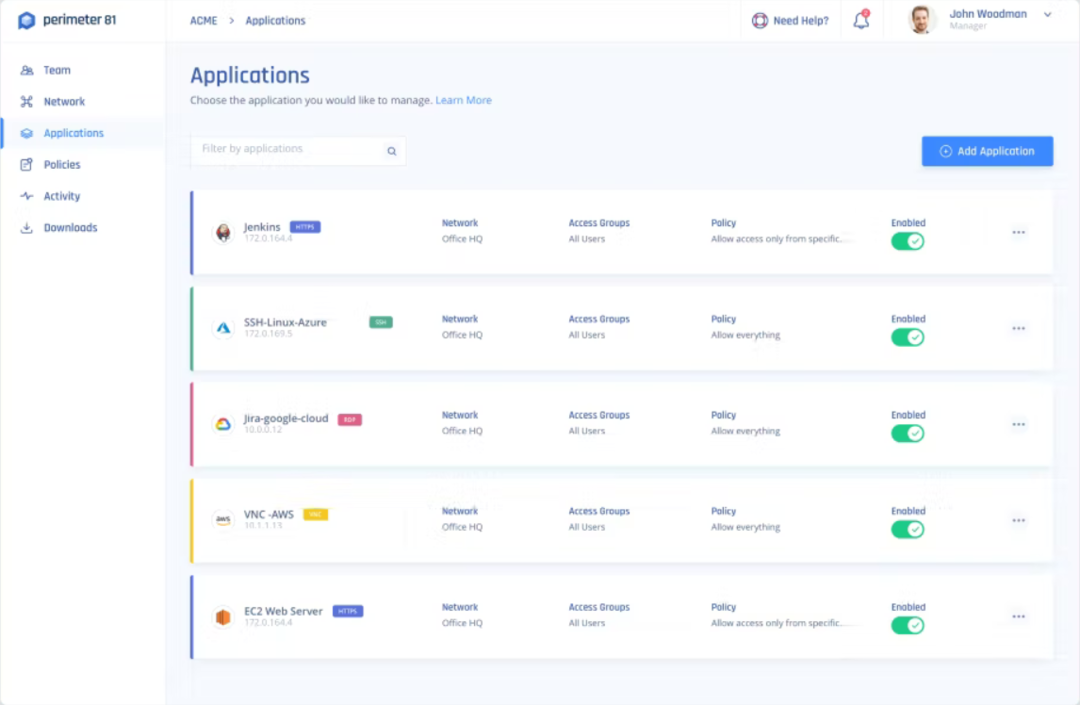

Perimeter 81 est une plate-forme de sécurité de niveau entreprise que vous pouvez utiliser pour surveiller tout le trafic et l'activité du réseau.

L'outil est livré avec un périmètre défini par logiciel qui vous permet de restreindre l'accès au réseau et de fournir des canaux sécurisés aux systèmes partagés.

Avec des outils de sécurité multicouches, notamment un cryptage permanent, une authentification à deux facteurs et une authentification unique, Perimeter 81 empêche la perte de données et l'accès non autorisé à votre réseau.

Les appareils sont vérifiés avant d'accéder au réseau et aux ressources qu'il contient, ce qui se traduit par une sécurité accrue.

Perimeter 81 est également une solution VPN basée sur le cloud qui s'adapte à votre réseau en pleine croissance.

Découvrez ces Périmètre 81 caractéristiques principales:

- Accès à distance sécurisé

- Protocoles de sécurité OpenVPN, L2TP, IKEv2 et PPTP

- Intégration avec tous les principaux services cloud et ressources sur site

- Compatible avec toutes les principales plates-formes, y compris Windows, Mac OS, iOS et Android

- Politique de remboursement garanti de 30 jours

⇒ Obtenir le périmètre 81

Ceci conclut notre liste des meilleurs outils de cybersécurité réseau pour les réseaux d'entreprise. Alors que certains d'entre eux se concentrent sur la détection des vulnérabilités, d'autres sont livrés avec une protection et une sauvegarde actives.

Tout ce que vous avez à faire est d'évaluer le niveau de sécurité et les fonctionnalités nécessaires pour prendre la bonne décision.

- 6 meilleurs logiciels de blocage USB pour la sécurité et la protection des ports

- RoboForm vs Bitwarden: sécurité et abordabilité comparées

- NET HELPMSG 2250: qu'est-ce que c'est et comment y remédier

- LastPass vs RoboForm: voici ce que nos tests ont révélé

- Antivirus Windows XP: 8 meilleurs choix qui prennent toujours en charge ce système d'exploitation

Vous pourriez également être intéressé par notre sélection de meilleurs outils de cybersécurité d'entreprise en termes de fonctionnalités antivirus et de sauvegarde.

Avez-vous choisi une solution de notre liste? Dites-nous comment vous avez pris votre décision dans la section des commentaires ci-dessous.

![Avez-vous besoin d'un antivirus pour Windows 10? [Nous répondons]](/f/180757d80575e5175d280197ef0cbd98.jpg?width=300&height=460)