- Les utilisateurs d'Office 365 sont à nouveau ciblés par des tiers malveillants dans des campagnes de phishing.

- Microsoft a découvert une de ces campagnes qui se déroule depuis septembre 2021.

- Cette fois-ci, les cyber-attaquants utilisent les fonctionnalités d'authentification multi-facteurs.

Nous n'avons pas abordé le sujet des logiciels malveillants et des cyberattaques depuis un certain temps, nous allons donc remonter sur ce cheval et dénoncer.

Vous ne le savez peut-être pas encore, mais les meilleurs chercheurs et ingénieurs en sécurité de Microsoft ont en fait trébuché suite à une attaque de phishing massive qui cible plus de 10 000 organisations depuis septembre 2021.

Nous avons parlé d'un cas similaire campagne de phishing ciblant Office 365 utilisateurs à la fin de l'année dernière également, signe que les attaquants ne cèderont tout simplement pas.

Oui, cela fait beaucoup de cibles, et nous sommes sur le point d'élaborer sur la question et de vous dire exactement ce qu'il faut rechercher lors de l'utilisation d'Office.

Les experts de Microsoft dévoilent une nouvelle campagne de phishing

Les cybercriminels impliqués dans ce stratagème ont utilisé des sites de phishing de type adversaire au milieu (AiTM) pour faciliter le vol de mots de passe et de données de session associées.

En conséquence, cela a permis aux tiers malveillants de contourner les protections d'authentification multifacteur pour accéder aux boîtes de réception des utilisateurs et lancer des attaques de suivi en utilisant des campagnes de compromission des e-mails professionnels contre d'autres cibles.

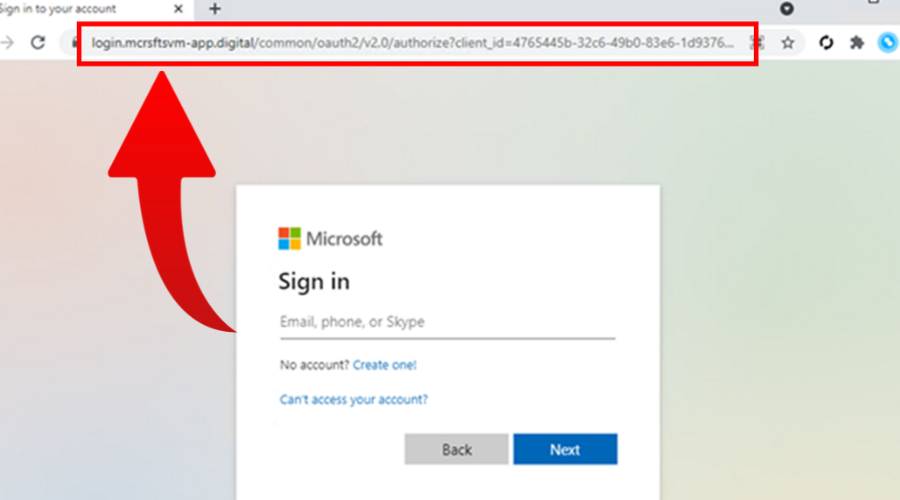

La principale cyberattaque mentionnée ci-dessus ciblait les utilisateurs d'Office 365 et usurpait la page d'authentification en ligne d'Office à l'aide de proxys.

Les pirates ont utilisé des e-mails avec des pièces jointes HTML qui ont été envoyés à plusieurs destinataires d'une organisation, dans lesquels les destinataires ont été informés qu'ils avaient un message vocal.

À partir de là, cliquer pour afficher la pièce jointe incluse ouvrirait le fichier HTML dans le navigateur par défaut de l'utilisateur, informant l'utilisateur spécifique que le message vocal était en cours de téléchargement.

Rien de plus éloigné de la vérité, car la victime a en fait été redirigée vers un site de redirection à partir duquel le logiciel malveillant se verrouillerait.

Ce site de phishing ressemblait exactement au site d'authentification de Microsoft, à l'exception de l'adresse Web.

L'étape suivante consistait à rediriger les victimes vers le site Web principal du Bureau une fois leurs informations d'identification entrées avec succès et la deuxième étape de vérification terminée.

Une fois cela fait, l'attaquant aurait déjà intercepté les données, et donc toutes les informations dont il avait besoin, y compris le cookie de session.

Il va sans dire qu'après cela, les tiers malveillants disposent d'options désastreuses telles que l'usurpation d'identité, la fraude au paiement et autres.

Les experts de Microsoft affirment que les attaquants ont utilisé leur accès pour trouver des e-mails et des pièces jointes liés aux finances. tandis que l'e-mail de phishing d'origine envoyé à l'utilisateur a été supprimé pour supprimer les traces de l'attaque de phishing.

Fournir les détails de votre compte Microsoft aux cybercriminels signifie qu'ils ont un accès non autorisé à vos données sensibles, telles que les informations de contact, les calendriers, les communications par e-mail, etc.

Le meilleur moyen de rester protégé contre de telles attaques est de toujours vérifier la source de tous les e-mails, de ne pas cliquer sur des éléments aléatoires sur Internet et de ne pas télécharger à partir de sources louches.

Rappelez-vous-les, car ces simples mesures de précaution pourraient simplement sauver vos données, votre organisation, vos fonds durement gagnés, ou tout cela à la fois.

Avez-vous également reçu un e-mail aussi louche d'attaquants se faisant passer pour Microsoft? Partagez votre expérience avec nous dans la section des commentaires ci-dessous.