- Il existe différents types d'attaques de navigateur que vous pouvez rencontrer en fonction des composants de votre navigateur qui manquent.

- Avec une augmentation alarmante de la cybercriminalité, la sécurité des sites Web est essentielle pour prévenir les vulnérabilités qui pourraient compromettre vos données.

- La mise à jour de vos applications et logiciels aidera à corriger ses failles et à prévenir les cyberattaques.

- Assistance antivol

- Protection des webcams

- Configuration et interface utilisateur intuitives

- Prise en charge multiplateforme

- Cryptage au niveau bancaire

- Configuration système minimale

- Protection avancée contre les programmes malveillants

Un programme antivirus doit être rapide, efficace et rentable, et celui-ci les a tous.

Il existe d'innombrables types d'attaques de navigateur de nos jours, et il n'est pas rare que quiconque les rencontre. Comprendre ce qui constitue ces attaques pourrait être utile compte tenu des taux élevés de cybercriminalité.

Habituellement, la plupart des types d'attaques de navigateur visent à exploiter les vulnérabilités du navigateur pour obtenir des informations. Ces informations peuvent ensuite être détournées ou infectées par des logiciels malveillants malveillants pour provoquer des violations ou des pertes de données.

Cependant, il existe plusieurs façons de prévenir ces attaques de navigateur. Aujourd'hui, nous allons passer par mesures préventives et moyens de contrôle. Cependant, avant de plonger dans cela, examinons les types populaires d'attaquants de navigateur Web qui sont courants.

Qu'est-ce qu'une attaque de navigateur ?

Lors d'une attaque de navigateur, les attaquants trouvent et exploitent les faiblesses de sécurité d'un navigateur ou d'un logiciel. Cela peut entraîner la perte d'informations précieuses et aussi d'argent.

Ces attaques peuvent rendre votre PC et les données stockées vulnérables à la modification, la suppression et même la copie par des tiers. Ceci, à son tour, peut causer des ravages dans votre vie personnelle, car des informations sensibles telles que les détails de la carte de crédit peuvent être enregistrées dans le navigateur attaqué.

Empêcher cela de se produire garantira que vous pouvez utiliser votre appareil sur n'importe quel navigateur sans vous soucier du vol ou de la copie de vos données.

Conseil rapide:

ESET Internet Security est une nouvelle approche de la sécurité informatique véritablement intégrée. Pour assurer la sécurité de votre ordinateur, la version la plus récente du moteur d'analyse ESET LiveGrid est associée aux modules Pare-feu et Antispam personnalisés.

Ainsi, votre présence en ligne est protégée par un système intelligent qui est constamment à l'affût des attaques et des logiciels malveillants.

⇒Obtenir ESET Internet Security

Avant d'aborder cette partie de notre voyage, examinons d'abord la forme que prennent les attaques de navigateur dans la vie de tous les jours.

Quels sont les différents types d'attaques Web ?

1. Qu'est-ce qu'une attaque par force brute ?

C'est une méthode de piratage qui est très simple, et c'est l'une des plus simples. Tout le concept d'attaque par force brute est un essai et une erreur.

L'agresseur forme des mots de passe et des identifiants de connexion en devinant. Cependant, le craquage des mots de passe et des codes de cryptage par force brute peut prendre beaucoup de temps.

Cela se produit parce que l'agresseur doit essayer d'innombrables probabilités avant d'avoir accès. Parfois, il peut être vain d'utiliser l'attaque par force brute, selon la logique du mot de passe.

2. Que sont les attaques actives ?

Une attaque active se produit lorsqu'un infiltré modifie les données envoyées à la cible. Cette attaque utilise le compromis pour tromper cette cible en lui faisant croire qu'elle détient l'information.

Cependant, l'agresseur interfère avec le système ou le réseau en envoyant de nouvelles données ou en modifiant les données cibles.

Une attaque active peut parfois utiliser une attaque connue sous le nom d'attaque passive. Cette attaque a priorité sur une attaque active. Il s'agit de recueillir des informations sur le piratage, connu sous le nom d'espionnage.

De plus, les pirates modifient les adresses d'en-tête de paquet pour rediriger les messages vers le lien souhaité. Il leur donne accès aux informations destinées à quelqu'un d'autre, telles que les détails du compte et les informations d'identification.

3. Qu'est-ce qu'une attaque par usurpation d'identité ?

Une attaque par usurpation d'identité se produit lorsqu'un infiltré prétend être une autre personne pour avoir accès aux données de quelqu'un d'autre. Cette attaque vole des informations classifiées, des données, des fichiers, de l'argent, etc.

Cependant, les victimes doivent tomber dans le piège des fausses informations pour une attaque par usurpation d'identité. En bref, l'usurpation d'identité se produit lorsqu'un cyberattaquant se fait passer pour une autre personne en envoyant des données simulées pour un accès illégal.

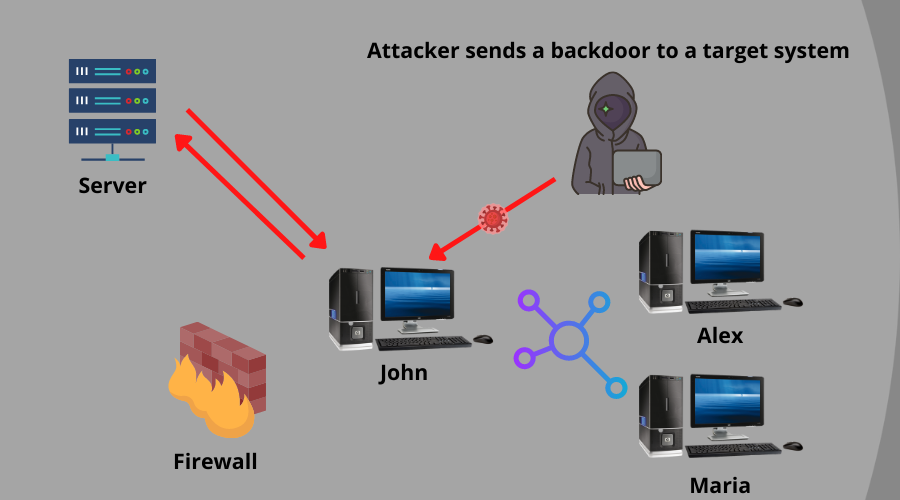

4. Qu'est-ce qu'une attaque par porte dérobée ?

Une attaque par porte dérobée se produit lorsqu'un attaquant utilise des agents externes tels que des virus ou des logiciels malveillants pour pénétrer à la racine d'un système. Ensuite, il cible les parties centrales de votre système ou de votre application, comme les serveurs. La raison pour laquelle ils font cela est de pouvoir contourner toutes les mesures de sécurité.

Cependant, le concept attaque la porte dérobée ou le backend vous donnera accès à toutes les autres portes avant. Une fois l'attaque par porte dérobée réussie, les infiltrés peuvent contrôler l'ensemble du système.

Les logiciels malveillants tels que les logiciels espions, les rançongiciels et le crypto-jacking sont des outils pour ce type d'attaque. Lorsque des logiciels malveillants se trouvent dans le système ou l'application, il sera possible pour l'attaquant de briser les protocoles de sécurité.

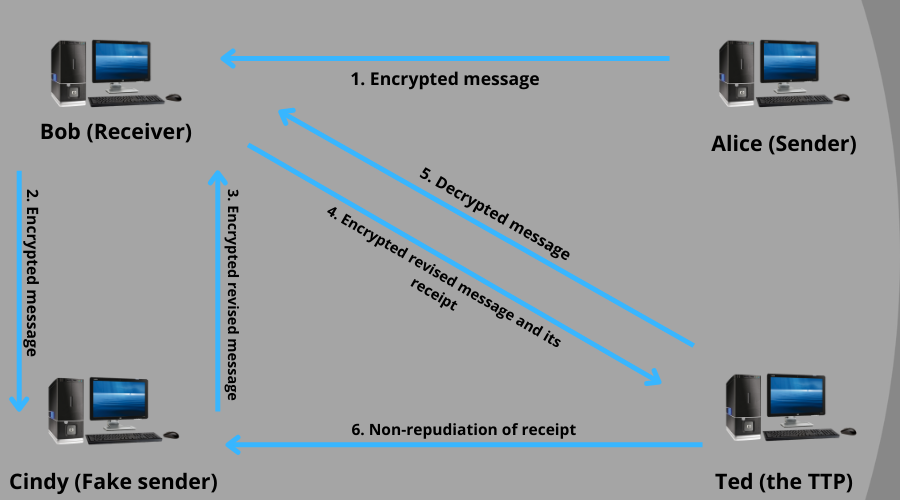

5. Qu'est-ce qu'une attaque de répudiation ?

Ce type d'attaque se produit lorsqu'un utilisateur nie avoir effectué une transaction. L'utilisateur peut nier qu'il n'est au courant d'aucune action ou transaction. Par conséquent, il est nécessaire de disposer d'un système de défense qui suit et enregistre toutes les activités des utilisateurs.

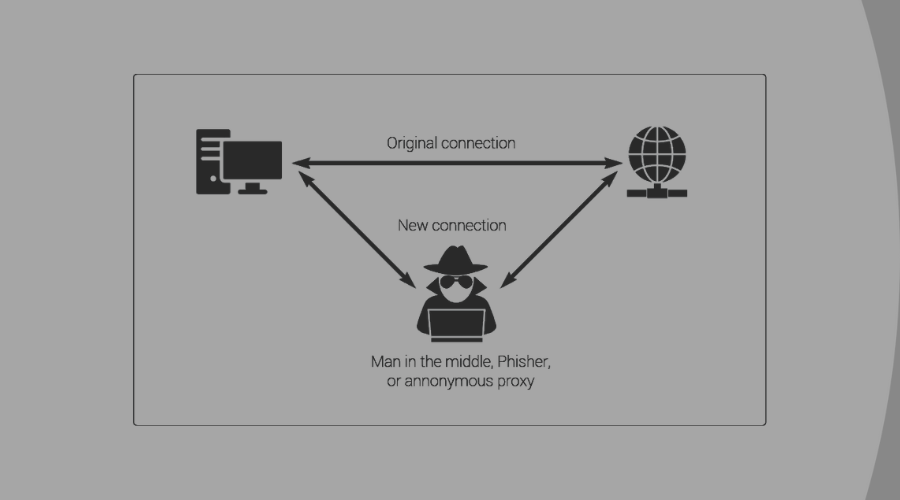

6. Qu'est-ce qu'une attaque Man-in-the-middle ?

Un exemple d'attaque Man-In-The-Middle utilise le Wi-Fi public. En supposant que vous vous connectiez au Wi-Fi et qu'un pirate pirate le Wi-Fi, il peut envoyer des logiciels malveillants aux cibles connectées.

Comme son nom l'indique, ce type d'attaque n'est pas direct. Au lieu de cela, il s'interpose entre le client et le serveur comme un intermédiaire. Il est courant que les sites sans cryptage de leurs données se déplacent du client au serveur.

De plus, il donne accès à l'attaquant pour lire les identifiants de connexion, les documents et les coordonnées bancaires. Le certificat Secure Sockets Layer (SSL) bloque ce type d'attaque.

7. Qu'est-ce que le cross-site scripting (XSS) ?

Cette attaque cible les utilisateurs qui visitent un site Web déjà infecté par des logiciels malveillants. L'attaquant infecte le site Web avec un code malveillant, puis se glisse dans le système des visiteurs du site. Ce code permet à l'attaquant d'accéder au site et de modifier le contenu du site Web à des fins criminelles.

8. Qu'est-ce qu'une attaque de plugins de navigateur malveillants ?

Les plug-ins sont de petites applications que vous téléchargez sur votre navigateur pour ajouter plus de fonctionnalités. Si un plug-in malveillant pénètre dans votre navigateur, il peut parcourir votre historique et votre chaîne de mots de passe.

9. Qu'est-ce qu'une attaque d'authentification brisée ?

Ce type d'attaque détourne les sessions de connexion des utilisateurs après une session d'authentification interrompue.

10. Qu'est-ce qu'une attaque par injection SQL ?

Le pirate injecte des codes malveillants dans le serveur et attend qu'une victime exécute le code sur son navigateur. C'est un moyen simple pour les pirates de voler des données précieuses de votre système.

11. Qu'est-ce qu'une attaque DNS Poisoning ?

Lorsqu'une attaque d'empoisonnement DNS est injectée dans votre navigateur, elle est redirigée vers un site Web compromis.

12. Que sont les attaques d'ingénierie sociale ?

Ce type d'attaque utilise des moyens trompeurs pour amener l'utilisateur à effectuer des actions qui seront dangereuses pour lui. Un exemple est le spam et le phishing. Cette méthode se concentre souvent sur la présentation de trop pour être de véritables opportunités comme appât.

13. Qu'est-ce qu'une attaque de botnet ?

Ce type d'attaque utilise des appareils que vous couplez avec votre ordinateur pour accéder à votre navigateur. En outre, cela leur donne accès à l'ensemble de votre système.

14. Qu'est-ce qu'une attaque par traversée de chemin ?

Les pirates injectent des modèles inquiétants dans le serveur Web, leur donnant accès aux informations d'identification des utilisateurs et aux bases de données. Il vise à accéder aux fichiers et répertoires stockés en dehors du dossier racine Web.

15. Qu'est-ce qu'une attaque par inclusion de fichiers locaux ?

Conseil d'expert: Certains problèmes de PC sont difficiles à résoudre, en particulier lorsqu'il s'agit de référentiels corrompus ou de fichiers Windows manquants. Si vous rencontrez des problèmes pour corriger une erreur, votre système peut être partiellement endommagé. Nous vous recommandons d'installer Restoro, un outil qui analysera votre machine et identifiera le problème.

Cliquez ici pour télécharger et commencer à réparer.

Ce type d'attaque force le navigateur à exécuter un fichier injecté spécifique qui a été inséré dans le fichier local.

Si l'attaque est efficace, elle divulguera des données délicates et, dans les cas graves, pourra déclencher l'exécution de XSS et de code à distance.

16. Qu'est-ce qu'une attaque par injection de commande du système d'exploitation ?

Ce type d'attaque de navigateur consiste à injecter une commande du système d'exploitation du système d'exploitation dans le serveur. Le serveur exécute le navigateur de l'utilisateur, il est donc vulnérable et l'attaquant peut détourner le système.

17. Qu'est-ce qu'une attaque LDAP (Lightweight Directory Access Protocol) ?

Ce type de logiciel autorise quiconque à accéder aux données du système. Cependant, si un pirate injecte un tel logiciel, il pourra accéder aux données.

18. Qu'est-ce qu'une attaque IDOR (Insecure Direct Object References) ?

Il s'agit d'une vulnérabilité de contrôle d'accès de type attaque de navigateur qui survient lorsqu'une application utilise une entrée fournie par l'utilisateur pour accéder à des objets directement via le navigateur. Cela implique que l'attaquant manipule l'URL pour accéder aux données sur le serveur.

19. Qu'est-ce qu'une mauvaise configuration de sécurité ?

Il y aura des failles lorsque les développeurs commettent des erreurs ou omettent certaines modifications nécessaires. Cette mauvaise configuration de sécurité rend le navigateur vulnérable. Par conséquent, il peut laisser le navigateur ouvert à divers types d'attaques.

20. Qu'est-ce qu'une attaque de contrôle d'accès au niveau de la fonction manquante ?

Les attaquants exploitent la faiblesse, qui est la fonction manquante. Ce type de contrôle d'accès au niveau des fonctions manquantes permet à l'attaquant d'accéder à des données classifiées. De plus, cela leur permet d'exploiter des tâches qui ne sont pas disponibles pour un utilisateur ordinaire.

Quelles sont les mesures que vous pouvez prendre pour aider à prévenir les attaques Web ?

➡ Utilisez toujours des mots de passe forts

Il sera difficile d'infiltrer vos données si vous les protégez avec un mot de passe fort que les intrus ne peuvent pas déchiffrer. L'utilisation de plusieurs caractères, des alphabets majuscules et minuscules et des chiffres doit être employée.

Une autre solution efficace est l'utilisation de l'authentification multifactorielle. MFA vous permet de protéger votre compte avec plus de méthodes d'authentification. Alors, peut-être qu'un pirate déchiffrera votre mot de passe, et votre compte exigera une preuve supplémentaire.

➡ Utilisez une clé de session aléatoire.

Ce type de sécurité vous permet de générer de nouveaux mots de passe et identifiants pour chaque tentative de session. Une clé de session aléatoire fonctionne comme un logiciel de jeton qui génère un nouveau mot de passe pour chaque transaction ou connexion.

Cela empêchera les intrus d'accéder à la session précédente avec les derniers identifiants de connexion. De plus, cette mesure contient l'attaque active de relecture de session.

➡ Utilisez un programme anti-exploitation

Les programmes anti-exploit protègent empêcher vos navigateurs Web et vos logiciels de mal se comporter ou de laisser place à des menaces. De plus, ils renforcent le système de sécurité de votre navigateur pour lutter contre les attaques du navigateur qui tentent d'entrer.

Cependant, les programmes anti-exploit empêchent les interférences externes avec votre navigateur. Ces programmes peuvent être exécutés avec un antivirus pour plus de sécurité.

➡ Méfiez-vous des extensions de navigateur

Il existe des outils que vous pouvez télécharger sur votre navigateur pour des fonctionnalités plus productives. Cependant, certaines extensions de navigateur peuvent être malveillants et dangereux pour vos navigateurs.

Examinez attentivement les extensions que vous souhaitez installer sur votre navigateur pour éviter les effets néfastes.

➡ Utilisez un navigateur Web 64 bits

Les navigateurs aiment Google Chrome et Bord Microsoft fonctionner sur 64 bits. Ils disposent d'une protection et d'une résilience solides contre les attaques de navigateur. Le navigateur Web de la version 64 bits dispose d'un système de sécurité avancé empêchant les attaques.

➡ Installer un antivirus

L'antivirus peut aider à détecter les activités malveillantes et également empêcher les intrus dans votre système. Selon la profondeur de la sécurité du logiciel antivirus, il contient des logiciels qui pénètrent dans votre appareil.

Un logiciel antivirus analysera votre appareil pour détecter les logiciels malveillants et les sélectionner. Il existe de nombreux logiciels antivirus. Rendez-vous sur notre page pour le meilleur antivirus pour vous.

➡ Gardez votre système à jour

Les navigateurs et les logiciels sont toujours vulnérables d'une manière ou d'une autre. C'est pourquoi les développeurs font des mises à jour pour corriger les failles de la version précédente.

Cependant, lorsque votre logiciel n'est pas à jour, cela laisse la place à des attaques pour pénétrer votre système. Les pirates se faufilent à travers ces vulnérabilités pour exploiter vos données et accéder à votre compte. Employer gestion des correctifs logiciel pour maintenir vos applications à jour.

Presque tout le monde à notre époque se connecte au Wi-Fi tous les jours. Malheureusement, c'est dangereux car les pirates peuvent puiser dans le réseau. Cependant, un code de sécurité sur votre Wi-Fi empêchera les personnes non autorisées de le rejoindre.

Quels sont les différents types d'attaques d'applications Web ?

1. Attaques par injection

Ce type d'attaque d'application Web affecte la base de données du serveur. Le pirate insérera un code malveillant dans le serveur, aura accès aux entrées et aux informations d'identification de l'utilisateur et autorisera les modifications.

2. Fuzzing

Le fuzzing est un type d'attaque qui utilise des tests fuzz pour trouver la vulnérabilité du logiciel. Pour trouver ces failles, les pirates saisissent plusieurs données corrompues dans le logiciel pour planter. Ensuite, ils utilisent un fuzzer pour détecter où se trouvent les failles. Ces failles sont les points d'entrée des pirates pour exploiter le logiciel.

3. Déni de service distribué (DDoS)

Ce type d'attaque d'application Web rend temporairement le site inaccessible ou hors ligne. Lorsque vous entrez un nombre incalculable de requêtes au serveur à la fois, il se bloque ou devient indisponible.

Cependant, le Attaque DDoS n'injecte pas de logiciels malveillants dans le système. Au lieu de cela, il confond le système de sécurité, donnant au pirate le temps d'exploiter le logiciel.

4. Utilisation de code non vérifié

Presque chaque morceau de code a une porte dérobée qui le rend vulnérable. Si celui-ci n'est pas bien sécurisé, un pirate peut y injecter du code malveillant. Peut-être une telle le code infecté est intégré à votre site, il servira d'entrée pour l'attaque.

5. Hameçonnage

Le phishing est une attaque d'application Web où un pirate se fait passer pour quelqu'un d'autre. Il s'agit d'amener la victime à partager des informations et des données importantes. Les agresseurs utilisent des e-mails usurpés pour attirer les victimes dans le piège de partager des informations précieuses.

Mesures préventives contre les attaques d'applications Web

- Prenez toujours votre temps pour examiner les e-mails et les messages avant d'y répondre ou même de les ouvrir.

- Avant d'implémenter du code dans votre application, assurez-vous que vos développeurs vérifient. S'il y a un code tiers dans le morceau de code, supprimez-le.

- Installez un certificat Secure Sockets Layer (SSL) sur votre site. Le SSL cryptera le transfert de données du client vers le serveur et vice versa.

- Utilisez un réseau de diffusion de contenu (CDN). Il surveille et équilibre le trafic et la charge qui transitent par les sites.

- Installez un antivirus sur votre système pour analyser, détecter et supprimer les données malveillantes.

Les pirates proposent de nouvelles idées pour infiltrer quotidiennement les applications et les logiciels. Vous devez donc maintenir votre système de sécurité à jour.

Les attaques de navigateur ont toutes une chose en commun, et c'est le fait qu'elles trouvent des faiblesses dans les logiciels. Ces faiblesses leur donnent accès pour exploiter votre système et voler des données précieuses. Suivre les mesures mentionnées ci-dessus peut aider à prévenir les attaques Web.

Si vous voulez en savoir plus sur meilleur logiciel antivirus pour vos appareils, nous avons un article à ce sujet. Vous pouvez également consulter notre page pour plus de détails sur le meilleurs outils anti-exploit pour protéger votre navigateur des attentats.

De même, vous pouvez consulter notre site Web pour plus de problèmes liés aux attaques de navigateur et des solutions faciles pour eux.

Vous avez toujours des problèmes ?Corrigez-les avec cet outil :

Vous avez toujours des problèmes ?Corrigez-les avec cet outil :

- Téléchargez cet outil de réparation de PC noté Excellent sur TrustPilot.com (le téléchargement commence sur cette page).

- Cliquez sur Lancer l'analyse pour trouver les problèmes Windows qui pourraient causer des problèmes au PC.

- Cliquez sur Tout réparer pour résoudre les problèmes avec les technologies brevetées (Remise exclusive pour nos lecteurs).

Restoro a été téléchargé par 0 lecteurs ce mois-ci.

![Télécharger Opera Browser pour Windows 10/11 [Dernière version pour 64 ou 32 bits]](/f/ce9f64f9041ff60df0a78fd367a9447d.jpg?width=300&height=460)