- Microsoft met en garde ses utilisateurs contre une autre vulnérabilité dangereuse exploitée.

- Utilisant CVE-2021-42287 et CVE-2021-42278, les attaquants peuvent s'introduire dans votre système.

- Des tiers malveillants pour obtenir facilement les privilèges d'administrateur de domaine dans Active Directory.

- Le géant de la technologie nous conseille désormais à tous de passer aux versions sécurisées disponibles.

Vous voudrez peut-être savoir que la société de technologie basée à Redmond a publié un avis sur certains vulnérabilités qu'il a déjà corrigées mais qui sont maintenant exploitées sur des configurations qui n'ont pas encore été mis à jour.

Il y a un peu plus d'une semaine, le 12 décembre, un outil de validation de principe exploitant ces vulnérabilités a été rendu public.

Microsoft exhorte les utilisateurs à corriger ces vulnérabilités

Comme vous vous en souvenez tous, lors du cycle de mise à jour de sécurité de novembre, Microsoft a publié un correctif pour deux nouvelles vulnérabilités, CVE-2021-42287 et CVE-2021-42278.

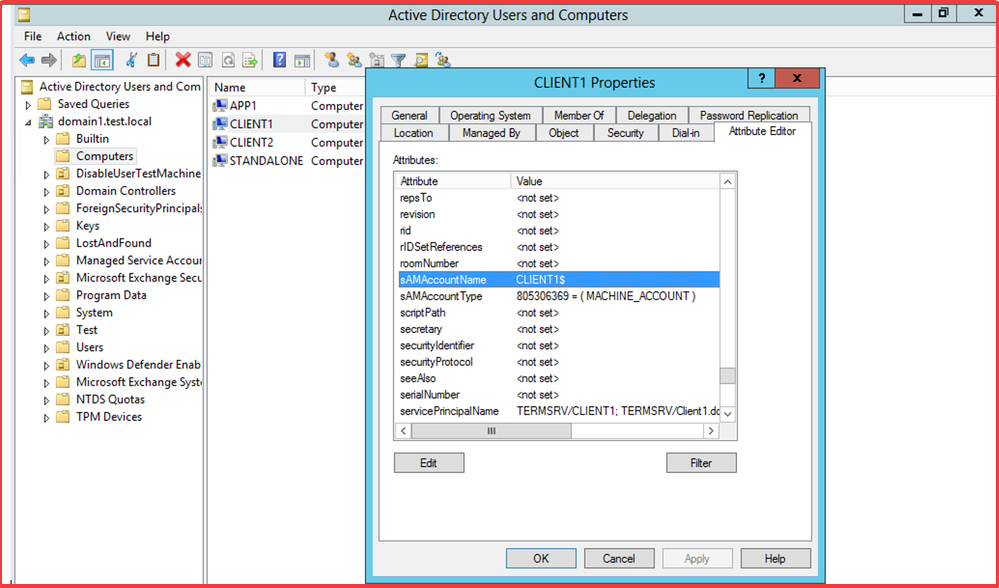

Ces deux vulnérabilités sont décrites comme un Vulnérabilité d'élévation des privilèges du service de domaine Windows Active Directory.

Ces exploits permettent en fait à des tiers malveillants d'obtenir facilement des privilèges d'administrateur de domaine dans Active Directory après avoir compromis un compte d'utilisateur normal.

Les responsables de Redmond ont publié trois correctifs pour un déploiement immédiat sur les contrôleurs de domaine, comme suit :

- KB5008102—Modifications renforcées du gestionnaire de comptes de sécurité Active Directory (CVE-2021-42278)

- KB5008380—Mises à jour d'authentification (CVE-2021-42287)

- KB5008602 (version du système d'exploitation 17763.2305) hors bande

Mais même si les correctifs mentionnés ci-dessus sont disponibles depuis un certain temps déjà, le problème est qu'un outil de validation de principe qui exploite ces vulnérabilités n'a été rendu public qu'en décembre 12.

L'équipe de recherche de Microsoft a réagi rapidement et publié une requête qui peuvent être utilisés pour identifier les comportements suspects en tirant parti de ces vulnérabilités.

Cette requête peut aider à détecter les changements de nom de périphérique anormaux (ce qui devrait arriver rarement au début) et à les comparer à une liste de contrôleurs de domaine dans votre environnement.

Assurez-vous de vérifier attentivement tous les détails si vous pensez que vous êtes également victime des situations susmentionnées.

Et, plus important encore, mettez à jour les versions sécurisées fournies par Microsoft, afin de vous assurer de garder une longueur d'avance sur les menaces potentielles.

Pensez-vous que des acteurs malveillants ont exploité votre système? Partagez votre opinion avec nous dans la section commentaires ci-dessous.