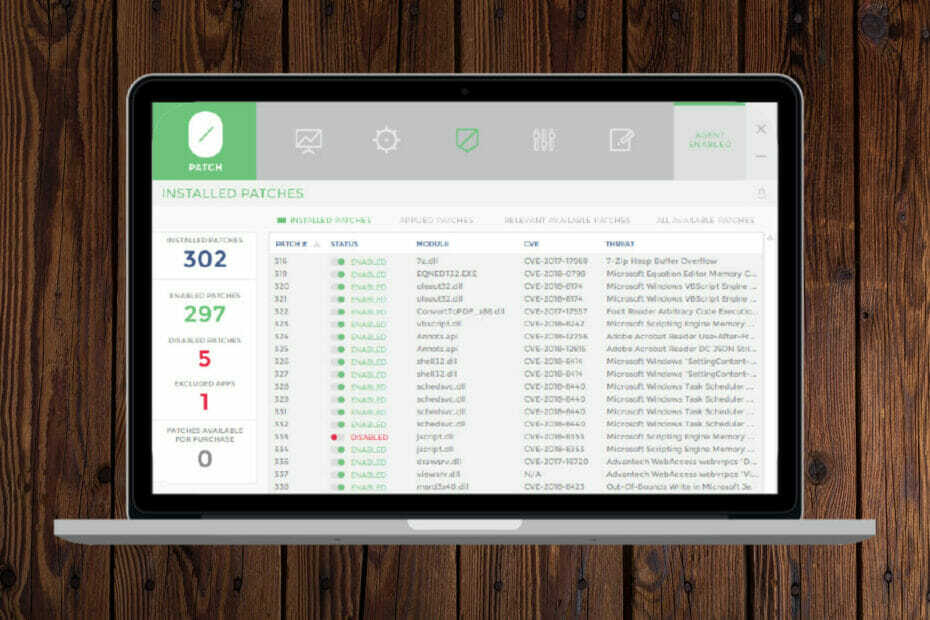

Microsoft n'a pas encore complètement corrigé une vulnérabilité zero-day dans Windows 10 qui donne des privilèges accrus aux attaquants réussis. Cependant, 0Patch développé un micropatch non officiel qui vise à résoudre le problème.

Ce bug est connu par le géant de la technologie sous son alias CVE-2021-34484. Microsoft a déjà publié un correctif lors du Patch Tuesday d'août plus tôt cette année. Selon la société, la faille est un problème de suppression de répertoire arbitraire.

0Patch va corriger cette vulnérabilité Windows

Les responsables de Redmond ont estimé qu'il s'agissait d'une faible priorité, car un acteur malveillant aurait besoin d'un accès local pour exploiter un système. Même ainsi, avec cet accès, l'attaquant ne pourrait supprimer que des dossiers.

Cependant, le chercheur en sécurité Abdelhamid Naceri a découvert plus tard que la faille pourrait également être une passerelle vers une escalade de privilèges.

Cela donnerait en fait à l'acteur de la menace un accès aux ressources système, aux serveurs et à d'autres parties d'un réseau, même s'il aurait toujours besoin d'un accès local pour démarrer la chaîne.

Il a également constaté que le correctif de Microsoft ne fonctionnait pas vraiment car les attaquants peuvent le contourner, et 0Patch l'a confirmé dans l'un de leurs articles de blog.

La vulnérabilité réside dans le service de profil utilisateur, en particulier dans le code responsable de la création d'un dossier de profil utilisateur temporaire au cas où le dossier de profil d'origine de l'utilisateur est endommagé ou verrouillé pour certains raison.

Abdelhamid a découvert que le processus (exécuté en tant que système local) de copie de dossiers et de fichiers du dossier de profil d'origine de l'utilisateur vers le dossier temporaire peut être attaqué avec des liens symboliques.

Ce faisant, des tiers malveillants créeraient des dossiers accessibles en écriture par un attaquant dans un emplacement système à partir duquel un processus système lancé ultérieurement chargerait et exécuterait la DLL de l'attaquant.

0Patch a écrit son propre micropatch pour couvrir les traces de Microsoft et fermer la vulnérabilité. La société affirme que le correctif protège toutes les versions de Windows concernées, y compris 20H2, 2004, 1909 et Windows Server 2019.

Le géant de la technologie de Redmond n'a pas précisé quand il déploiera un correctif officiel, considérant qu'il considère toujours cela comme un problème de faible priorité en raison de l'accès local.

Cela signifie qu'un ETA plausible pourrait être le déploiement du logiciel Patch Tuesday de décembre.

Quelle est votre opinion sur l'ensemble de la situation? Partagez votre opinion avec nous dans la section commentaires ci-dessous.