« Le pirate du noyau Windows » Luca Marcelli a publié une vidéo sur Tweeter démontrant sa violation réussie de Windows Remote Desktop Gateway (RDG) par exécution de code à distance (RCE).

Le piratage tire parti de deux vulnérabilités de sécurité du serveur Windows au sujet desquelles Microsoft a déjà alerté les utilisateurs.

Il existe des mises à jour de sécurité pour le CVE-2020-0609 et CVE-2020-0610 vulnérabilités, mais juste au cas où vous auriez des doutes quant à leur utilisation, ce pirate informatique vient de montrer à quel point la menace pour votre système est réelle.

Les pirates peuvent manipuler à distance votre système et vos données

Dans tous les cas, Microsoft n'a pas suggéré d'autre moyen efficace de gérer le problème. L'application de correctifs semble donc être le seul moyen de protéger votre PC Windows de la menace pour le moment.

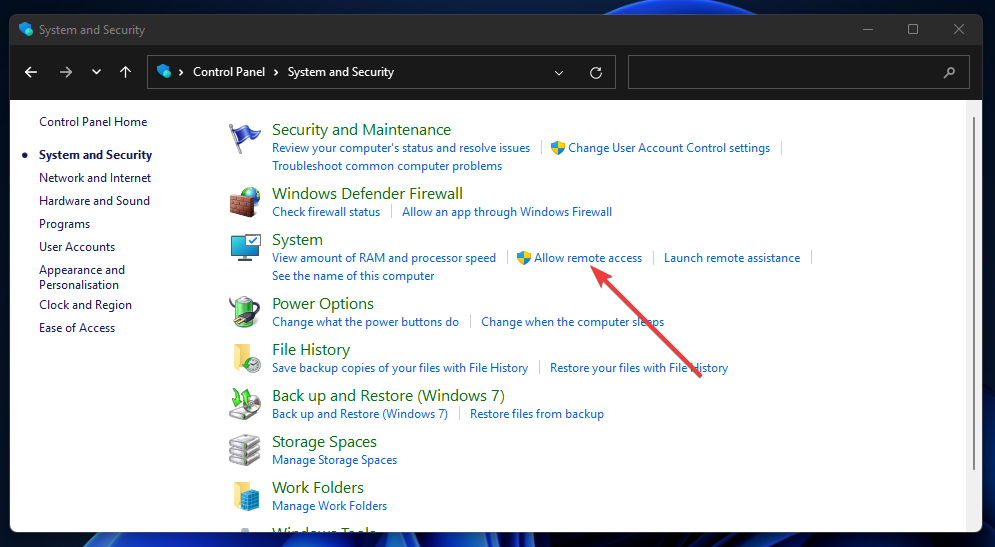

Luca recommande de désactiver le trafic UDP pour le RDG afin de déjouer une attaque RCE comme celle qu'il vient de démontrer.

Si l'installation de la mise à jour n'est pas une option, vous devez appliquer d'autres mesures telles que la désactivation du trafic UDP. J'attendrai un peu que les gens aient assez de temps pour patcher avant de le rendre public 🙂

– Luca Marcelli (@layle_ctf) 26 janvier 2020

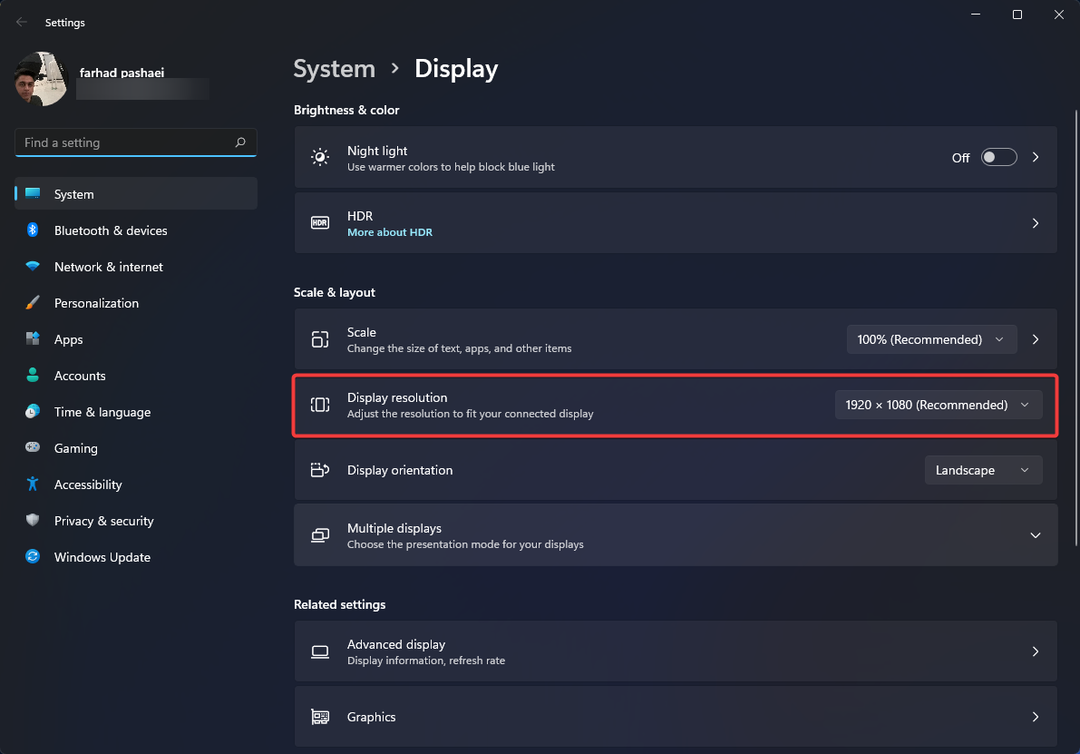

Les organisations utilisent Windows RDG pour permettre à leurs employés de se connecter à distance aux ressources informatiques de l'entreprise via n'importe quel appareil doté d'un client de bureau à distance application. Une telle connexion doit généralement être sécurisée et à l'épreuve du piratage, surtout si elle intègre une authentification multifacteur.

Mais dans une attaque RCE qui exploite les faiblesses de sécurité de Windows RDG, un pirate informatique n'a pas à soumettre les informations d'identification d'utilisateur correctes pour accéder aux fichiers de l'entreprise. En effet, l'attaque a lieu avant l'activation des protocoles d'authentification.

Patcher votre système est le seul moyen de rester en sécurité

Le RDG lui-même donne à l'intrus l'accès à distance prérequis, de sorte qu'il n'a même pas besoin d'être physiquement présent pour exécuter son code malveillant. Pire encore, l'intrusion est furtive, car les « requêtes spécialement conçues » vers le système ou l'appareil cible ne nécessitent aucune interaction de l'utilisateur pour passer.

Microsoft affirme qu'un exploit réussi de cette vulnérabilité pourrait permettre à un pirate informatique de déployer de nouveaux programmes ou d'afficher/modifier des données. Les organisations détenant des informations personnelles sensibles ne voudraient pas prendre ce risque, en particulier dans le contexte de réglementations plus strictes en matière de protection des données dans le monde.

Le fabricant du système d'exploitation Windows a, dans le passé, identifié d'autres Vulnérabilités du protocole RDP (Remote Desktop Protocol) cela peut mériter votre attention. Il existe également des correctifs pour ces bogues. Par mesure de sécurité, pensez à suivre le rythme de la dernières mises à jour du Patch Tuesday.

- LIRE SUIVANT: Meilleur logiciel anti-piratage pour Windows 10 [Guide 2020]

![Le mot de passe réseau spécifié n'est pas correct [Réparer]](/f/aedecd080419da5787080c2d10b9effc.png?width=300&height=460)