- Si un appareil a été infecté par le ransomware REvil, la connexion automatique en mode sans échec garantit au redémarrage.

- Avec les dernières modifications mises en œuvre dans le code malveillant, aucune action n'est nécessaire de la part de l'utilisateur.

- La meilleure protection contre ce type d'attaque de ransomware reste un antivirus fiable.

- Les rapports montrent que la plupart des outils antivirus peuvent détecter les attaques de ransomware REvil même après les modifications.

Des recherches récentes sur la sécurité ont révélé que REvil/Sodinokibi ransomware a affiné ses tactiques d'attaque pour garantir l'accès aux systèmes d'exploitation des victimes.

Les modifications appliquées modifient le mot de passe de connexion au système de l'utilisateur et forcent un redémarrage du système uniquement pour permettre au malware de chiffrer les fichiers. Les systèmes d'exploitation Windows plus anciens et plus récents peuvent être affectés.

Les résultats de la ont été publiés par le chercheur R3MRUN sur son Compte Twitter.

Comment le ransomware REvil agit-il pour forcer la connexion en mode sans échec ?

Avant le changement, le ransomware aurait utilisé un argument de ligne de commande -smode pour redémarrer l'appareil dans Mode sans échec, mais il fallait que l'utilisateur accède manuellement à cet environnement.

Il s'agit d'une nouvelle méthode de cyberattaque sournoise, étant donné que le mode sans échec est censé être… sûr et est même recommandé comme environnement sécurisé pour le nettoyage des logiciels malveillants en cas de corruption du système.

Plus encore, en mode sans échec, les processus ne sont pas interrompus par logiciel de sécurité ou serveurs.

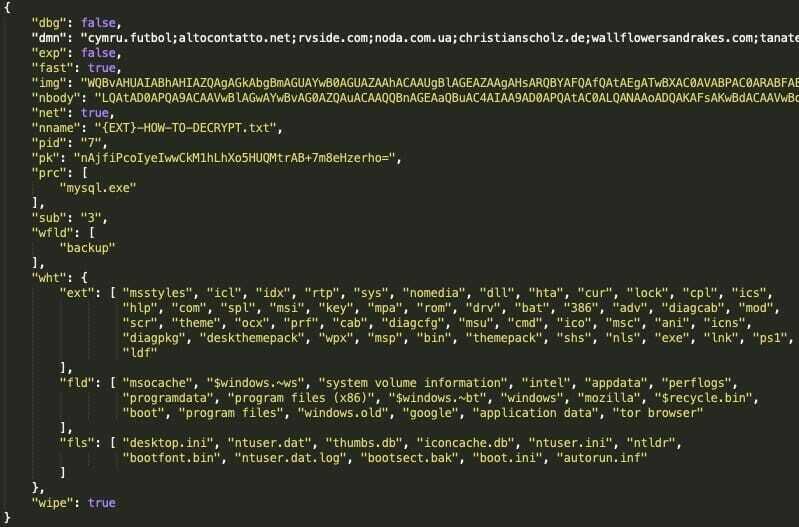

Pour éviter d'éveiller les soupçons, le code du ransomware a été commodément modifié. Maintenant, en utilisant l'argument -smode, le ransomware modifie également le mot de passe de l'utilisateur en DTrump4ever, les messages s'affichent.

Par conséquent, le fichier malveillant a modifié certaines entrées de registre et Windows redémarre automatiquement avec les nouvelles informations d'identification.

On pense que le code utilisé est le suivant :

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

AutoAdminLogon=1

DefaultUserName=[nom_compte]

DefaultPassword=DTrump4ever

Le chercheur a également signalé deux sources de VirusTotal avec et sans l'échantillon modifié de l'attaque. Le moyen le plus sûr de protéger votre système contre une telle tentative reste un antivirus fiable.

⇒ Obtenez ESET Internet Security

ESET était l'un des 70 outils de sécurité testés pour découvrir le ransomware REvil (modifié ou non); 59 solutions l'ont détecté.

Assurez-vous donc d'installer un antivirus fiable et d'activer la protection en temps réel de votre système. Comme toujours, nous vous conseillons également d'éviter les sites Web ou sources en ligne suspects.