Le premier Patch Tuesday de 2020 approche à grands pas et il semble que Microsoft ne commence pas très bien l'année.

Après une très calme Patch Tuesday de décembre 2019 avec peu ou pas de changements, la nouvelle mise à jour est configurée pour corriger une vulnérabilité de sécurité très importante liée à un composant cryptographique de base trouvé dans toutes les versions de Windows.

Microsoft a publié un correctif de sécurité avant le Patch Tuesday

Le composant s'appelle Crypt32.dll et est responsable de la mise en œuvre de la plupart des fonctions de certificat et de messagerie cryptographique dans CryptoAPI :

Crypt32.dll est un module fourni avec les systèmes d'exploitation Windows et Windows Server, mais différentes versions de cette DLL offrent des fonctionnalités différentes.

Bien que cela puisse sembler un peu technique, la chose la plus importante que vous devez savoir est que CryptoAPI aide les développeurs à renforcer la sécurité des applications Windows grâce à la cryptographie. le chiffrement et le décryptage des données se fait à l'aide de certificats numériques.

Pour confirmer davantage cette faille de sécurité, il semble que le grand M ait soi-disant publié un correctif pour le corriger avant le Patch Tuesday du 14 janvier. Il a été envoyé à des clients importants, à des entreprises qui travaillent avec une infrastructure Internet et à des branches de l'armée américaine.

Bien sûr, Microsoft a veillé à ce qu'aucun d'entre eux ne puisse divulguer le problème avant le 14 janvier via des accords de non-divulgation. Comme un réponse à KrebsonSecurity, la société a déclaré :

Grâce à notre Programme de validation des mises à jour de sécurité (SUVP), nous publions des versions avancées de nos mises à jour à des fins de validation et de test d'interopérabilité dans des environnements de laboratoire. Les participants à ce programme sont contractuellement interdits d'appliquer le correctif à tout système en dehors de cet objectif et ne peuvent pas l'appliquer à l'infrastructure de production.

Les implications ainsi que les risques pour la sécurité sont énormes, compte tenu du fait que l'armée américaine et d'autres cibles hautement prioritaires étaient les premières sur la liste de Microsoft.

Cette vulnérabilité peut-elle affecter mon PC Windows ?

Confirmant quelque peu la vulnérabilité, Will Dormann, Vulnerability Analyst au CERT/CC, a partagé un très intéressant tweeter:

J'ai l'impression que les gens devraient peut-être faire très attention à installer les mises à jour Microsoft Patch Tuesday de demain en temps opportun. Encore plus que d'autres.

Je ne sais pas… appelez ça juste une intuition ?

¯_(ツ)_/¯– Will Dormann (@wdormann) 13 janvier 2020

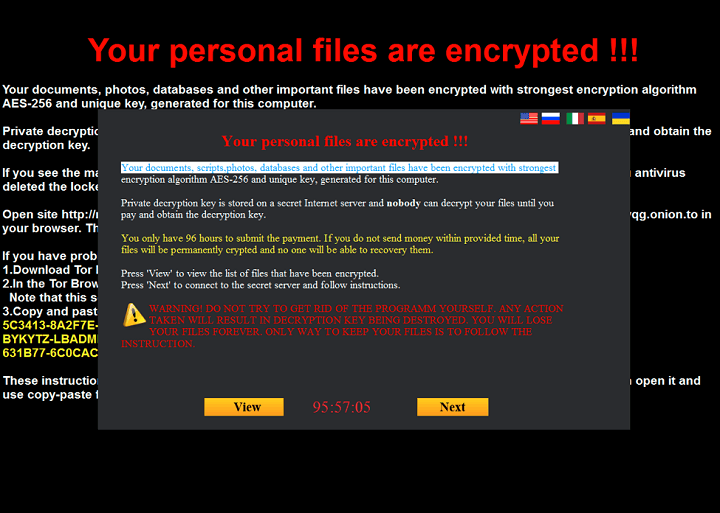

Si vous vous interrogez sur les implications de première main, sachez que la faille de sécurité peut affecter les fonctions de base de Windows, les données personnelles de Internet Explorer/Edge, authentification et sécurité de connexion, et autres applications tierces.

C'est très préoccupant, car cela peut attaques de logiciels malveillants et la perte de données privées.

Pour rappel, toutes les versions de Windows sont concernées, y compris Windows XP et Windows Vista ou 7. Alors préparez-vous pour un Patch Tuesday très cahoteux et gardez un œil sur les articles du Patch Tuesday du 14 janvier de WindowsReport pour découvrir tout nouveau développement.