Les experts en sécurité ont découvert une vulnérabilité Windows de gravité moyenne. Cela permet à des attaquants distants d'exécuter du code arbitraire et cela existe dans le traitement des objets d'erreur dans JScript. Microsoft n'a pas encore déployé de correctif pour le bogue. Groupe d'initiative Zero Day de Trend Micro révélé que la faille a été découverte par Dmitri Kaslov de Telespace Systems.

La vulnérabilité n'est pas exploitée à l'état sauvage

Rien n'indique que la vulnérabilité soit exploitée à l'état sauvage, selon Brian Gorenc, directeur de ZDI. Il a expliqué que le bogue ne ferait qu'une partie d'une attaque réussie. Il a poursuivi et a déclaré que la vulnérabilité permet l'exécution de code dans un environnement bac à sable et les attaquants auraient besoin de plus d'exploits pour échapper au bac à sable et exécuter leur code sur un système cible.

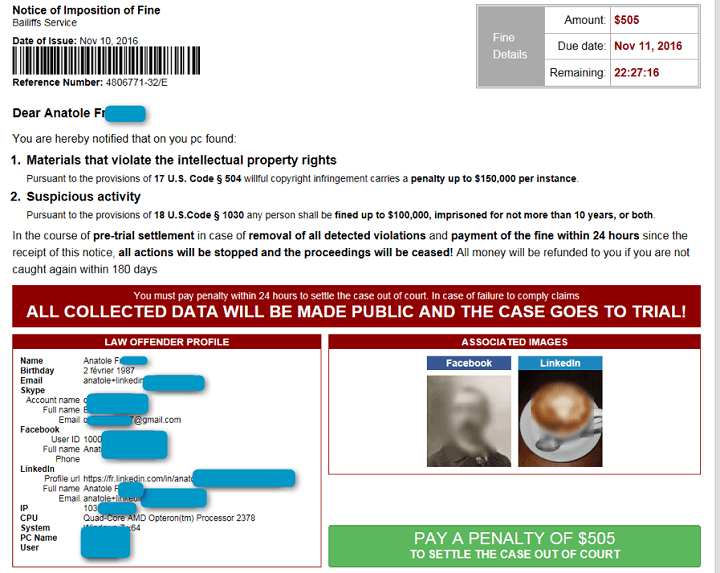

La faille permet à des attaquants distants d'exécuter du code arbitraire sur des installations Windows mais l'interaction de l'utilisateur est requise, ce qui rend les choses moins horribles. La victime devrait visiter une page malveillante ou ouvrir un fichier malveillant qui permettrait l'exécution du JScript malveillant sur le système.

Le problème est dans la norme ECMAScript de Microsoft

Il s'agit du composant JScript utilisé dans Internet Explorer. Cela pose des problèmes car en effectuant des actions dans le script, les attaquants pourraient déclencher la réutilisation d'un pointeur après sa libération. Le bogue a été envoyé pour la première fois à Redmond en janvier de cette année. À présent. Il est révélé au public sans patch. La faille est étiquetée avec un score CVSS de 6,8, selon ZDI, ce qui signifie qu'elle affiche une gravité modérée.

Selon Gorenc, un patch sera en route dès que possible, mais aucune date exacte n'a été révélée. Donc, nous ne savons pas s'il sera inclus dans le prochain Patch mardi. Le seul conseil disponible est que les utilisateurs limitent leurs interactions avec l'application aux fichiers de confiance.

HISTOIRES CONNEXES À VÉRIFIER :

- Correction de la vulnérabilité des empreintes digitales Lenovo sur Windows 7, 8 et 8.1

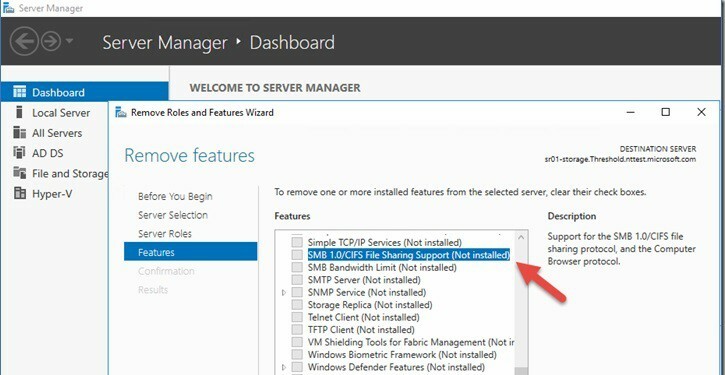

- Microsoft ne corrigera pas la vulnérabilité SMBv1: désactivez le service ou effectuez une mise à niveau vers Windows 10

- Résoudre les problèmes avec COM Surrogate sur Windows 10