Experts de Proofpoint découvert nouvelles campagnes de malware sur LinkedIn. Des campagnes similaires ont été remarquées depuis longtemps. Ces campagnes de malware ciblent des individus via de faux comptes LinkedIn.

LinkedIn est utilisé par différentes sociétés et entreprises pour attirer un employé ou de créer de vastes réseaux professionnels. Différentes entreprises offrent des possibilités d'emploi, de sorte que les les demandeurs d'emploi laissent leur CV là-bas.

Les cybercriminels intelligents sont actifs, et ils sont toujours prêts à récolter des informations sensibles. Bien que LinkedIn offre des conditions optimisées pour les réseaux professionnels, il est plus sujet aux cybercriminels. Ainsi, les utilisateurs doivent être prudents lorsqu'ils téléchargent des informations personnelles.

Si vous souhaitez être en sécurité lorsque vous surfez sur Internet, vous aurez besoin d'un outil entièrement dédié pour sécuriser votre réseau. Installez maintenant Cyberghost VPN et sécurisez-vous. Il protège votre PC des attaques lors de la navigation, masque votre adresse IP et bloque tous les accès indésirables.

Mode opératoire

Les pirates utilisent différents vecteurs pour la distribution de logiciels malveillants afin de laisser de nombreux œufs téléchargeables. Les pirates peuvent examiner les offres d'emploi et les publications de différentes entreprises.

Après avoir examiné les profils LinkedIn de différentes entreprises, ils peuvent se faire une idée des réseaux, des partenaires et du système d'exploitation de l'entreprise. De cette façon, ils peuvent cibler diverses industries et commerces de détail.

Ils peuvent voler les connexions LinkedIn de différentes entreprises, puis proposer des emplois pour différents postes réputés dans ces entreprises. Comme le déclarent les chercheurs de ProofPoint :

Les URL renvoient à une page de destination qui usurpe une véritable entreprise de gestion des talents et du personnel, en utilisant une image de marque volée pour renforcer la légitimité des campagnes.

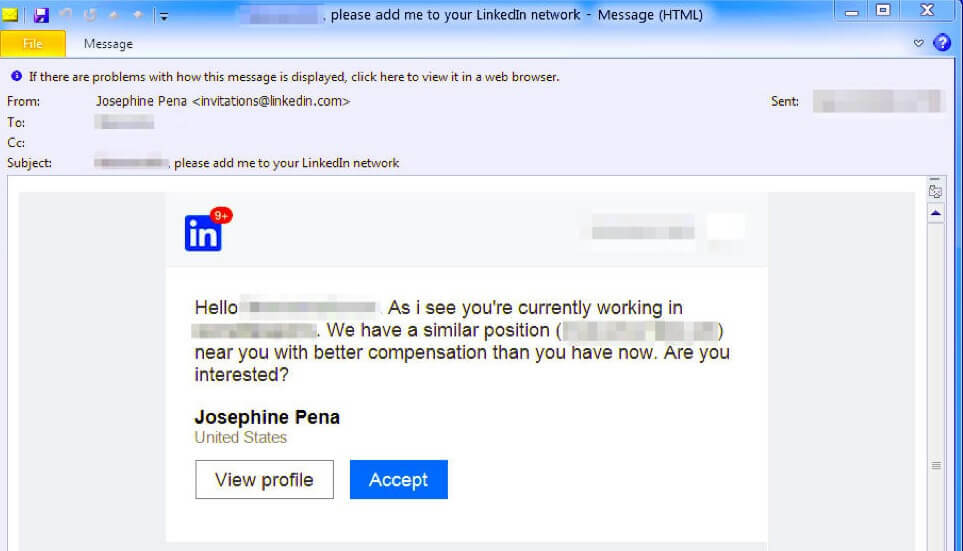

Ils peuvent également créer de faux comptes comme Facebook et Twitter, puis envoyer des e-mails bénins aux utilisateurs. En commençant par une simple conversation, ils recherchent l'attention des utilisateurs en fournissant des informations sur les emplois.

Ils envoient différentes URL qui sont connectées à la page de destination. La page de destination contient différents types de fichiers tels que PDF, des documents Microsoft Word ou tout autre document similaire.

Ces documents, créés avec Taurus Builder, commencent à se télécharger automatiquement avec des macros nuisibles. Si l'utilisateur ouvre les macros Plus-œufs seront téléchargés. Les chercheurs de ProofPoint ont ajouté que :

Cet acteur fournit des exemples convaincants de ces nouvelles approches, en utilisant le scraping LinkedIn, les contacts multi-vecteurs et multi-étapes avec les destinataires, les leurres personnalisés et des techniques d'attaque variées pour distribuer le téléchargeur More egg, qui à son tour peut distribuer le malware de son choix en fonction des profils système transmis à la menace acteur.

Si plus d'œufs téléchargeables sont chargés, il n'est pas possible de protéger votre compte. La seule façon de protéger vos renseignements personnels est de utiliser un mot de passe fort et unique.

L'autre façon est que si vous recevez un message ou un e-mail d'une entreprise, ne l'ouvrez pas et ne cliquez pas sur l'URL. LinkedIn est plus sensible aux attaques des cybercriminels, vous devez donc être prudent lorsque vous créez un compte sur LinkedIn.

GUIDES CONNEXES QUE VOUS DEVEZ CONSULTER :

- Microsoft admet avoir dévoilé des millions de mots de passe MS Office

- Meilleures solutions antivirus Windows 10 à installer en 2019 [LISTE NON BIBLIQUE]

- Un nouvel exploit zero-day d'Internet Explorer insuffle des logiciels malveillants dans les PC