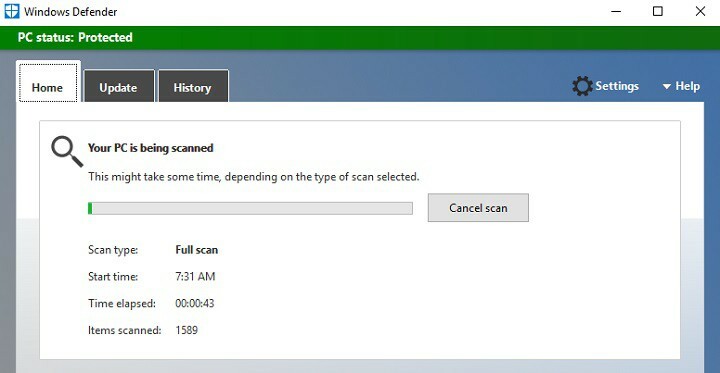

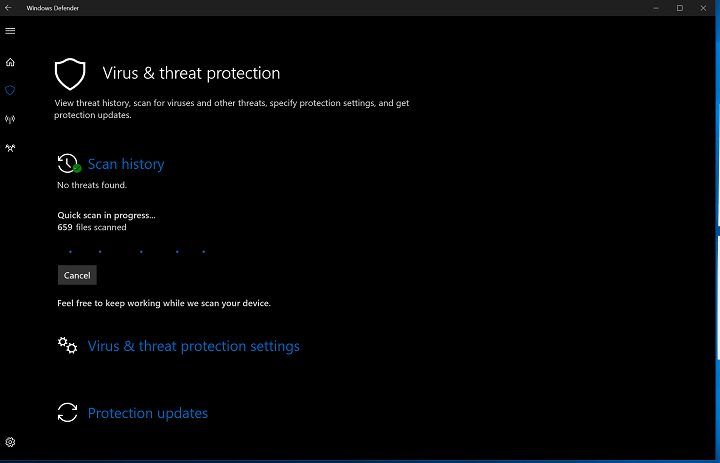

Microsoft a publié un autre correctif pour le moteur d'analyse antivirus dans Windows Defender appelé le moteur de protection contre les logiciels malveillants MsMpEng.

La dernière faille dans l'émulateur de MsMpEng

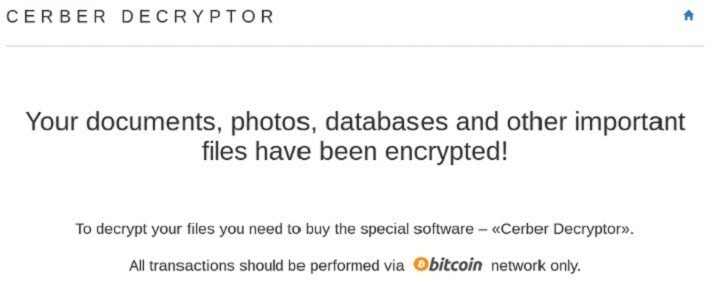

Cette dernière vulnérabilité a été découverte par Le Projet Zéro de Google chercheur Tavis Ormandy. Cette fois, il l'a divulgué à Microsoft de manière privée. Cette nouvelle vulnérabilité permet aux applications exécutées dans l'émulateur de MsMpEng de le contrôler de manière à atteindre toutes sortes de comportement malveillant, y compris l'exécution à distance de code lorsque Windows Defender analyse un fichier exécutable envoyé via e-mail. Cette nouvelle vulnérabilité n'était pas aussi facile à exploiter que celle découverte il y a deux semaines mais reste assez grave.

Le moteur est mis à jour régulièrement pour éviter plus de problèmes

Le travail de l'émulateur est d'émuler le processeur de l'utilisateur mais d'une manière très étrange qui autorise les appels d'API. Ce qui n'est pas clair, ce sont les raisons pour lesquelles la société a créé des instructions spéciales pour l'émulateur, selon le chercheur de Google Project Zero.

MsMpEng n'est pas en bac à sable, ce qui signifie que si vous pouvez exploiter une vulnérabilité, le résultat sera très négatif.

Heureusement, le moteur est mis à jour régulièrement pour un plus grand niveau de sécurité. De plus, Microsoft subit une pression accrue pour sécuriser ses logiciels et la société demande aux gouvernements la plus grande coopération possible pour assurer la sécurité des utilisateurs.

HISTOIRES CONNEXES À VÉRIFIER :

- Téléchargez Windows Defender KB4022344 pour arrêter le ransomware WannaCry

- Windows 10 build 16188 introduit Windows Defender Application Guard

- Microsoft a corrigé une autre vulnérabilité grave dans Windows Defender