Une expertise logicielle et matérielle qui permet de gagner du temps et d'aider 200 millions d'utilisateurs chaque année. Vous guider avec des conseils pratiques, des actualités et des astuces pour améliorer votre vie technologique.

Sécurité d'entreprise AVG

AVG propose une solution de détection des violations de données de premier ordre conçue pour les entreprises et couvrant chacun de vos besoins de protection, des alertes instantanées par e-mail aux outils d'administration à distance.

En parlant d'administration à distance, vous pouvez installer, mettre à jour et configurer AVG sur vos appareils PC de n'importe où et bénéficier d'une surveillance et de notifications en temps réel des menaces.

Voyons rapidement son principales caractéristiques:

- Cloud Management Console (déploiement rapide sur plusieurs points de terminaison, gestion des politiques, surveillance des menaces, planification des mises à jour et protection des appareils et du réseau à partir d'un emplacement unique)

- File, Email, Behavior and Web Shield (protection à plusieurs niveaux contre les logiciels malveillants, les virus, les spams, les téléchargements nuisibles et les sites Web dangereux)

- Link Scanner et pare-feu intégré (pour filtrer le trafic réseau et empêcher les connexions suspectes)

- File Shredder (supprimez définitivement les fichiers que vous ne voulez pas récupérer)

- Protection de SharePoint

Sécurité d'entreprise AVG

Protégez votre entreprise avec le logiciel ultime de détection des violations de données optimisé par AVG !

Achetez-le maintenant

Varonis

Ce logiciel de détection des atteintes à la vie privée est l'innovation de Varonis Systems, une société américaine de logiciels, et il permet aux organisations de suivre, visualiser, analyser et protéger leurs données.

Varonis effectue des analyses du comportement des utilisateurs afin de détecter et d'identifier les comportements anormaux et de se défendre contre les cyberattaques, en extrayant les métadonnées de votre infrastructure informatique.

Il utilise ensuite ces informations pour cartographier les relations entre les objets de données, vos employés, le contenu et l'utilisation, afin que vous puissiez obtenir plus de visibilité sur vos données et les protéger.

Voyons rapidement son principales caractéristiques:

- Implémentation du framework Varonis non intrusif

- Logiciel de gouvernance des données DatAdvantage et moteur d'analyse IDU (analyse statistique)

- Surveiller les serveurs de fichiers, analyser les systèmes de fichiers et les modèles d'accès en profondeur (recommandations sur les modifications)

- Détection de violation de la confidentialité des adresses (configuration rapide et simple)

- Résolvez un certain nombre de défis et déterminez la propriété des données en fonction de la fréquence d'accès

- Effectue un audit d'utilisation

Varonis

Combinez visibilité et contexte pour repérer et répondre aux cyberattaques comme un pro !

Essayez maintenant

Stealthbits

Il s'agit du premier fournisseur de solutions de gouvernance d'accès aux données qui prend en charge les référentiels de données non structurés et structurés, protégeant vos informations d'identification contre vos cibles les plus vulnérables.

Stealthbits est une société de logiciels de cybersécurité qui protège les données sensibles et les identifiants que les attaquants utilisent pour voler les données elles-mêmes.

Voyons rapidement son principales caractéristiques:

- Stealth Intercept (détecte, prévient et vous alerte en temps réel vous permettant de bloquer les menaces avant qu'elles ne se transforment en catastrophes)

- Stealth Defend basé sur l'apprentissage automatique (outil d'analyse des menaces et d'alerte en temps réel pour défendre votre organisation contre les menaces avancées et les tentatives d'exfiltrer et de détruire vos données)

- Stealth Recover (vous permet de revenir en arrière et de récupérer les modifications apportées au répertoire actif pour maintenir un répertoire sécurisé et optimisé et restaurer les domaines sans temps d'arrêt)

- Moniteur d'activité des fichiers Stealthbits (stocke l'accès aux fichiers et les modifications d'autorisation pour les serveurs de fichiers Windows et les périphériques NAS sans avoir besoin de journalisation native)

Stealthbits

Ne vous contentez pas de limiter l'accès à vos données. Passez au niveau supérieur en sécurisant Active Directory.

Essayez maintenant

Suricata

Il s'agit d'un logiciel open source de détection de violation de la vie privée rapide, très robuste et développé par l'Open Information Security Foundation.

Suricata est capable d'effectuer une détection d'intrusion en temps réel, en plus d'empêcher les intrusions en ligne et de surveiller la sécurité de votre réseau.

Il comporte des modules tels que la capture, la collecte, le décodage, la détection et la sortie, en suivant le processus dans cet ordre. Il capture d'abord le trafic, puis le décode et spécifie comment le flux se sépare entre ses processeurs.

Voyons rapidement son principales caractéristiques:

- Solution multithread (utilise des règles, un langage de signature et des scripts Lua pour détecter les menaces complexes)

- Compatible avec tous les principaux systèmes d'exploitation, y compris Windows

- Traitement du trafic réseau sur la septième couche de modèle OSI (capacités de détection de logiciels malveillants améliorées)

- Détection et analyse automatique des protocoles et accélération GPU

⇒ Obtenez Suricata

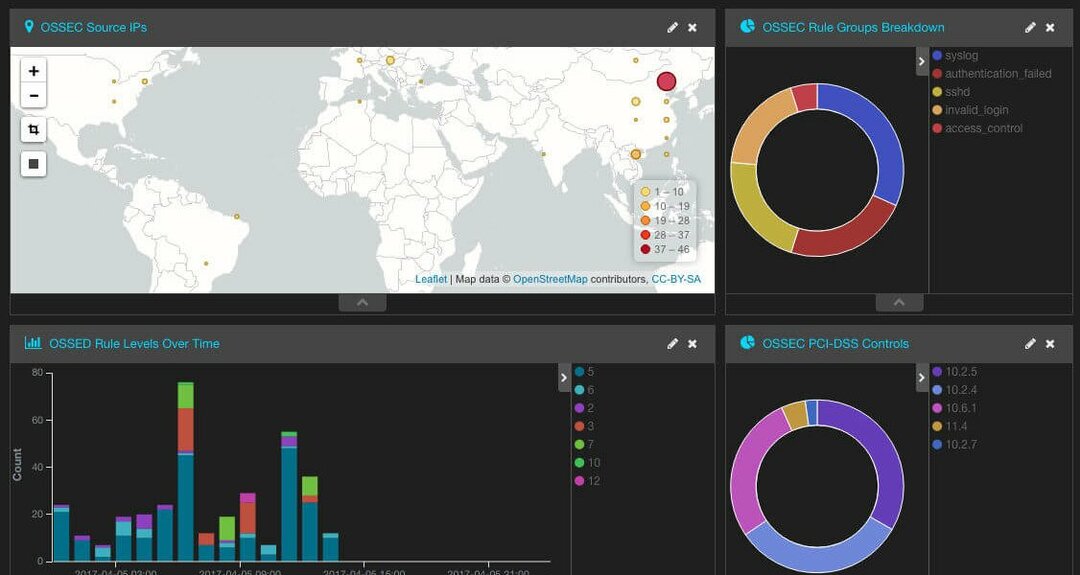

OSSEC

OSSEC est un système de détection d'intrusion multiplateforme et open source basé sur l'hôte. L'outil dispose d'un puissant moteur de corrélation et d'analyse, intégrant l'analyse des journaux et la vérification de l'intégrité des fichiers.

De plus, il existe une fonction de surveillance du registre Windows, ce qui vous permet de voir facilement toute modification non autorisée du registre.

Il existe également une application centralisée des politiques, une détection des rootkits, des alertes en temps réel et une réponse active. En ce qui concerne la disponibilité, sachez qu'il s'agit d'une solution multiplateforme et qu'elle fonctionne sous Linux, OpenBSD, FreeBSD, macOS, Solaris et Windows.

Voyons rapidement son principales caractéristiques:

- Complètement libre

- Disponible sur presque toutes les plateformes de bureau

- Moteur de corrélation et d'analyse

- Analyse des journaux, contrôle d'intégrité

- Surveillance du registre, vérification de l'intégrité des fichiers

- Détection de rootkit, alertes en temps réel

⇒ Obtenez l'OSSEC

Renifler

Il s'agit d'un autre logiciel gratuit et open source de détection de violation de la vie privée créé en 1998, dont le principal avantage est sa capacité à effectuer une analyse du trafic en temps réel et une journalisation des paquets sur le réseau.

Les fonctionnalités incluent l'analyse de protocole, la recherche de contenu et les préprocesseurs, ce qui rend cet outil largement accepté pour détecter les logiciels malveillants de tous types, les exploits, les ports d'analyse et de nombreux autres éléments de sécurité questions.

Voyons rapidement son principales caractéristiques:

- Modes renifleur, enregistreur de paquets et détection d'intrusion réseau (le mode renifleur lit les paquets et affiche les informations, enregistre les paquets sur le disque, tandis que le mode de détection d'intrusion réseau surveille le trafic en temps réel en le comparant à celui défini par l'utilisateur des règles)

- Détectez les analyses de ports furtives, les attaques CGI, les sondes SMB, les dépassements de mémoire tampon et les tentatives d'empreintes digitales du système d'exploitation

- Compatible avec diverses plates-formes matérielles et systèmes d'exploitation, y compris Windows

- Flexible et dynamique pour le déploiement

- Règles de détection d'intrusion faciles à écrire

- Bonne base de support communautaire pour le dépannage

⇒ Obtenez Sniffer

Existe-t-il un logiciel de détection des atteintes à la vie privée que vous utilisez et que vous aimeriez que tout le monde connaisse? Partagez avec nous en laissant un commentaire dans la section ci-dessous.

© Copyright Rapport Windows 2021. Non associé à Microsoft