Vos fichiers informatiques ont été cryptés avec l'algorithme AES et vous devez payer 294 $ pour récupérer vos données. Si cette ligne vous dit quelque chose, c'est parce que vous avez probablement déjà été victime d'un ransomware. Alors que les attaques de ransomware se poursuivent, vous pouvez éviter de payer pour la clé de déchiffrement à l'aide des outils suivants.

Outil de déverrouillage d'écran Trend Micro Ransomware

Ransomware effectue une attaque de deux manières différentes: écran de verrouillage et crypto. En verrouillant l'écran du PC, le ransomware empêche un utilisateur d'accéder à l'ordinateur. La méthode de cryptage utilise des algorithmes de cryptage tels que AES pour crypter les fichiers. L'outil Ransomware Screen Unlocker de Trend Micro permet de désactiver les types d'écran de verrouillage des ransomwares.

L'outil effectue cela dans deux scénarios différents. Dans le premier scénario, l'outil pourrait bloquer mode normal en partant Mode sans échec avec réseau accessible. Voici comment effectuer cette opération :

- Ouvrez votre PC dans Mode sans échec avec réseau.

- Téléchargez le Outil de déverrouillage d'écran Trend Micro Ransomware et exécutez le fichier exécutable.

- Extrayez le fichier de téléchargement pour installer et redémarrer votre PC en mode normal.

- Déclenchez le décrypteur en appuyant sur les touches suivantes: Gauche CTRL + ALT + T + je. Vous devrez peut-être effectuer plusieurs pressions sur cette touche.

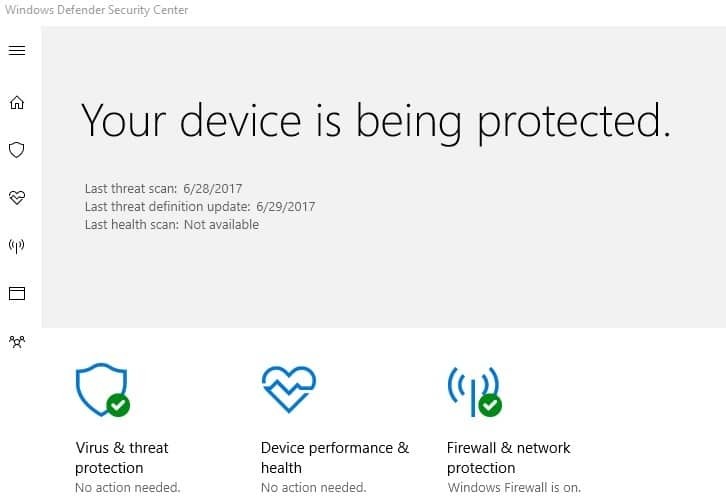

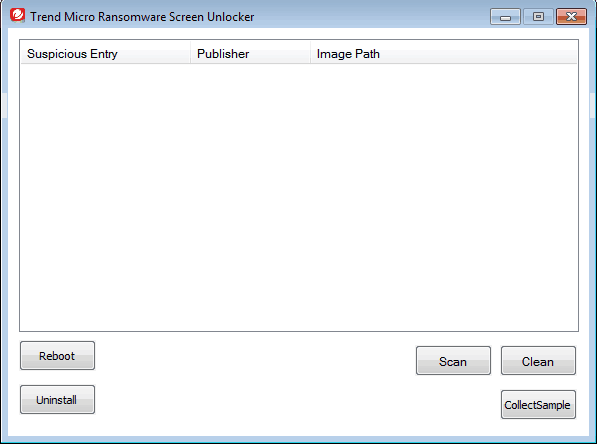

- Si vous voyez l'écran Trend Micro Ransomware Screen Unlocker Tool, cliquez sur Scan pour supprimer les fichiers de ransomware de votre PC.

Dans un autre scénario, l'outil peut bloquer ces deux modes.

- Téléchargez le Outil de déverrouillage d'écran Trend Micro Ransomware pour USB sur un ordinateur non infecté.

- Insérez une clé USB et exécutez le fichier exécutable.

- Cliquez sur Oui lorsque vous voyez la fenêtre Contrôle de compte d'utilisateur et sélectionnez la clé USB avant de cliquer Créer.

- Insérez la clé USB sur le PC infecté et démarrez ce PC à partir du lecteur externe.

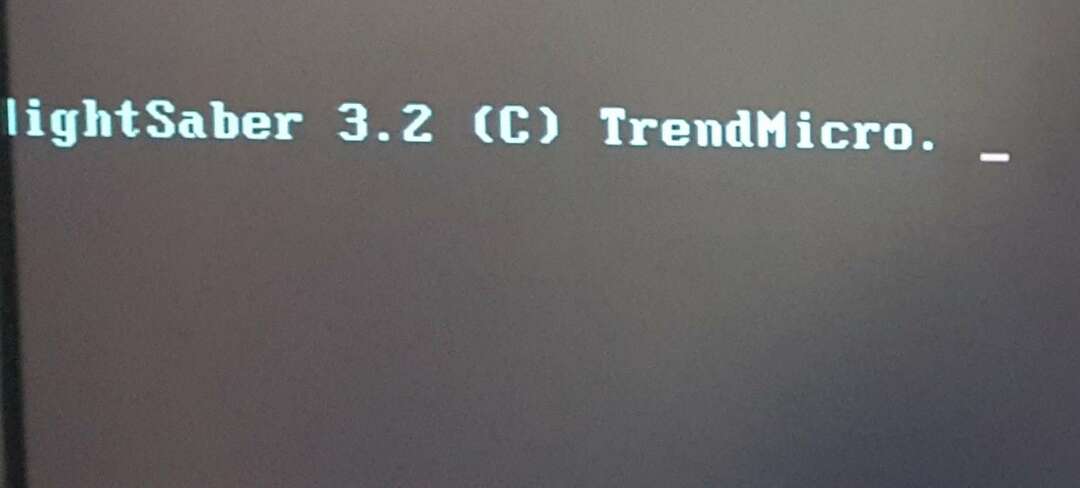

- Au redémarrage, l'écran suivant s'affichera:

- Si le PC infecté ne parvient pas à détecter la clé USB, procédez comme suit :

- Insérez le lecteur dans un autre port USB et redémarrez le PC.

- Si l'étape ci-dessus échoue, utilisez un autre lecteur.

- Ouvrez le PC infecté et attendez que le décrypteur supprime l'écran de verrouillage.

- Cliquez sur Analyse et alors Répare maintenant.

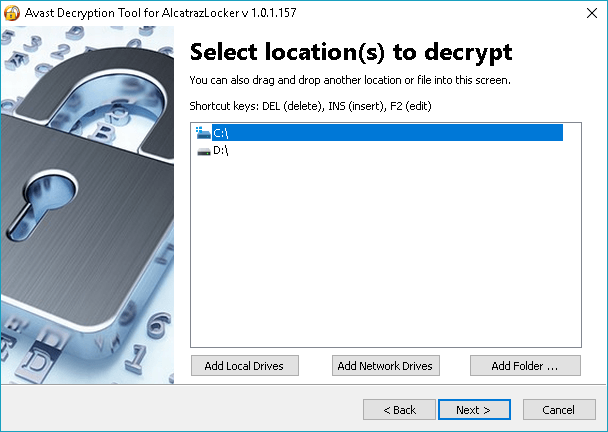

Outils de déchiffrement gratuits Avast Ransomware

Les outils de décryptage d'Avast ciblent de nombreuses formes de ransomware. Plus tôt ce mois-ci, le fournisseur de sécurité a étendu la liste avec l'ajout des décrypteurs pour Alcatraz Locker, CrySiS, Globe et NoobCrypt. Voici une liste complète des outils de décryptage d'Avast :

Les outils de décryptage d'Avast ciblent de nombreuses formes de ransomware. Plus tôt ce mois-ci, le fournisseur de sécurité a étendu la liste avec l'ajout des décrypteurs pour Alcatraz Locker, CrySiS, Globe et NoobCrypt. Voici une liste complète des outils de décryptage d'Avast :

- Casier d'Alcatraz

- apocalypse

- BadBlock pour Windows 32 bits

- BadBlock pour Windows 64 bits

- Barth

- Crypte888

- CrySiS

- Globe

- Légion

- NoobCrypte

- SZFLocker

- TeslaCrypte

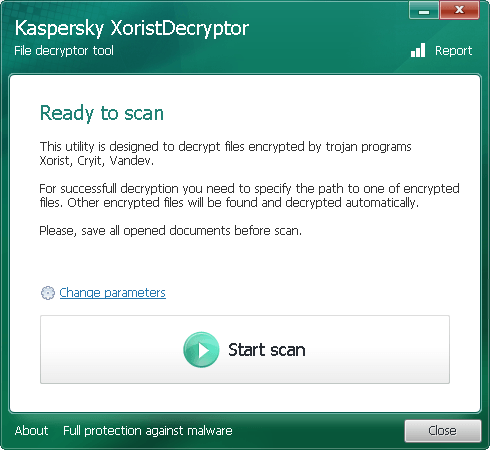

Décrypteur Kaspersky Ransomware

La société de sécurité Kaspersky a conçu un certain nombre d'outils de décryptage pour diverses menaces de ransomware, notamment Wildfire, Rakhni, Rannoh et CoinVault.

La société de sécurité Kaspersky a conçu un certain nombre d'outils de décryptage pour diverses menaces de ransomware, notamment Wildfire, Rakhni, Rannoh et CoinVault.

- Outil WildfireDecryptor

- ShadeDecryptor

- RakhniDécrypteur

- Décrypteur pour Rannoh et ransomware associé

- CoinVault et Bitcryptor

- Xorist et Vandev

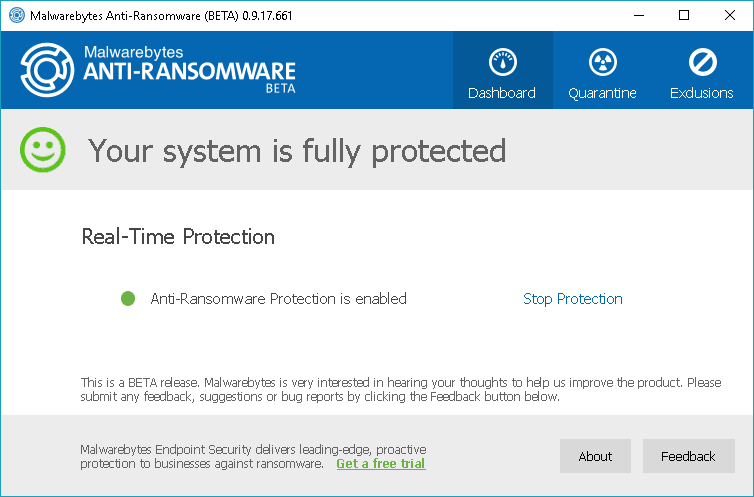

Bêta de Malwarebytes Anti-Ransomware

Malwarebytes Anti-Ransomware Beta s'exécute en arrière-plan pour analyser le comportement de programmes de ransomware de cryptage de fichiers. L'outil met fin aux threads sur l'ordinateur qui tentent de crypter les fichiers. Le programme peut contenir quelques bogues car il est encore en phase bêta.

Malwarebytes Anti-Ransomware Beta s'exécute en arrière-plan pour analyser le comportement de programmes de ransomware de cryptage de fichiers. L'outil met fin aux threads sur l'ordinateur qui tentent de crypter les fichiers. Le programme peut contenir quelques bogues car il est encore en phase bêta.

Le décrypteur fonctionne pour certaines des menaces de ransomware notoires, notamment Cryptowall, TeslaCrypt et CTB-Locker. Télécharger Malwarebytes Anti-Ransomware Beta.

Décrypteurs Emsisoft

Emsisoft, l'un des principaux fournisseurs de sécurité aujourd'hui, propose également divers outils de décryptage gratuits pour récupérer des fichiers cryptés sans payer la rançon.

- NMoreira

- OzozaLocker

- Globe2

- Al-Namrood

- FenixLocker

- Fabiansomware

- crême Philadelphia

- Stampado

- 777

- Verrouillage automatique

- Nemucod

- DMALocker2

- HydraCrypt

- DMALocker

- CrypBoss

- Gomasom

- Le Chiffre

- CléBTC

- Radamant

- CrypteInfini

- PClock

- Cryptodéfense

- Harasom

Outil de décryptage Leostone pour Petya Ransomware

L'une des menaces de ransomware les plus récentes qui a frappé de nombreuses victimes cette année est Petya. Le Petya Ransomware crypte des parties d'un disque dur pour empêcher la victime d'accéder au disque et au système d'exploitation.

Heureusement, Leostone a créé un portail permettant aux victimes de Petya de générer la clé de déchiffrement en fonction des informations qu'elles fournissent à partir du lecteur infecté. Cependant, l'outil ne fonctionne que si le lecteur affecté par Petya est connecté à un autre ordinateur, à partir duquel les données de menace seront extraites. Il semble que l'outil soit réservé aux utilisateurs avancés. Mais vous pouvez essayer en télécharger l'outil depuis GitHub.

Derniers mots

Le nombre de victimes augmente. Le rapport KSN de Securelist indique que le nombre total de victimes de ransomwares est passé à 2 315 931 en mars 2016, contre 1 967 784 en avril 2015. L'implication financière des attaques de ransomware ne peut pas non plus être sous-estimée. Selon Symantec Ransomware et entreprises 2016 rapport, la demande moyenne de rançon a maintenant atteint 679 $ contre 294 $ l'année dernière. Grâce aux outils de décryptage gratuits mentionnés ci-dessus, la récupération de vos fichiers n'est qu'à quelques clics. Si nous avons manqué l'un des meilleurs outils de décryptage de ransomware, parlez-nous-en dans les commentaires.

Lire aussi :

- Meilleurs outils de décryptage de ransomware pour Windows 10

- Malwarebytes lance un décrypteur gratuit pour le ransomware Telecrypt

- Le ransomware Locky se propage sur Facebook sous un fichier .svg