MFA Azuressa tarjoaa erinomaisen suojauskerroksen

- Vastaanottaja sulje käyttäjä pois MFA: sta Azuressa, siirry kohtaan Active Directory > Käyttäjät > Authentication Method ja poista MFA käytöstä tietyltä valitulta käyttäjältä.

- Voit myös luoda poissulkemisryhmän ja määrittää käytännön sen poistamiseksi MFA: sta.

- Lue alta WR-ohjelmistoasiantuntijatiimimme toimittamat yksityiskohtaiset vaiheet.

Joskus sinun on suljettava pois yksi tai useampi käyttäjä MFA: sta Azuressa, koska he eivät jostain syystä voi käyttää monitekijätodennusta.

WR-ohjelmistoasiantuntijamme ovat testanneet muutamia menetelmiä sulkeakseen käyttäjät pois ehdollisen pääsyn käytännöistä ja esitelleet ne alla.

- Kuinka voin poistaa MFA käytöstä tietyltä käyttäjältä Azuressa?

- 1. Poista MFA käytöstä Azure Active Directorysta

- 2. Luo poissulkemisryhmä ja käytäntö

- 3. Käytä Entä jos -ehtotyökalua Azuressa

- 4. Poista käyttäjäkohtainen MFA käytöstä PowerShellissä

- Mistä tiedän, onko käyttäjä rekisteröitynyt MFA: han?

Kuinka voin poistaa MFA käytöstä tietyltä käyttäjältä Azuressa?

1. Poista MFA käytöstä Azure Active Directorysta

- Avaa Azure-portaali ja kirjaudu sisään järjestelmänvalvojan tunnistetiedoilla.

- Valitse Azure Active Directory päävalikosta.

- Valitse uudesta valikosta Käyttäjät.

- Valitse käyttäjä, jonka haluat sulkea MFA: sta katsomalla tai hakemalla käyttäjäluettelosta, ja napsauta sitten todennus tapa vasemmasta ruudusta.

- Liu'uta nyt Multi-Factor Authentication -ruutu kohtaan Vinossa ja vahvista päätös.

Varmista, että olet poistanut kyseisen käyttäjän monitekijätodennuksen, yrittämällä kirjautua Azureen käyttäjän tunnistetiedoilla ja tarkistamalla, onko MFA-kirjautumista pyydetty.

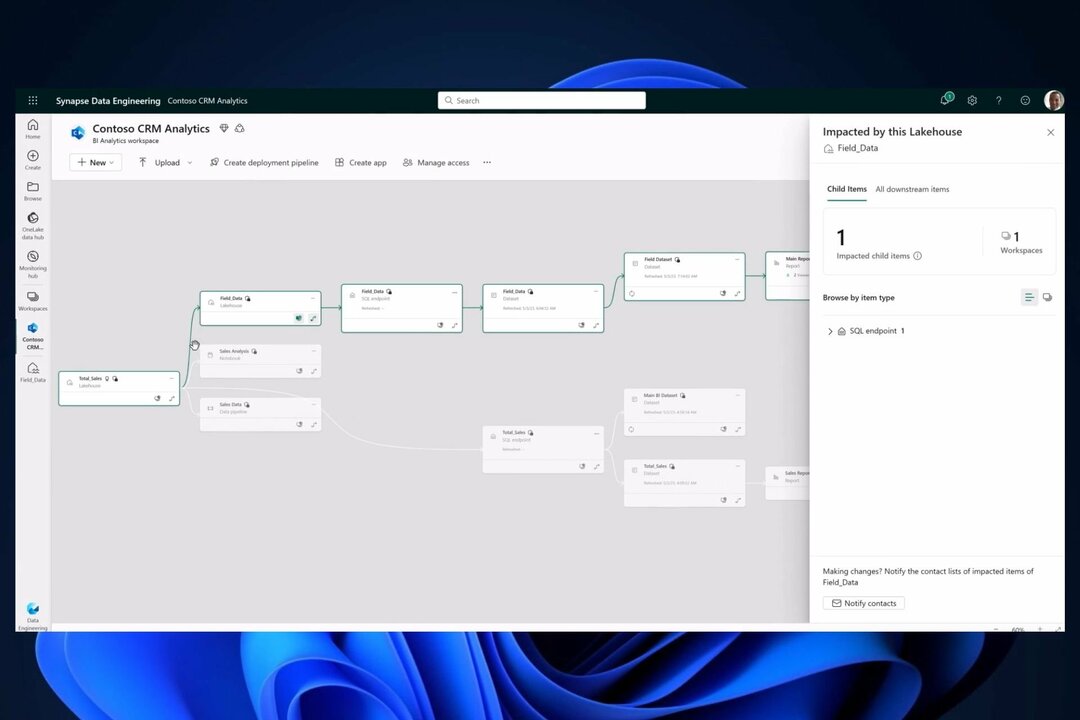

2. Luo poissulkemisryhmä ja käytäntö

2.1 Luo poissulkemisryhmä Azuressa

Kuinka testaamme, arvioimme ja arvioimme?

Olemme työskennelleet viimeisen 6 kuukauden ajan rakentaaksemme uutta arviointijärjestelmää sisällön tuottamiseen. Sen avulla olemme myöhemmin muuttaneet useimmat artikkeleistamme tarjotaksemme todellista käytännön kokemusta valmistamistamme oppaista.

Lisätietoja voit lukea miten testaamme, arvioimme ja arvioimme WindowsReportissa.

- Kirjaudu sisään Microsoft Entran hallintakeskus ylläpitäjänä.

- Selaa kohtaan Identiteetti > Ryhmät > Kaikki ryhmät.

- Valitse Uusi ryhmä ja valitse Turvallisuus in Ryhmän tyyppi luettelosta ja määritä sitten nimi ja kuvaus.

- Jätä tai aseta Jäsenyystyyppi to määrätty, valitse sitten ryhmän omistaja ja käyttäjät, joiden pitäisi kuulua tähän poissulkemisryhmään. Lopuksi valitse Luoda.

2.2 Luo ryhmälle MFA: n poissulkemiskäytäntö

- Selaa kohtaan Suojaus ja valitse Ehdollinen pääsy.

- Valitse Luo uusi käytäntö ja täytä vakuutuksen nimi ja kuvaus.

- Valitse Käyttäjät ja ryhmät alla Tehtävät

- Käytössä Sisältää -välilehti, valitse Kaikki käyttäjät.

- Mene Sulje pois, valitse Käyttäjät ja ryhmät, ja valitse poissulkemisryhmä, jossa loit ratkaisu 2.1 edellä.

- Jatka ehdollisen pääsyn käytännön määrittämistä.

Nyt valitsemasi ryhmän käyttäjät olisi pitänyt sulkea monivaiheisen todennuksen ulkopuolelle kirjautumisen yhteydessä.

- Kirjaudu Azureen järjestelmänvalvojan oikeuksilla, napsauta Turvallisuusja valitse Ehdollinen pääsy.

- Napsauta seuraavaksi Mitä jos.

- Napsauta nyt Käyttäjä Etsi vasemmasta ruudusta käyttäjä, jonka haluat tarkistaa, ja paina Valitse painiketta oikeasta alakulmasta.

- Nyt voit nähdä, mitä käytäntöjä käyttäjä koskee.

Mitä jos -työkalun avulla voit tarkistaa, mitä käytäntöjä kuhunkin käyttäjään sovelletaan, jotta näet, onko ongelmia tai ristiriitoja. Tämä auttaa sinua näkemään, onko monitekijäkäytäntö tai muut suojauskäytännöt käytössä.

4. Poista käyttäjäkohtainen MFA käytöstä PowerShellissä

- Muodosta yhteys Azure AD (Entra) PowerShelliin suorittamalla seuraavat komennot:

Import-Module MSOnline

Connect-MsolService

- Kirjaudu Azure AD -järjestelmänvalvojatilillesi (nyt nimeltä Entra).

- Kirjoita tai liitä seuraava komento ja korvaa UPN käyttäjän päänimellä:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

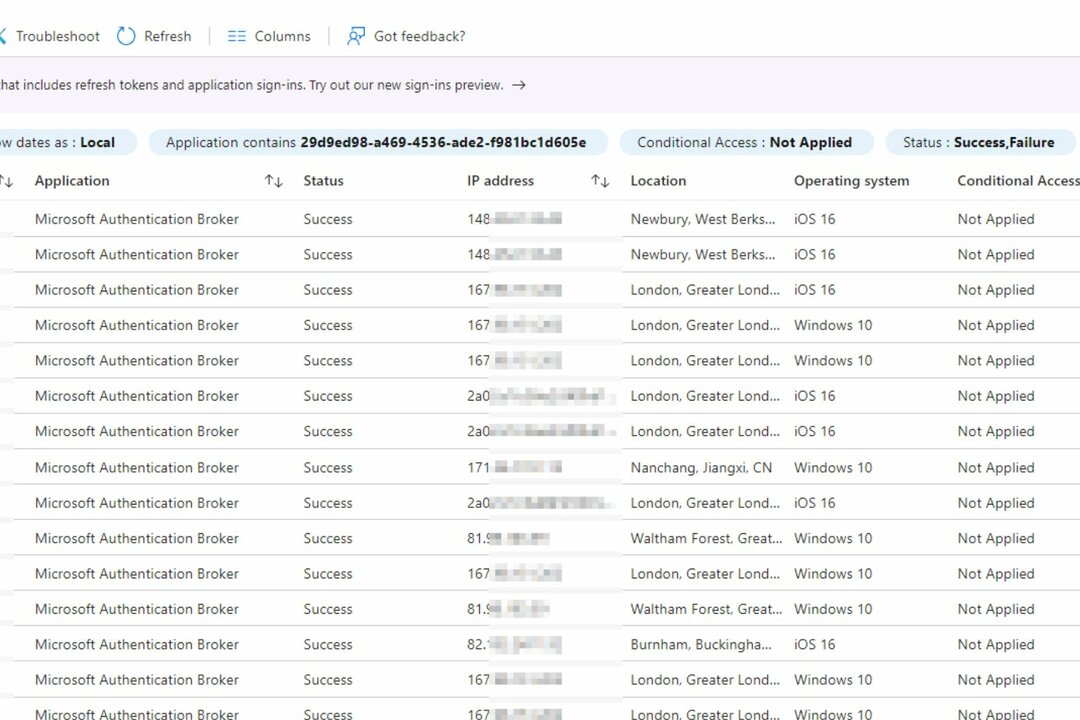

Mistä tiedän, onko käyttäjä rekisteröitynyt MFA: han?

Voit tarkistaa Azure MFA -käytännön Suojaus-valikosta, mutta käyttämällä Mitä jos -työkalua osoitteesta Ratkaisu 3 yllä oleva on paljon helpompaa.

Huomaa, että tarvitset järjestelmänvalvojan tilin, jotta voit käyttää käyttäjiä ja suojauksen oletusasetuksia.

Joten nyt tiedät kuinka sulkea käyttäjä Azure Multi-Factor Authentication (MFA) -todennuksen ulkopuolelle ja palauttaa käyttäjän pääsy perinteiseen käyttäjätunnus- ja salasanamenetelmään.

Saatat myös olla kiinnostunut oppimaan kuinka käytä MFA: ta Windows 11:ssä, tai miten määritä monitekijätodennus RDP: lle.

Jos sinulla on muita kysymyksiä tai testattuja ratkaisuja, älä epäröi käyttää alla olevaa kommenttiosiota ja kertoa niistä meille.