- Microsoft Defenderin ATP-tutkimusryhmä julkaisi oppaan, kuinka Exchange-palvelimia puolustetaan haitallisilta hyökkäykset käyttäytymisperusteisen havaitsemisen avulla.

- ATP-joukkue on huolestunut hyökkäykset että käyttää hyväkseenVaihtohaavoittuvuudet kuten CVE-2020-0688.

- Aloita lukemalla lisätietoja Exchangesta Microsoft Exchange -osio.

- Jos olet kiinnostunut lisää turvallisuutta koskevista uutisista, vieraile rohkeasti Turvakeskus.

Microsoft Defenderin ATP-tutkimusryhmä julkaisi oppaan puolustuksesta Vaihda palvelimia haitallisten hyökkäysten torjumiseksi käyttäytymisperusteisen tunnistuksen avulla.

On kaksi tapaa, kun Exchange-palvelimia hyökätään. Yleisimpiä tarkoitetaan sosiaalisen suunnittelun tai ajettavien lataushyökkäysten käynnistämistä päätepisteisiin.

ATP-tiimi on kuitenkin huolissaan toisen tyyppisistä hyökkäyksistä, jotka hyödyntävät Exchange-haavoittuvuuksia, kuten CVE-2020-0688. Siellä oli jopa NSA varoittaa tästä haavoittuvuudesta.

Microsoft jo annettu tietoturvapäivitys, joka korjaa haavoittuvuuden helmikuusta lähtien, mutta hyökkääjät löytävät edelleen palvelimia, joita ei ole korjattu, joten ne ovat edelleen haavoittuvia.

Kuinka puolustan Exchage-palvelimia vastaan?

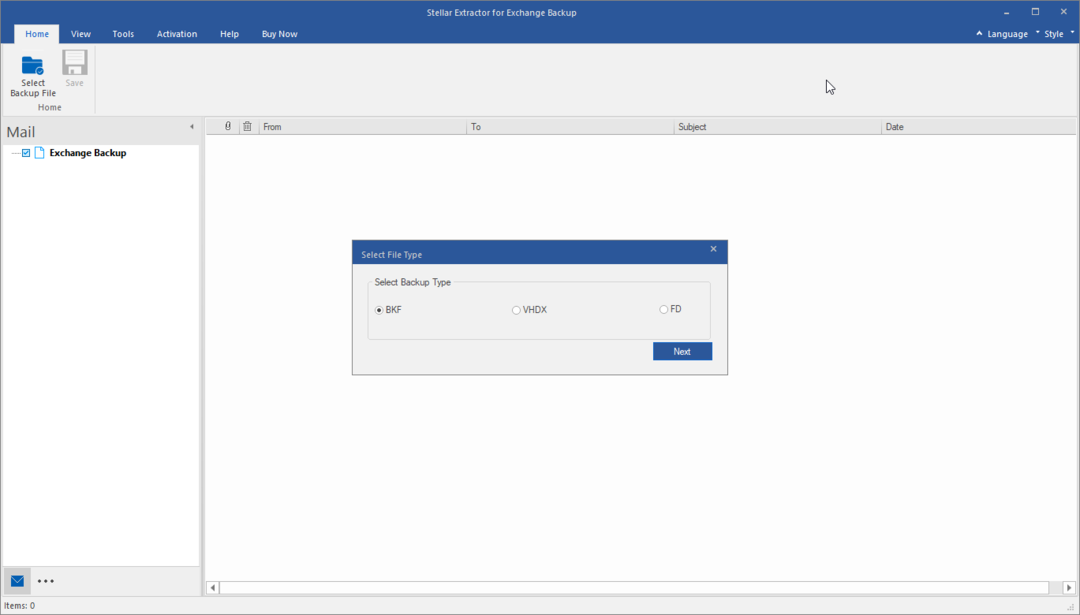

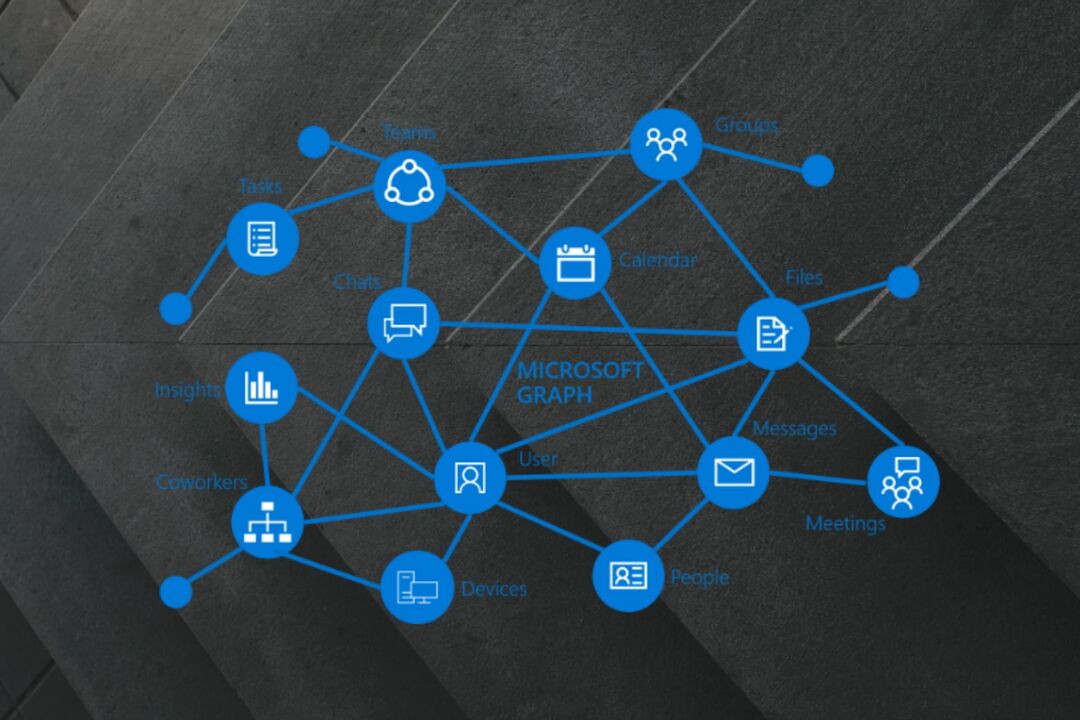

Käyttäytymiseen perustuva esto ja suojaus Microsoft Defender ATP: n ominaisuudet, jotka käyttävät erikoistuneita moottoreita uhkien havaitseminen käyttäytymistä analysoimalla, havaitsee epäilyttäviä ja haitallisia toimintoja Exchange-palvelimilla.

Nämä havaitsemismoottorit toimivat pilvipohjaisten koneoppimisen luokittelijoiden avulla, jotka on koulutettu asiantuntijavetoisella laillisen vs. epäilyttävä toiminta Exchange-palvelimissa.

Microsoftin tutkijat tutkivat huhtikuun aikana tutkittuja Exchange-hyökkäyksiä käyttämällä useita Exchange-kohtaisia käyttäytymisperusteisia havaintoja.

Kuinka hyökkäykset tapahtuvat?

Microsoft paljasti myös hyökkäysketjun, jota väärintekijät käyttävät Exchange-palvelinten vaarantamiseen.

Näyttää siltä, että hyökkääjät toimivat paikallisissa Exchange-palvelimissa käyttämällä käyttöönotettuja verkkokuoria. Aina kun hyökkääjät ovat olleet vuorovaikutuksessa verkkokuoren kanssa, kaapattu sovelluspooli suorittaa komennon hyökkääjän puolesta.

Tämä on hyökkääjän unelma: laskeutua suoraan palvelimelle ja hankkia järjestelmän käyttöoikeudet, jos palvelimella on väärät asetukset käyttöoikeustasoilla.

Myös Microsoft määritelty oppaassa että hyökkäyksissä käytettiin useita tiedostottomia tekniikoita, joissa uhkien havaitseminen ja ratkaiseminen oli monimutkaista.

Hyökkäykset osoittivat myös, että käyttäytymiseen perustuvat havainnot ovat avain organisaatioiden suojaamiseen.

Toistaiseksi näyttää siltä, että korjaustiedoston asentaminen on ainoa käytettävissä oleva keino CVE-2020-0688-palvelinhaavoittuvuuteen.