Kaikki tarvitsemasi tiedot näistä raa'an voiman hyökkäyksistä

- Tunnistetietojen täyttäminen on sitä, kun huono toimija yrittää käyttää käyttäjän vuotaneita kirjautumistietoja yhdelle verkkotilille toiselle tilille.

- Voit estää nämä raa'an voiman hyökkäykset käyttämällä yksilöllisiä salasanoja kaikissa tileissäsi.

- 2FA (2 - Factor Authentication) ja Multi-Factor Authentication (MFA) on toinen tapa estää hyökkäyksiä verkossa.

RoboForm tallentaa salatun version tiedoistasi erittäin suojatuille palvelimilleen. He käyttävät AES-256:ta, tähän mennessä vahvinta salausalgoritmia. Tietoa ei voi lukea, ja sen salaus puretaan vain laitteillasi, ei koskaan palvelimella.

- Suojattu sisäänkirjautuminen yhdellä pääsalasanalla ja 2FA: lla

- Salasanageneraattori ja tietojen varmuuskopiointi

- Lomakkeiden automaattinen täyttövaihtoehto

Aloita salasanojen synkronointi kaikilla laitteilla.

Suurin ero salasanan ja valtuustietojen täyttämisen välillä on hyökkäyksen suorittamiseen vaadittava vaatimus. Molemmat ovat raakoja hyökkäyksiä, joita huonot toimijat käyttävät päästäkseen laittomasti käyttäjätileihin.

Vaikka tämä saattaa aluksi kuulostaa pelottavalta, ne riippuvat silti virheistäsi. Tässä salasanaspray vs credential filling -oppaassa näytämme, kuinka estetään nämä hyökkäykset ja niiden väliset erot.

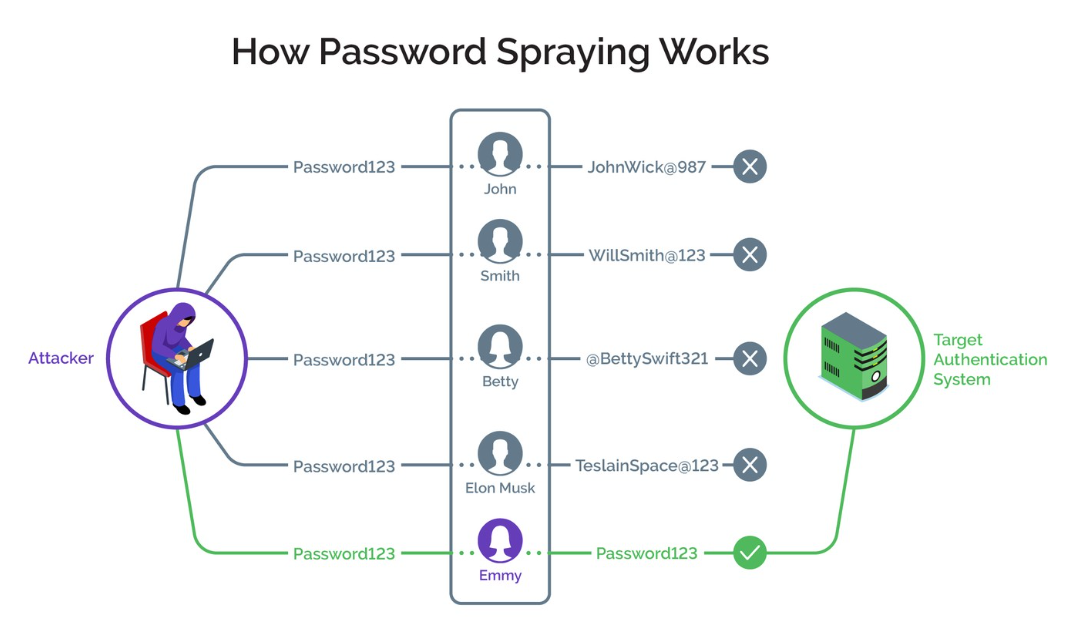

Mikä on salasanaspray?

Salasanaspray on eräänlainen raa'an voiman hyökkäys, jossa väärintekijä yrittää jotain satunnaista yleisesti käytettyä salasanaa eri kelvollisilla käyttäjätunnuksilla. Tämä tarkoittaa, että hyökkääjällä ei ole laillisia tietoja.

Sen sijaan he ruiskuttavat joitain yleisiä ja helposti muistettavia salasanoja, joita keskivertokäyttäjä käyttää moniin kelvollisiin käyttäjätunnuksiin. Jotkut näistä heikkoista salasanoista sisältävät salasanat, 123456, 123abc ja 111111 jne.

He toistavat tätä menettelyä eri yleisillä salasanoilla, kunnes he lopulta rikkovat yhden tilistä.

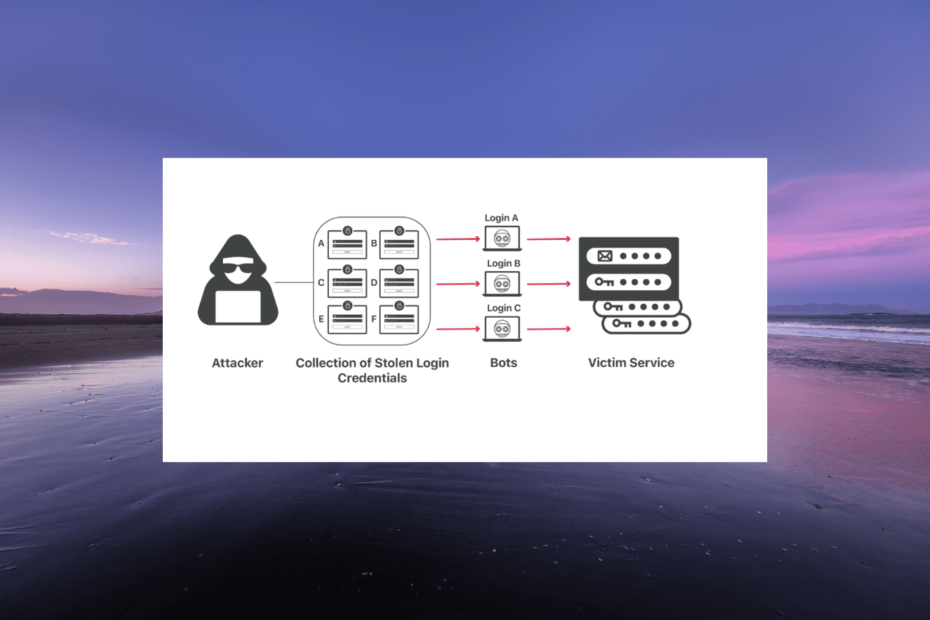

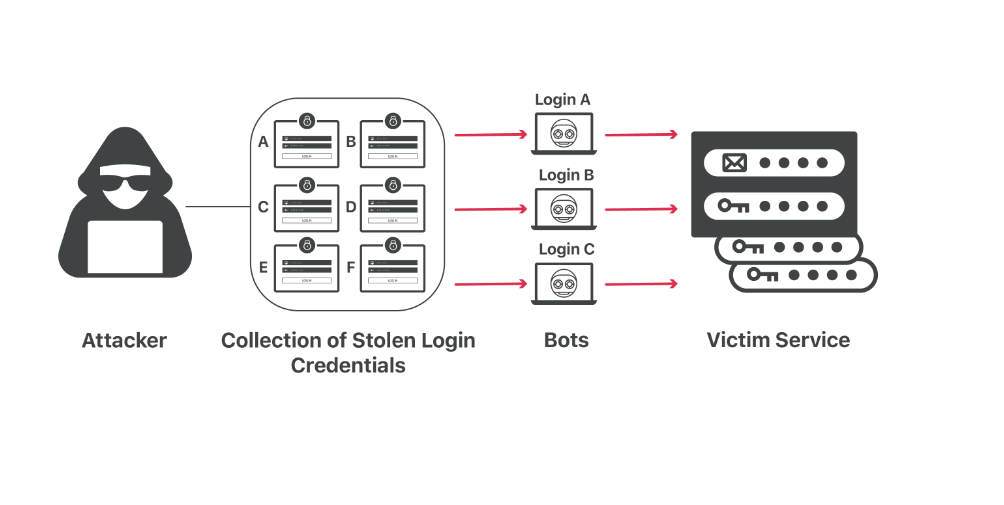

Mitä on valtuustietojen täyttäminen?

Toisin kuin salasanojen ruiskuttaminen, tunnistetietojen täyttämisessä hyökkääjä saa pääsyn käyttäjän tilin kirjautumistietoihin. Tämä tapahtuu yleensä online-vuotojen kautta; saattaa olla, että sen verkkosivuston tietokanta, jossa sinulla on tili, on vaarantunut.

Yhden tilin salasanalla huono näyttelijä yrittää päästä muille saman käyttäjän omistamille online-tileille. Jos salasanaa ei löydy, hakkeri yrittää eri muunnelmia samasta salasanasta.

Esimerkiksi hakkeri voi saada pääsyn käyttäjän Facebook-käyttäjänimeen, sähköpostiosoitteeseen ja salasanaan. Sitten hän yrittää salasanaa päästäkseen henkilön Twitter- tai Gmail-tilille. Jos tämä ei auta, he käyttävät sen sijaan salasanan muunnelmaa.

Mitä eroa on salasanan levittämisellä ja tunnistetietojen täyttämisellä?

1. Hyökkäyksen tavoite

Näiden kahden tyyppisten hyökkäysten päätavoitteena on päästä laittomasti käyttäjien tileille. Tunnistetietojen täyttämisen tavoitteena on kuitenkin käyttää vuotanutta käyttäjätunnusta yhdelle tilille päästäkseen useille saman käyttäjän omistamille tileille.

Salasanojen ruiskuttaminen toisaalta edellyttää, että huonolla toimijalla on luettelo yleisistä salasanoista, jotka ruiskutetaan eri kelvollisille käyttäjätunnuksille.

- Tilastot, jotka sinun pitäisi tietää kyberhyökkäyksistä vuonna 2023

- Viimeisimmät virustentorjuntatilastot, joissa on 8 tuottoisinta faktaa

2. Vaatimus

Asiantuntijan vinkki:

Sponsoroitu

Joitakin PC-ongelmia on vaikea ratkaista, varsinkin kun on kyse puuttuvista tai vioittuneista Windowsin järjestelmätiedostoista ja arkistoista.

Muista käyttää erityistä työkalua, kuten Fortect, joka skannaa ja korvaa rikkinäiset tiedostosi uusilla versioilla arkistostaan.

Tunnistetietojen täyttämishyökkäyksen vaatimus on vuotanut online-tunnistetietokanta, jonka kanssa työskennellä. He saavat tämän yleensä verkkovuodon kautta tai hakkeroimalla organisaation tietokannan.

Vaikka salasanan ruiskuttaminen ei vaadi vuotaneita tietoja. Vain satunnainen luettelo kelvollisista käyttäjätunnuksista, joka on yleensä sähköpostiosoite ja yleisesti käytetyt ja yksinkertaiset salasanat.

3. Toimintamalli

Vaikka tunnistetietojen täyttäminen voidaan tehdä manuaalisesti, hakkerit käyttävät bottiverkkoja. Ne syöttävät saatavilla olevat tiedot boteille, jotka alkavat tehdä erilaisia muunnelmia päästäkseen muille tileille.

Tämä hyökkäysmuoto toimii, koska useimmat Internetin käyttäjät eivät pidä yksilölliset salasanat eri tileille. Sen sijaan he käyttävät samaa salasanaa kerta toisensa jälkeen tai sen muunnelmaa.

Hyökkääjät käyttävät myös bottiverkkoja salasanojen levittämiseen. Botit toimivat kelvollisilla käyttäjätunnuksilla ja yhdistävät ne yleisesti käytettyihin salasanoihin, kunnes he saavat kelvollisen tunnuksen tilille.

Tämä hyökkäysmuoto on joskus onnistunut, koska keskiverto internetin käyttäjällä on kymmeniä tilejä, jotka vaativat salasanoja. Joten useimmat ihmiset haluavat käyttää näitä heikkoja ja niin sanottuja helposti muistettavia salasanoja. Näin hakkerit pääsevät helposti tililleen.

Kuinka voin estää tunnistetietojen täyttämisen ja salasanojen roiskumisen?

Alla on joitain asioita, joita organisaatio ja henkilö voivat tehdä estääkseen nämä raa'an voiman hyökkäykset:

- Käytä ainutlaatuisia salasanoja – Vaikka onkin houkuttelevaa käyttää yleisesti käytettyjä salasanoja, tämä päättyy yleensä huonosti. Käytä aina vahvaa ja ainutlaatuista salasanaa eri tileille. Jos olet huolissasi siitä, että sinun on muistettava ne kaikki, voit käyttää a luotettava salasananhallinta sen sijaan.

- Hylkää yleisesti käytetyt salasanat – Verkkoportaaleja käyttävänä organisaationa sinulla on oltava salasanan luontikäytännöt, jotka hylkäävät heikot ja yleisesti käytetyt salasanat. Tämän avulla voit nopeasti havaita salasanaspray-hyökkäyksen ennen kuin se toteutuu.

- Käytä monitekijätodennusta (MFA) – Portaalisi ja tiliesi turvallisuuden parantamiseksi sinun on vähennettävä salasanojen merkitystä. Yksi tehokas tapa tehdä tämä on ottaa käyttöön kaksitekijäinen (2FA) tai monitekijätodennus. Tämän avulla käyttäjien on annettava lisätietoja, pääsy laitteilleen tai käytettävä biometristä vahvistusta salasanojensa lisäksi.

- Tarkista usein tietokantarikkomukset – Toisinaan jotkut organisaatiot tarkistavat tietokantansa, etenkin jaetut, tietokanta vuotaneista tunnistetiedoista. Tämän avulla voit tietää rikotut tilit ja ryhtyä toimiin nopeasti.

- Rajoita kirjautumisyrityksiä – Toinen tehokas tapa estää tunnistetietojen täyttäminen ja salasanojen roiskuminen on rajoittaa kirjautumisyritysten määrää kerralla. Voit myös lisätä CAPTCHA: n ja muita elävyyden havaitsemistyökaluja kirjautumisprosessiin rajoittaaksesi botteja.

Olemme saavuttaneet tämän valtuustietojen täyttämisen vs salasanan ruiskutusoppaan loppuun. Sen sisältämien tietojen avulla sinulla on nyt kaikki mitä sinun tarvitsee tietää näistä hyökkäysmuodoista ja niiden estämisestä.

Jos tarvitset luettelon offline-salasanojen hallintaohjelmat Jotta voit suojata valtuustietojasi, tutustu yksityiskohtaiseen oppaastamme saadaksesi parhaat valinnat.

Voit vapaasti jakaa kokemuksesi näistä raa'an voiman hyökkäyksistä kanssamme alla olevissa kommenteissa.

Onko sinulla edelleen ongelmia?

Sponsoroitu

Jos yllä olevat ehdotukset eivät ratkaisseet ongelmaasi, tietokoneessasi saattaa esiintyä vakavampia Windows-ongelmia. Suosittelemme valitsemaan all-in-one-ratkaisun, kuten Fortect korjata ongelmat tehokkaasti. Asennuksen jälkeen napsauta vain Näytä&Korjaa -painiketta ja paina sitten Aloita korjaus.

![VPN-yhteyden muodostaminen ZoneAlarm-palomuuriin [Pikaopas]](/f/6a46d42161a1364ded4f9ed5fafcda64.jpg?width=300&height=460)