- T-RAT 2.0 on vaarallisen T-RAT-etäkäyttäjätroijan uusi versio.

- Haittaohjelmaa voidaan hallita etänä Telegram-kanavan kautta.

- T-RAT-haittaohjelma hakee salasanoja, tallentaa verkkokameran ja näppäilyjä.

- Suojaa itsesi tältä virukselta ja muilta haittaohjelmilta käyttämällä vahvaa virustorjuntaohjelmaa.

Tämä ohjelmisto korjaa yleiset tietokonevirheet, suojaa sinua tiedostohäviöltä, haittaohjelmilta, laitteistovikoilta ja optimoi tietokoneesi maksimaalisen suorituskyvyn saavuttamiseksi. Korjaa PC-ongelmat ja poista virukset nyt kolmessa helpossa vaiheessa:

- Lataa Restoro PC: n korjaustyökalu joka tulee patentoidun tekniikan mukana (patentti saatavilla tässä).

- Klikkaus Aloita skannaus löytää Windows-ongelmat, jotka saattavat aiheuttaa tietokoneongelmia.

- Klikkaus Korjaa kaikki korjata tietokoneen turvallisuuteen ja suorituskykyyn vaikuttavat ongelmat

- Restoro on ladannut 0 lukijoita tässä kuussa.

T-RAT 2.0: ta, uutta etäkäyttötroijalaista (RAT), mainostetaan venäläisillä hakkerointifoorumeilla, kuten

turvallisuus asiantuntijat löysivät äskettäin.Kuulemisen mukaan ROTTA voi ostaa vain 45 dollaria, mutta se ei tee siitä loistaa. Tällainen haittaohjelma pilaa laitteet kokonaan, varastaa tietosi ja vaarantaa tärkeät tilit.

Toisin kuin muut vastaavat palvelut, T RAT 2.0 mahdollistaa pahantahtoisten tekijöiden hallita vaarantuneita järjestelmiä kautta Sähke kanavia web-hallintapaneelien sijaan.

Mikä on T-RAT 2.0?

T-RAT 2.0 on yksinkertaisesti yksi markkinoiden uusimmista etäkäyttötroijalaisista. Tämäntyyppisen haittaohjelman toiminta antaa hyökkääjälle etäkäytön koneellesi.

Se, mitä hakkerit voivat tehdä siitä lähtien, riippuu ehdottomasti heidän taidoistaan ja myös RAT: n ominaisuuksista.

Jotkut RAT: t on suunniteltu vain sekoittumaan kohteisiin (esim. Avaamaan CD-levykelkansa, sammuttamaan monitori, poistamaan syöttölaitteet käytöstä), mutta toiset (mukaan lukien T-RAT) ovat suorastaan pahoja.

T-RAT 2.0 voi ilmeisesti tehdä järjestelmällesi sen tartunnan jälkeen:

- Hae evästeet ja salasanat selain

- Anna hyökkääjälle täydellinen käyttöoikeus tiedostojärjestelmään

- Suorita äänitallenteita (vaatii äänitulolaitteen, kuten mikrofonin)

- Kirjaa näppäinpainalluksesi

- Poista tehtäväpalkki käytöstä

- Käytä verkkokameraa videoiden tallentamiseen tai kuvien ottamiseen

- Hae leikepöydän sisältö

- Napsauta kuvakaappauksia nykyisestä näkymästäsi

- Poista käytöstä Tehtävienhallinta

- Kaappaa tapahtumia useille palveluille, kuten Ripple, Dogecoin, Qiwi ja Yandex. Raha

- Suorittaa CMD & PowerShell-komennot

- Rajoita pääsyä eri verkkosivustoille ja palveluille

- Lopeta tietokoneesi prosessit pakolla

- Käytä RDP: tä ja / tai VNC: tä lisäkauko-ohjaustoimintojen suorittamiseen

Lisäksi se on yhteensopiva useimpien Chromium-selainten (v80 ja uudemmat) kanssa, ja sen Stealer-komponentti tukee seuraavia sovelluksia:

- Höyry

- Sähke

- Skype

- Viber

- FileZilla XML

- NordVPN

- Erimielisyydet

Aikaisemmissa RAT: issa käytettiin myös sähkeä C&C: nä

Vaikka ajatus RAT: n hallinnasta sähkeen kautta näyttää uudelta, se on melko kaukana siitä. Raaka todellisuus on, että se on täysin mahdollista, ja se tapahtuu juuri nyt.

Viime vuosina paljon samanlaisia haittaohjelmia luotettiin Telegramiin heidän komento- ja ohjauskeskuksessaan. Jotkut niistä sisältävät:

- Sähke-RAT

- HeroRAT

- TeleRAT

- RATAttack

Telegram C&C: n käyttäminen RAT: lle on houkutteleva useimmille hakkereille, koska se voi antaa heille pääsyn tartunnan saaneisiin järjestelmiin sijainnista riippumatta.

Se, että he eivät enää tarvitse pöytätietokoneita tai kannettavia tietokoneita hyökkäyksiin, antaa heille uuden vapauden ja liikkuvuuden tason.

Kuinka suojaan itseni T-RAT 2.0: lta?

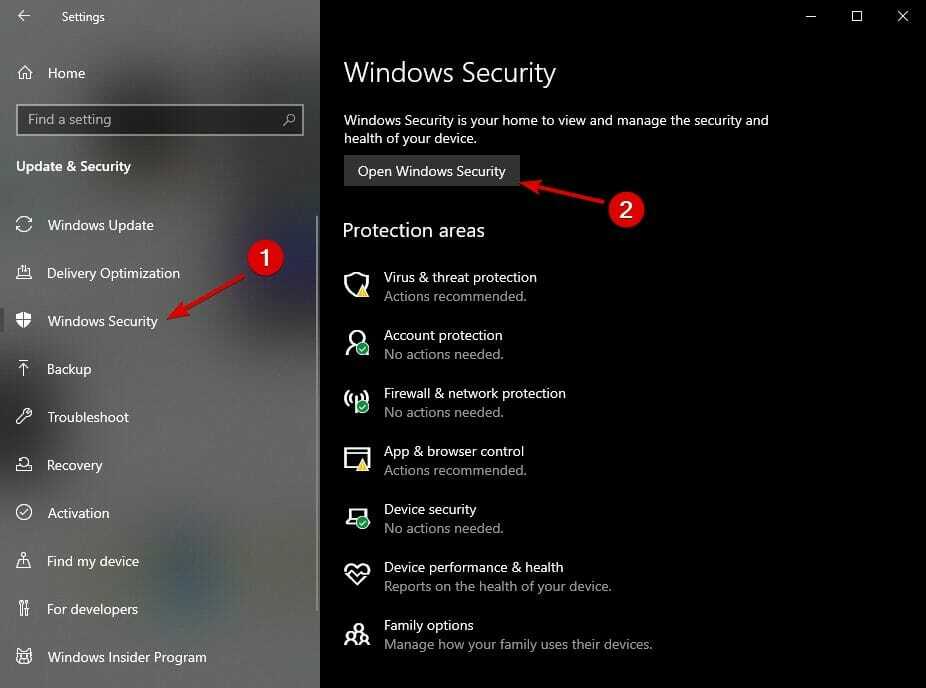

- Mene Asetukset.

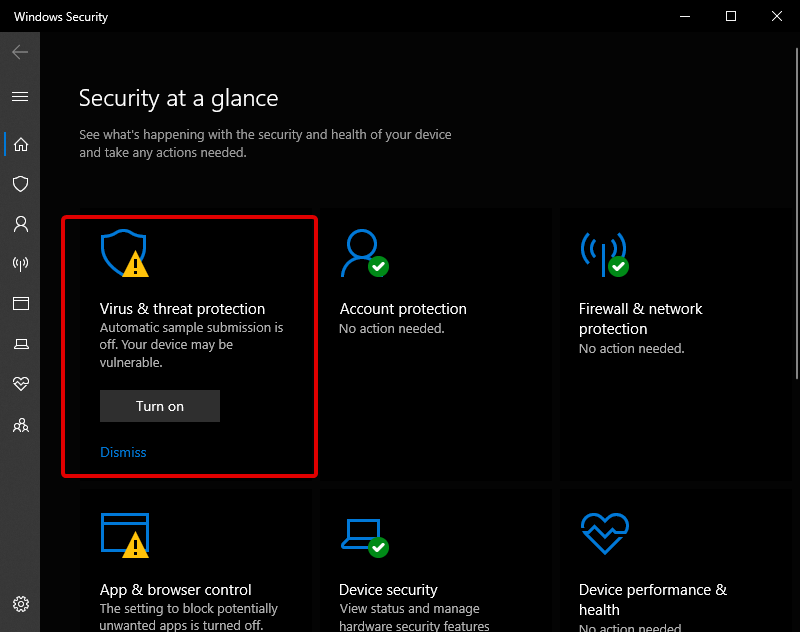

- Valita Windowsin suojaussitten Avaa Windows Security.

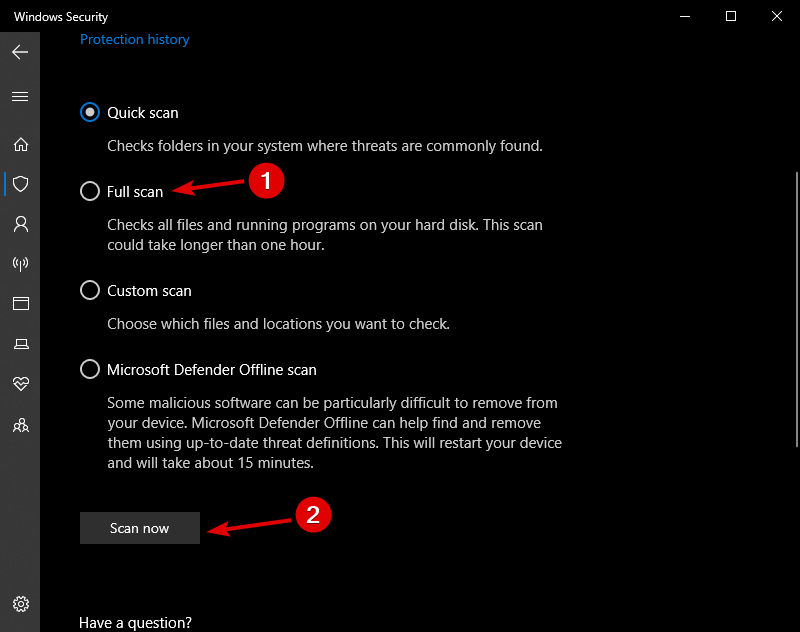

- Valitse Virus- ja uhkasuojaussitten skannausvaihtoehdot

- Valitse nyt Täysi tarkistus ja napsauta Skannaa nyt.

- Päästää Windows Defender lopeta tietokoneen skannaus.

Näin tarkistat tietokoneesi haittaohjelmien varalta sisäänrakennetulla laitteella Windows Defender.

Jos haluat suojautua T-RAT 2.0 -haittaohjelmilta, mainosohjelmilta, vakoiluohjelmilta ja monilta muilta haitallisilta ohjelmistoilta, jotka yrittävät tartuttaa tietokonettasi ja varastaa tietojasi, tarvitset vahvan puolustuksen.

Lisäksi haluamme mainita, että vahva virustentorjunta tarvitsee monikerroksisen suojauksen ja kehittynyt tekoäly aktiivisesti etsimään tietokoneeltasi uusia uhkia, sopeutumaan niihin ja seuraamaan epäilyttäviä toiminta.

Ohjelmisto toimii useilla alustoilla, joten voit suojata puhelinta, pöytätietokonetta, kannettavaa tietokonetta tai tietokonetta helposti.

Vahvan suojauksen lisäksi ohjelma pitää henkilöllisyytesi ja järkevät tiedot turvassa, kun selaat Internetiä tai suoritat minkäänlaisia verkkomaksuja.

ESET Internet Security

ESET Internet Security on maailman johtava virustorjuntaohjelmisto, joka pitää kaikki vaaralliset tiedostot poissa itsestäsi.

Se on tässä artikkelissa tänään. Troijalainen virus on vakava asia, jota ei voida laiminlyödä, ja tämä viimeisin lisäys on vieläkin vaarallisempi kuin ennen.

Suosittelemme tarkistamaan meidän perusteellinen luettelo parhaista virustentorjuntaohjelmista, joilla on rajoittamaton voimassaoloaika ja valitset tarpeisiisi sopivan.

Kuinka suojaat Windows-tietokonetta T-RAT 2.0: n kaltaisilta uhilta? Jaa mielipiteesi kanssamme alla olevassa kommenttiosassa.

Onko sinulla vielä ongelmia?Korjaa ne tällä työkalulla:

Onko sinulla vielä ongelmia?Korjaa ne tällä työkalulla:

- Lataa tämä tietokoneen korjaustyökalu arvioitu erinomaiseksi TrustPilot.comissa (lataus alkaa tältä sivulta).

- Klikkaus Aloita skannaus löytää Windows-ongelmat, jotka saattavat aiheuttaa tietokoneongelmia.

- Klikkaus Korjaa kaikki korjata patentoidun tekniikan ongelmat (Yksinomainen alennus lukijamme).

Restoro on ladannut 0 lukijoita tässä kuussa.