- Päivää sitten löydetty kriittinen Windows -haavoittuvuus saa käyttäjät ryntämään ottamaan käyttöön lisäsuojaustoimenpiteitä.

- Se alkoi, kun tutkija huomasi tulevan betaversion koodaavan regression Windows 11.

- Ilmeisesti, sisällön tietoturvapäällikkö (SAM), voivat lukea käyttäjät, joilla on rajoitetut järjestelmän käyttöoikeudet.

- Tämä Asiantuntijoiden mukaan haavoittuvuus vaikuttaa myös kaikkiin viimeisten 2,5 vuoden aikana julkaistuihin Windows 10 -versioihin.

Me täällä Windows -raportissa korostamme aina, että on tärkeää pysyä suojattuna samalla, kun olemme yhteydessä Internetiin, koska kyberuhat kasvavat ja ovat jatkuvasti läsnä nykyään.

Jos näin ei tehdä, se voi johtaa luottamuksellisten ja arvokkaiden tietojen vuotamiseen, jolla voi olla vakavia seurauksia yksilöille ja yrityksille.

Tiistaina kaikki olivat järkyttyneitä kuullessaan kahdesta uudesta haavoittuvuudesta, joista toinen oli Windowsissa ja toinen Linuxissa, joiden avulla hakkerit voivat ohittaa käyttöjärjestelmän suojausrajoitukset ja käyttää arkaluonteisia resursseja.

Uusi Windows 11 -haavoittuvuus voi johtaa vakaviin rikkomuksiin

Tämä kriittinen Windows -haavoittuvuus havaittiin vahingossa muutama päivä sitten, kun tutkija huomasi, että hänen mielestään se oli koodaus regressio tulevan beta -versiossa Windows 11.

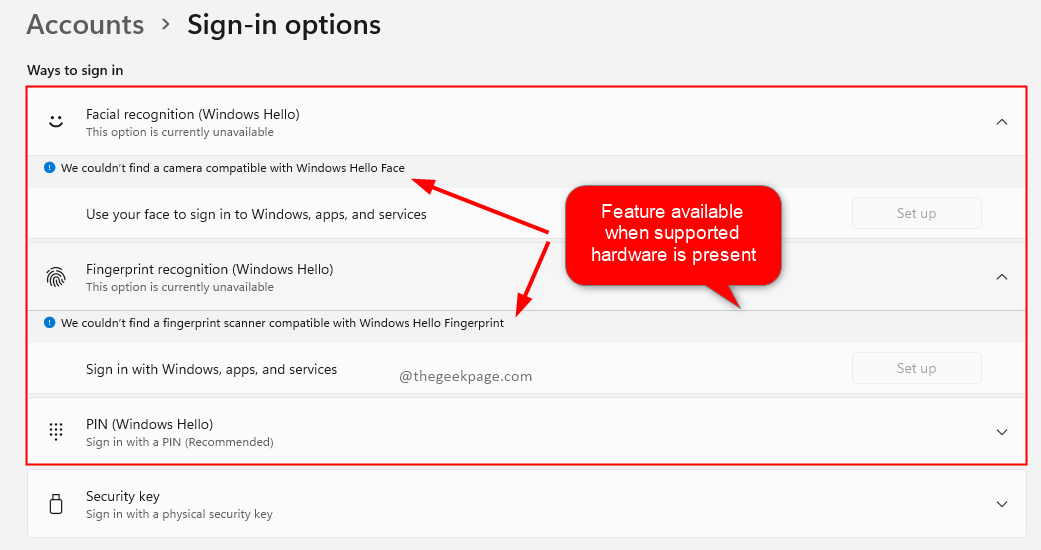

Hän havaitsi myös, että sisältö suojaustilin ylläpitäjä (SAM), joka on tietokanta, joka tallentaa käyttäjätilit ja suojauskuvaajat paikalliselle tietokoneelle, voivat lukea käyttäjät, joilla on rajoitetut järjestelmän käyttöoikeudet.

yarh- jostain syystä win11: ssä SAM-tiedosto on nyt LUE käyttäjille.

Joten jos olet ottanut varjoäänen käyttöön, voit lukea sam -tiedoston seuraavasti:En tiedä vielä koko ongelman laajuutta, mutta mielestäni sitä on liikaa, jotta se ei olisi ongelma. pic.twitter.com/kl8gQ1FjFt

- Jonas L (@jonasLyk) 19. heinäkuuta 2021

Jotta saisit paremman käsityksen, me kaikki tiedämme, että käyttöjärjestelmien ja sovellusten murtautumisen vaikeutuessa onnistuneet hyökkäykset edellyttävät vähintään kahden haavoittuvuuden hyödyntämistä.

Tarkemmin sanottuna yksi haavoittuvuuksista antaa haitallisille kolmansille osapuolille pääsyn käyttöoikeuksiin, joilla on heikko etuoikeus, joissa voidaan suorittaa koodi tai lukea yksityisiä tietoja.

Toinen haavoittuvuus vie prosessin aivan uudelle tasolle, ja se antaa pääsyn salasanan tallennukseen tai muihin arkaluonteisiin toimintoihin varattuihin järjestelmäresursseihin.

SeriousSAM -haavoittuvuus vaikuttaa kaikkiin viimeisten 2,5 vuoden aikana julkaistuihin Windows 10 -versioihin

-CVE-2021-36934 voidaan käyttää järjestelmänvalvojan käyttöoikeuksien hankkimiseen Windows 10 v1809 -versioissa ja uudemmissa

-Korjauksia ei ole vielä saatavilla

-PoC ja joitakin lokivinkkejä saatavillahttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3- Catalin Cimpanu (@campuscodi) 21. heinäkuuta 2021

Kuinka tämä ongelma sallii hyökkääjien tunkeutua järjestelmiimme?

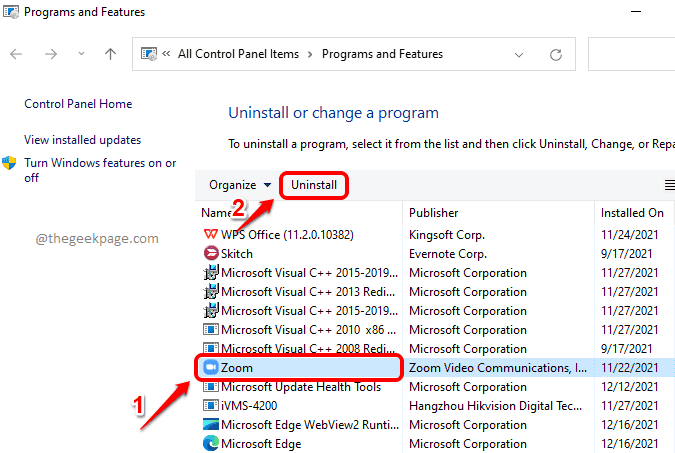

Edellä mainittu ongelma mahdollisti sen, että kolmannet osapuolet voivat poimia salauksella suojattuja salasanatietoja.

He voivat myös löytää salasanan, jota käytimme Windowsin asentamiseen, saada käsiinsä tietokoneen tietosuoja -API: n tietokoneavaimet, joita voidaan käyttää salaamaan yksityiset salausavaimet.

Toinen toiminto, jonka kyberhyökkääjät voivat suorittaa tutkiessaan tätä haavoittuvuutta, on tilien luominen kohdelaitteella.

Kuten voitte kuvitella, seurauksena on, että paikallinen käyttäjä voi nostaa oikeudet aina Järjestelmään asti, joka on Windowsin korkein taso.

K: Mitä voit tehdä, kun sinulla on #mimikatz🥝 & joitakin lukuoikeuksia Windows -järjestelmätiedostoissa, kuten SYSTEM, SAM ja SECURITY?

V: Paikallisten etuoikeuksien laajentaminen 🥳

Kiitos @jonasLyk tälle lukuoikeudelle oletus -Windowsissa😘 pic.twitter.com/6Y8kGmdCsp

- 🥝 Benjamin Delpy (@gentilkiwi) 20. heinäkuuta 2021

Tämä on nyt uusi haavoittuvuus ja se oli läsnä jopa Windows 10: ssä

Käyttäjät, jotka huomioivat nämä viestit ja vastasivat, huomauttivat myös, että tämä käyttäytyminen ei ollut Windows 11: ssä käyttöön otettu regressio, kuten alun perin ajateltiin.

Väitetään, että sama haavoittuvuus, jolla on Windows 11 -käyttäjät istuimiensa reunalla, oli läsnä jopa uusimmassa Windows 10 -versiossa.

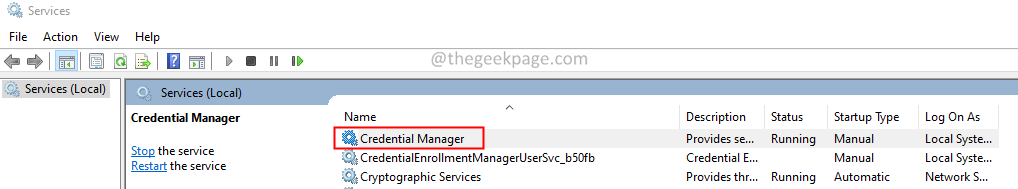

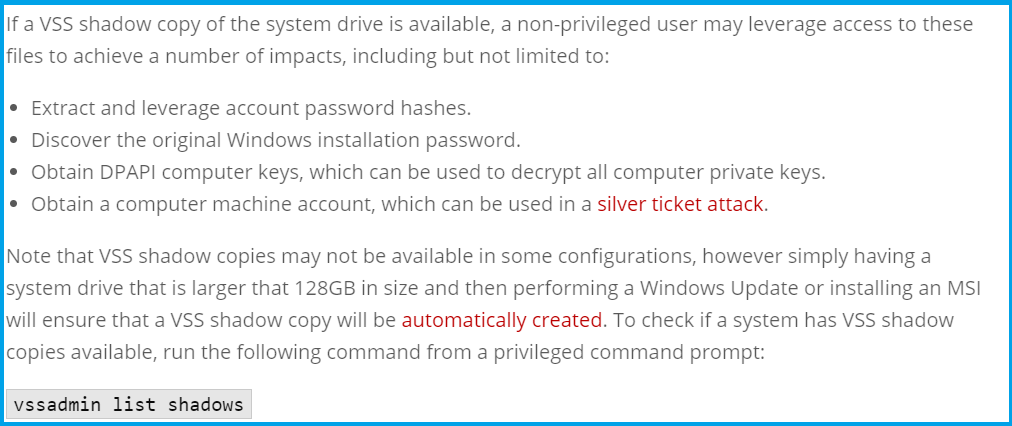

Siten Yhdysvaltain tietokonehätävalmiustiimi totesi että tämä ongelma ilmenee, kun Volume Shadow Copy Service on Windowsin ominaisuus, joka sallii sen käyttöjärjestelmä tai sovellukset ottamaan tilannekuvia koko levystä lukitsematta tiedostojärjestelmää päällä.

Vielä pahempaa on, että tällä hetkellä ei ole saatavilla korjaustiedostoa, joten ei ole mitään keinoa sanoa, milloin tämä ongelma todella korjataan.

Microsoftin viranomaiset tutkivat haavoittuvuutta ja ryhtyvät tarvittaviin toimiin. Haavoittuvuutta seurataan nimellä CVE-2021-36934, as Microsoft sanoi, että hyväksikäyttö luonnossa on todennäköisempää.

Kirjoitin aiheesta #HiveNightmare alias #VakavaSAM (syyttää @cyb3rops korjaamaton Windows 10 -haavoittuvuus, jonka avulla kaikki muut kuin järjestelmänvalvojat voivat käyttää koko järjestelmän rekisteriä, mukaan lukien arkaluontoiset alueet.

Mukana erittäin huonosti koodattu PoC.

https://t.co/PX1fOGpzbf- Kevin Beaumont (@GossiTheDog) 20. heinäkuuta 2021

Oletko ryhtynyt lisävarotoimiin välttääksesi verkkohyökkäysten uhrin? Jaa ajatuksesi kanssamme alla olevissa kommenttiosioissa.