- Jos laite on saanut REvil-lunnasohjelman tartunnan, automaattinen kirjautuminen vikasietotilaan varmistaa uudelleenkäynnistyksen yhteydessä.

- Viimeisimpien haitalliseen koodiin tehtyjen muutosten jälkeen käyttäjältä ei tarvitse tehdä mitään.

- Paras suoja tällaista ransomware-hyökkäystä vastaan pysyy luotettavana virustentorjuntana.

- Raportit osoittavat, että useimmat virustentorjuntatyökalut voivat havaita REvil-ransomware-hyökkäykset myös muutosten jälkeen.

Viimeaikaiset turvallisuustutkimukset paljastivat, että REvil / Sodinokibi lunnasohjelma on tarkentanut hyökkäystaktiikkaansa varmistaakseen pääsyn uhrien käyttöjärjestelmiin.

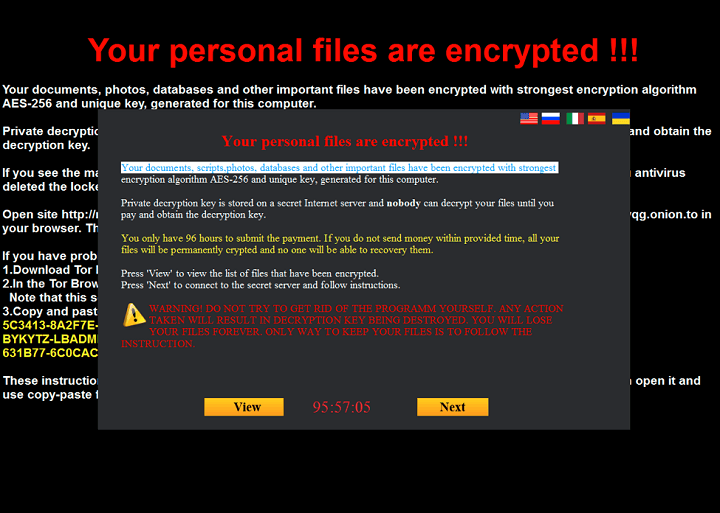

Tehdyt muutokset muuttavat käyttäjän järjestelmän kirjautumissalasanaa ja pakottavat järjestelmän uudelleenkäynnistyksen vain, jotta haittaohjelma salaa tiedostot. Tämä voi vaikuttaa sekä vanhempiin että uudempiin Windows-käyttöjärjestelmiin.

Tutkija R3MRUN julkaisi tulosten tulokset hänen Twitter-tili.

Kuinka REvil-ransomware pakottaa vikasietotilan kirjautumisen?

Ennen muutosta ransomware olisi käyttänyt -smode-komentoriviargumenttia käynnistääkseen laitteen uudelleen Turva tila, mutta käyttäjän tarvitsi käyttäjän päästä käsiksi kyseiseen ympäristöön.

Tämä on likainen ja uusi verkkohyökkäystapa, kun otetaan huomioon, että vikasietotilan oletetaan olevan… turvallinen ja sitä suositellaan jopa suojatuksi ympäristöksi haittaohjelmien puhdistamiseen järjestelmän vioittumisen yhteydessä.

Lisäksi vikasietotilassa prosessit eivät keskeydy tietoturvaohjelmistot tai palvelimet.

Epäilysten välttämiseksi lunnasohjelmakoodia on mukautettu kätevästi. Nyt käyttämällä -smode-argumenttia ransomware vaihtaa myös käyttäjän salasanaksi DTrump4ever, viestit näkyvät.

Tämän seurauksena haitallinen tiedosto muutti joitain rekisterimerkintöjä, ja Windows käynnistyy automaattisesti uudelleen uusilla tunnistetiedoilla.

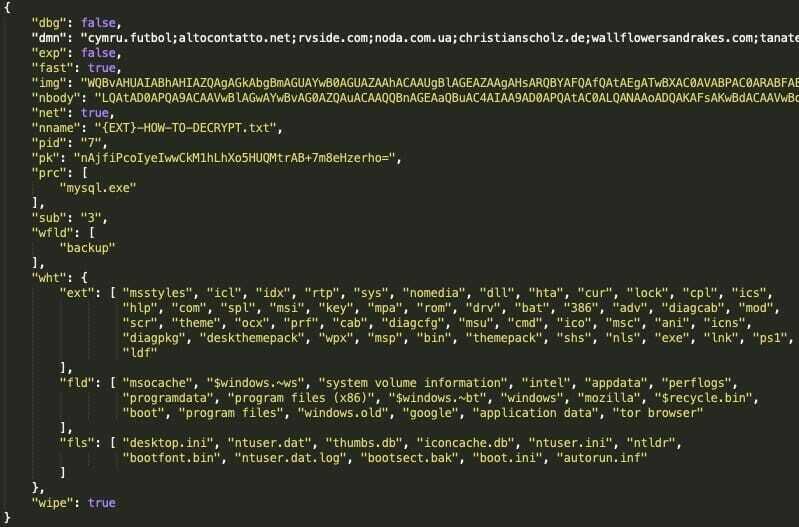

Käytetyn koodin uskotaan olevan seuraava:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

AutoAdminLogon = 1

DefaultUserName = [tilin_nimi]

DefaultPassword = DTrump4ever

Tutkija toi esiin myös kaksi VirusTotal-lähdettä hyökkäyksen muokatun otoksen kanssa ja ilman sitä. Luotettavin tapa suojata järjestelmäsi tällaisilta yrityksiltä on edelleen luotettava virustorjunta.

⇒ Hanki ESET Internet Security

ESET oli yksi 70 suojaustyökalusta, joita testattiin REvil-ransomware (modifioitu tai ei) löytämiseksi; 59 ratkaisua havaitsi sen.

Joten asenna luotettava virustorjunta ja ota reaaliaikainen suojaus järjestelmääsi. Kuten aina, suosittelemme myös, että vältät epäilyttäviä verkkosivustoja tai lähteitä.