Windows-tietokoneet, joissa on Intel- ja AMD-sirut, saattavat taas olla haavoittuvia, kuten Peikko palaa melkein vuoden kuluttua.

Uusi SWAPGS-haavoittuvuus ohittaa aiemmat lieventämiset

Tällä kertaa dSpignen ja Meltdownin kaltainen kysymys CVE-2019-1125 on tehokkaampi ja ohittaa aiemmat turvallisuusesteet. SWAPGS-haavoittuvuus vaikuttaa pääasiassa vuoden 2012 jälkeen tuotettuihin Intel-suorittimiin.

Haavoittuvuus lukee herkän ytimen muistin ja a haittaohjelmien hyökkäys voisi käyttää sitä saamaan salasanat ja salausavaimet RAM-muistista.

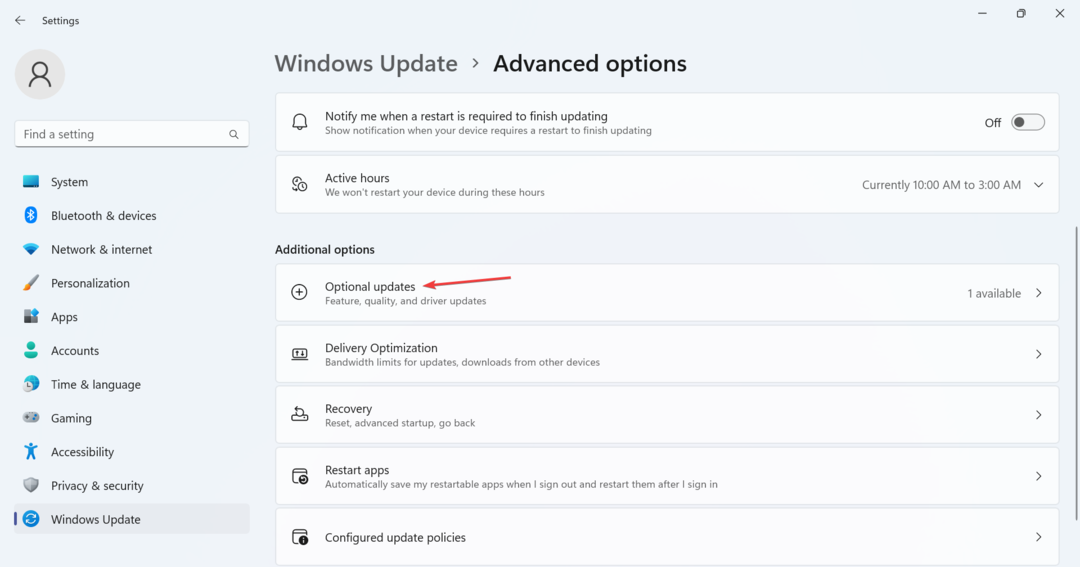

Sellaisena Microsoft julkaisi hiljaisen korjaustiedoston ongelman ratkaisemiseksi. Linux-ytimen päivitys oli osa viime kuukauden Patch Tuesday -tapahtumaa, mutta se paljastettiin vasta äskettäin BlackHat-turvallisuuskonferenssi.

Ytimen päivittäminen näyttää ratkaisevan ongelman

Tässä mitä RedHat piti sanoa noin CVE-2019-1125:

Red Hat on saanut tietoonsa uuden V1-kaltaisen hyökkäysvektorin, joka vaatii päivityksiä Linux-ytimeen. Tämä ylimääräinen hyökkäysvektori perustuu aiempiin ytimen päivityksiin toimitettuihin ohjelmistokorjauksiin. Tämä heikkous koskee vain x86-64-järjestelmiä, jotka käyttävät joko Intel- tai AMD-suorittimia.

Tämä ongelma on määritetty CVE-2019-1125 ja se on luokiteltu kohtalaiseksi.

Etuoikeuton paikallinen hyökkääjä voi käyttää näitä vikoja ohittamaan tavanomaiset muistin suojausrajoitukset saadakseen lukuoikeuden etuoikeutettuun muistiin, johon muuten ei pääsisi.

Koska ytimen korjaustiedosto perustuu aiempien päivitysten olemassa oleviin haamuihin, ainoa ratkaisu on ytimen päivittäminen ja järjestelmän uudelleenkäynnistys.

AMD ja Intel eivät ole erityisen huolissaan asiasta, eikä heillä ole suunnitelmia julkaista mikrokoodipäivityksiä, koska haavoittuvuus voidaan korjata ohjelmistolla.

Bitdefender, joka löysi alun perin Spectren, loi sivu se antaa sinulle lisätietoja siitä, miten suojaat järjestelmääsi kriittisiltä SWAPGS-hyökkäyksiltä.