Azure'i MFA pakub suurepärast turbekihti

- To välistage kasutaja Azure'is MFA-st, avage Active Directory > Kasutajad > Autentimismeetod ja lülitage MFA teatud valitud kasutaja jaoks välja.

- Samuti saate luua välistamisrühma ja seadistada selle MFA-st eemaldamise eeskirja.

- Lugege allpool meie WR-i tarkvara ekspertide meeskonna üksikasjalikke juhiseid.

Mõnikord peate Azure'is MFA-st välja jätma ühe või mitu kasutajat, kuna nad ei saa mingil põhjusel kasutada mitmefaktorilist autentimist.

Meie WR-tarkvara eksperdid on katsetanud mõnda meetodit, et välistada kasutajad tingimusjuurdepääsu eeskirjadest, ja kirjeldasid neid allpool.

- Kuidas keelata MFA konkreetse kasutaja jaoks Azure'is?

- 1. Keela MFA Azure Active Directory'st

- 2. Looge välistamisrühm ja -poliitika

- 3. Kasutage Azure'i tingimustööriista Mis siis, kui

- 4. Keela PowerShellis kasutajapõhine MFA

- Kuidas ma tean, kas kasutaja on MFA jaoks registreerunud?

Kuidas keelata MFA konkreetse kasutaja jaoks Azure'is?

1. Keela MFA Azure Active Directory'st

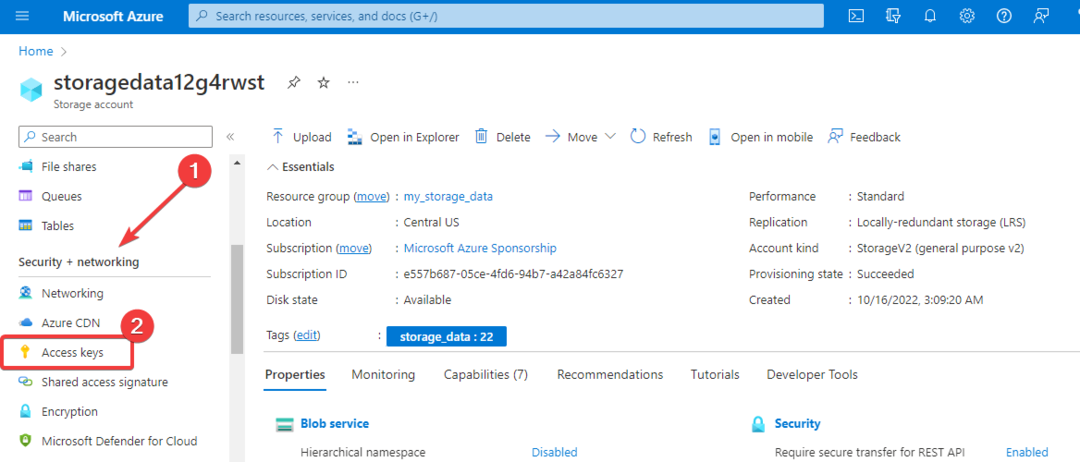

- Avage Azure'i portaal ja logige sisse administraatorimandaatidega.

- Valige Azure Active Directory peamenüüst.

- Valige uuest menüüst Kasutajad.

- Valige kasutajate loendist otsides või otsides kasutaja, kelle peate MFA-st välistama, ja seejärel klõpsake nuppu Autentimismeetod vasakult paanilt.

- Nüüd libistage kast Multi-Factor Authentication asendisse Väljas ja kinnitage otsus.

Kinnitamaks, et eemaldasite selle kasutaja mitmefaktorilise autentimise, proovige Azure'i kasutaja mandaatidega sisse logida ja kontrollige, kas MFA sisselogimiseks on taotlusi.

2. Looge välistamisrühm ja -poliitika

2.1 Looge Azure'is välistamisrühm

Kuidas me testime, üle vaatame ja hindame?

Oleme viimased 6 kuud töötanud selle kallal, et luua uus sisu tootmise ülevaatussüsteem. Seda kasutades oleme hiljem enamiku oma artiklitest ümber teinud, et pakkuda meie koostatud juhendite kohta tegelikke praktilisi teadmisi.

Lisateabe saamiseks võite lugeda kuidas me WindowsReportis testime, üle vaatame ja hindame.

- Logige sisse Microsoft Entra halduskeskus administraatorina.

- Sirvige Identiteet > Rühmad > Kõik rühmad.

- Valige Uus grupp ja valige Turvalisus aastal Grupi tüüp loend, seejärel määrake nimi ja kirjeldus.

- Jätke või määrake Liikmesuse tüüp juurde määratud, seejärel valige grupi omanik ja kasutajad, kes peaksid sellesse välistamisrühma kuuluma. Lõpuks valige Loo.

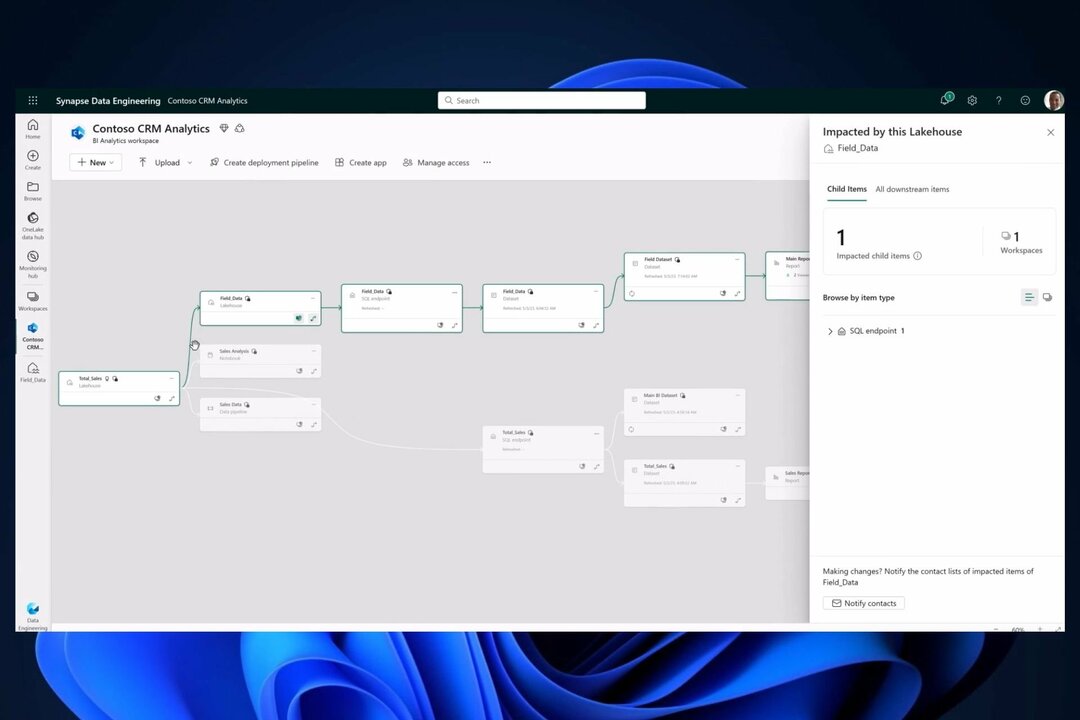

2.2 Looge rühma jaoks MFA välistamispoliitika

- Sirvige Kaitse ja valige Tingimuslik juurdepääs.

- Valige Loo uus poliitika ja täitke poliisi nimi ja kirjeldus.

- Valige Kasutajad ja rühmad all Ülesanded

- peal Kaasa vahekaart, valige Kõik kasutajad.

- Minema Välistada, valige Kasutajad ja rühmad, ja valige välistamisrühm, mille lõite lahendus 2.1 eespool.

- Jätkake tingimusjuurdepääsu poliitika seadistamise protsessi.

Nüüd oleks teie valitud grupi kasutajad pidanud sisselogimisel mitmefaktorilisest autentimisest välja jätma.

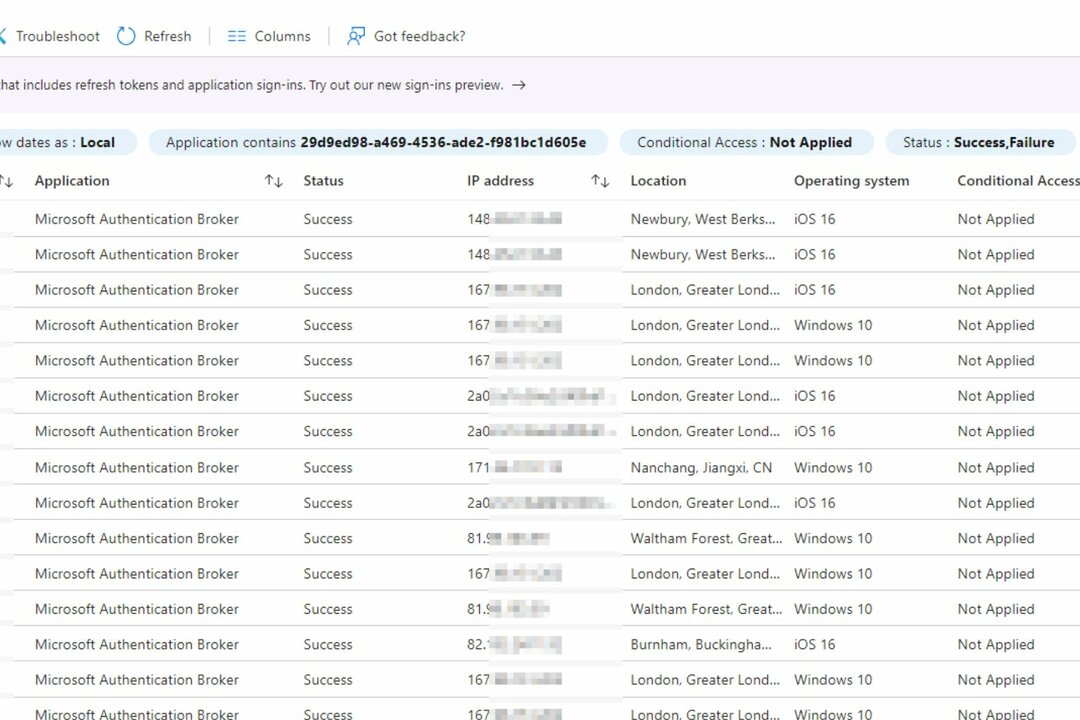

- Logige Azure'i sisse administraatoriõigustega, klõpsake nuppu Turvalisusja valige Tingimuslik juurdepääs.

- Järgmisena klõpsake nuppu Mis siis kui.

- Nüüd klõpsake nuppu Kasutaja otsige vasakul paanil kasutaja, keda soovite kontrollida, ja vajutage nuppu Valige nuppu all paremalt.

- Nüüd näete, milliseid eeskirju kasutaja suhtes kohaldatakse.

Mis siis, kui tööriist võimaldab teil kontrollida, milliseid eeskirju igale kasutajale rakendatakse, et näha, kas esineb probleeme või konflikte. See aitab teil näha, kas mitmefaktoriline poliitika või muud turbepoliitikad on jõustatud.

4. Keela PowerShellis kasutajapõhine MFA

- Looge ühendus Azure AD (Entra) PowerShelliga, käivitades järgmised käsud:

Import-Module MSOnline

Connect-MsolService

- Logige sisse oma Azure AD administraatorikontole (praegu nimega Entra).

- Tippige või kleepige järgmine käsk ja asendage UPN kasutaja põhinimega:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Kuidas ma tean, kas kasutaja on MFA jaoks registreerunud?

Azure'i MFA poliitikat saate kontrollida menüüs Turvalisus, kuid kasutades tööriista Mis siis, kui Lahendus 3 ülaltoodud on palju lihtsam.

Pange tähele, et kasutajatele ja turvalisuse vaikesätetele juurdepääsu saamiseks vajate administraatorikontot.

Nüüd teate, kuidas kasutaja Azure'i mitmefaktorilisest autentimisest (MFA) välja jätta ja taastada kasutaja juurdepääs klassikalisele kasutajanime ja parooli meetodile.

Samuti võite olla huvitatud selle õppimisest rakendage MFA-d opsüsteemis Windows 11, või kuidas seadistada RDP-s mitmefaktoriline autentimine.

Kui teil on muid küsimusi või testitud lahendusi, kasutage allolevat kommentaaride jaotist ja andke meile neist teada.