TeamsPhisher on häkkerite jaoks populaarne valik Microsoft Teamsi vastu suunatud andmepüügirünnakute jaoks.

- Kui teile helistab mõni Teamsi liige väljaspool teie organisatsiooni, olge võimalikult kahtlustav.

- Samuti peate olema ettevaatlik, kui loete oma töökaaslastelt veidra välimusega e-kirju. Ja ärge klõpsake imeliku välimusega manuseid.

- Microsoft Teams on kindlasti väga kasulik tööriist, kuid see on ka altid paljudele küberrünnakutele.

Nagu te juba teate, pole Microsoft Teams mitte ainult üks populaarsemaid töörakendusi keskkondades, kuid see on ka üks enim sihitud rakendusi andmepüügi, pahavara ja küberrünnakute jaoks, üldse.

Näiteks 2022. üle 80% Microsoft Teamsidest kontod olid küberrünnakute sihtmärgiks. 2022. aastal häkiti edukalt 60% Microsoft 365 rentnikest, seega võib kindlalt öelda, et Microsofti tooted on haavatavad ja ohus.

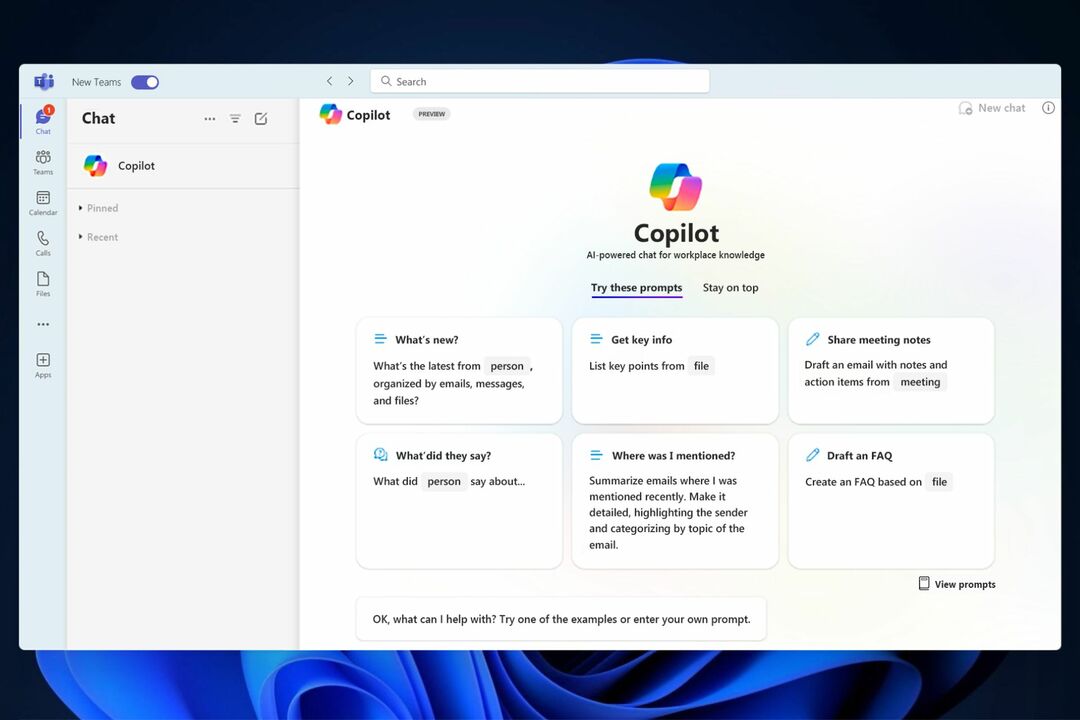

Siiski on Microsoft Teamsi kasutamisel viise, kuidas end andmepüügi ja muu pahavara eest kaitsta. Vaadates ette TeamsPhisheri tööriist on üks neist, kuna see väike tööriist on Phyton 3 programm, mis automatiseerib täielikult küberrünnaku ning on muutunud populaarseks häkkerite ja ohus osalejate seas.

Tööriist, millel on GihHubi leht juhuks, kui soovite teada, kuidas see toimib, on võimeline edastama andmepüügisõnumeid ja manuseid Microsoft Teams kasutajad, kes võimaldavad välist suhtlust.

Tavaliselt ei saa Teamsi kasutajad saata faile ega manuseid väljaspool oma organisatsiooni. TeamsPhisher võib aga ilmselt sellest reeglist mööda minna, kasutades Teamsi veebipäringuid.

Häkkerid vajavad Microsoft Businessi kontot (mitte isiklikku) koos kehtiva Teamsi ja Sharepointi litsentsiga.

Tööriista arendajate sõnul saate Microsoft Businessi konto hõlpsalt hankida:

See tähendab, et vajate AAD rentnikku ja vähemalt ühte vastava litsentsiga kasutajat. Avaldamise ajal on AAD litsentsikeskuses saadaval mõned tasuta proovilitsentsid, mis vastavad selle tööriista nõuetele.

Ja kui see on käes, on olemas juhend, kuidas kedagi tõhusalt häkkida.

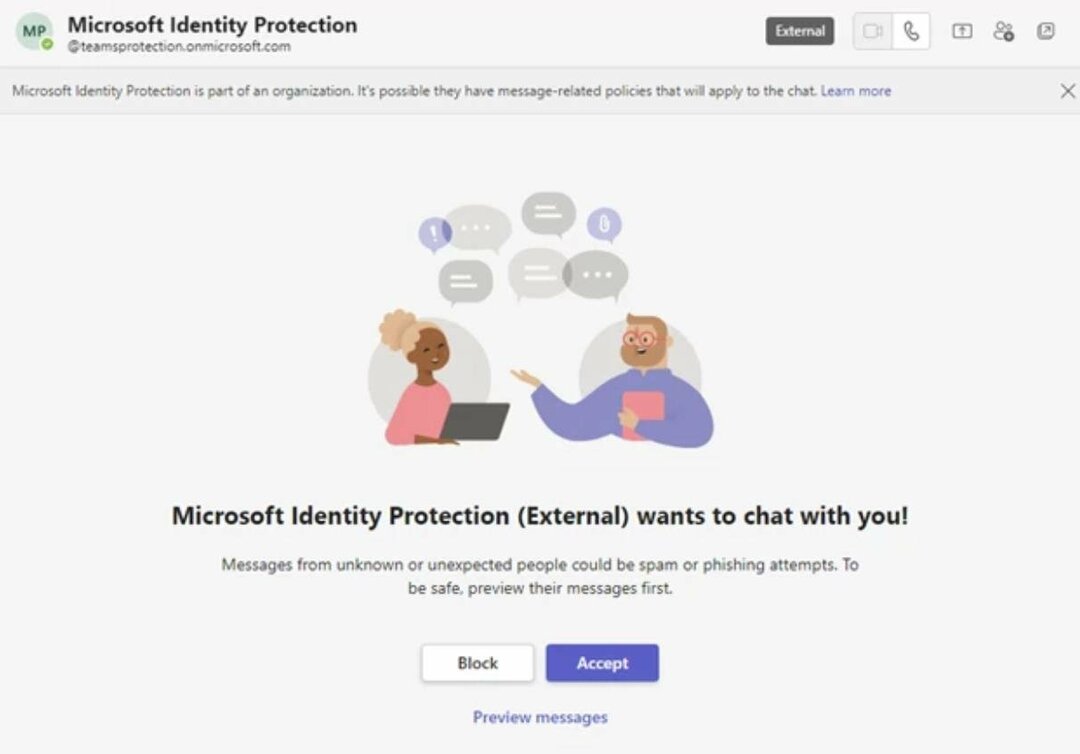

Teisest küljest näevad asjad aga palju formaalsemad, mis tekitab autoriteedi tunde, mida on vaja, et kasutajad saaksid tegelikult andmepüügilõksu sattuda.

Nii saate TeamsPhisheri tööriista abil tehtud andmepüügirünnaku ära tunda.

Tööriista kasutatakse ka keerukate ja veenvate meilide saatmiseks ärikasutajatele. Nendel meilidel on tavaliselt manus, millel saab klõpsata. Kui teete seda, on teie konto ohus.

Seega ei tohiks te vastata kellelegi, kes pole teie organisatsioonis. Esmalt vaadake nende sõnumite eelvaadet ja seejärel rääkige sellest oma IT-juhtide või turbejuhtidega.

Seejärel peaksite olema tähelepanelik, kui kahtlustate e-kirju, mis näivad olevat pärit teie töökaaslastelt. Pöörake tähelepanu igale veidra välimusega manusele, see on esimene märk, et midagi pole korras.

TeamsPhisher on Teamsi kontode häkkimisel muutunud üsna populaarseks andmepüügivahendiks ning paljud häkkerid on seda proovinud ja proovivad seda ka edaspidi.

Kuid vähemalt teate, kuidas neid rünnakuid ära tunda ja end vastavalt kaitsta.