Kogu teave, mida vajate nende jõhkrate rünnakute kohta

- Mandaadi täitmine on see, kui halb näitleja proovib kasutada kasutaja lekkinud sisselogimismandaate ühe võrgukonto jaoks teise konto jaoks.

- Nende jõhkrate jõurünnakute vältimiseks peate kasutama kõigi oma kontode jaoks unikaalseid paroole.

- 2FA (kahefaktoriline autentimine) ja mitmefaktoriline autentimine (MFA) on veel üks viis võrgurünnakute vältimiseks.

RoboForm salvestab teie andmete krüptitud versiooni oma kõrgelt turvatud serveritesse. Nad kasutavad AES-256, mis on seni tugevaim krüpteerimisalgoritm. Teave on dešifreerimata ja see dekrüpteeritakse ainult teie seadmetes, mitte kunagi serveris.

- Turvaline sisselogimine ühe peaparooli ja 2FA-ga

- Parooligeneraator ja andmete varundamine

- Vormide automaatse täitmise valik

Alustage paroolide sünkroonimist kõigis seadmetes.

Peamine erinevus paroolipihustamise ja mandaadi täitmise vahel on rünnaku läbiviimiseks vajalik nõue. Mõlemad on jõhkra jõu rünnakud, mida halvad tegijad kasutavad kasutajakontodele ebaseaduslikuks juurdepääsuks.

Kuigi see võib alguses tunduda hirmutav, sõltuvad need siiski teie vigadest. Selles paroolipihustuse ja mandaadi täitmise juhendis näitame, kuidas neid rünnakuid ja nendevahelisi erinevusi ära hoida.

Mis on paroolipihustus?

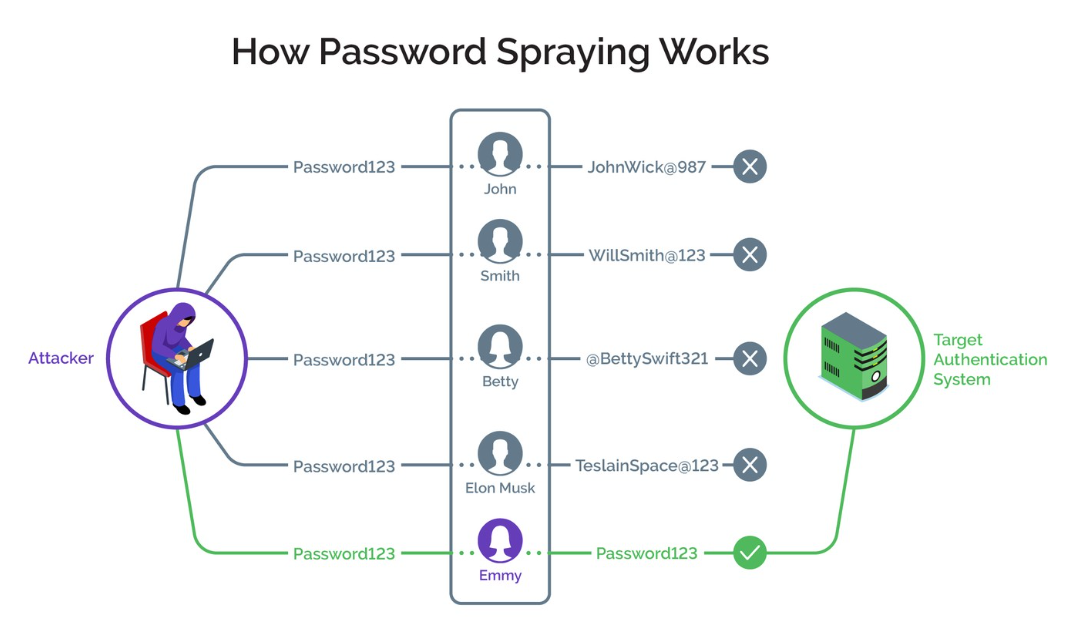

Paroolipihustus on jõhkra jõu rünnaku vorm, mille käigus kurjategija proovib erinevatel kehtivatel kasutajanimedel juhuslikult levinud parooli. See tähendab, et ründajal ei ole õigustatud teavet.

Selle asemel pritsivad nad mõned tavalised ja kergesti meeldejäävad paroolid, mida tavakasutaja kasutab paljudele kehtivatele kasutajanimedele. Mõned neist nõrkadest paroolidest hõlmavad parooli, 123456, 123abc ja 111111 jne.

Nad kordavad seda protseduuri erinevate levinud paroolidega, kuni lõpuks rikuvad ühte kontodest.

Mis on volikirjade täitmine?

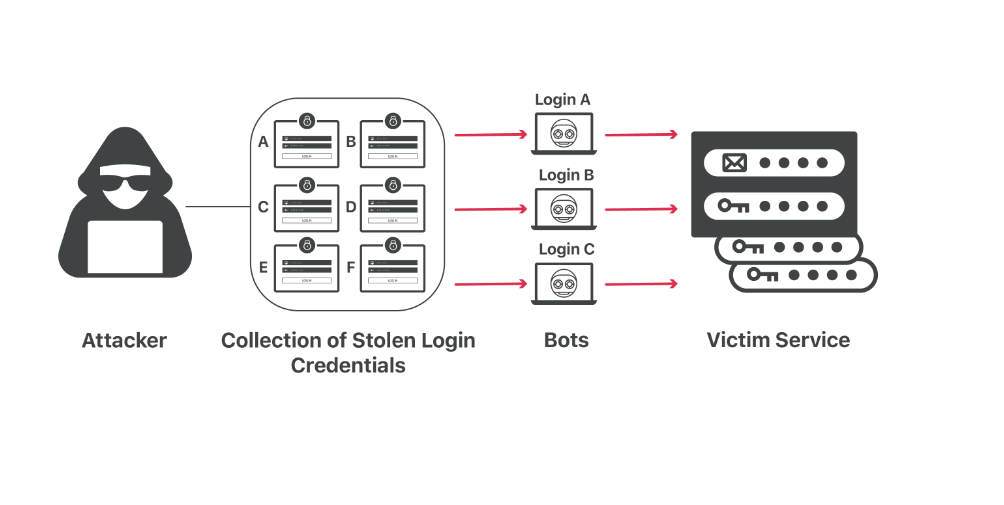

Erinevalt paroolipihustamisest saab ründaja mandaatide täitmisel juurdepääsu kasutaja konto sisselogimismandaatidele. Tavaliselt juhtub see veebilekete kaudu; võib-olla on teie kontot sisaldava veebisaidi andmebaas rikutud.

Ühe konto parooliga püüab halb näitleja pääseda ligi teistele sama kasutaja kontodele. Kui parool seda ei tee, proovib häkker sama parooli erinevaid variante.

Näiteks võib häkker saada juurdepääsu kasutaja Facebooki kasutajanimele, e-posti aadressile ja paroolile. Seejärel proovib ta parooliga siseneda inimese Twitteri või Gmaili kontole. Kui see ei tööta, kasutavad nad selle asemel parooli variatsiooni.

Mis vahe on parooli pritsimisel ja mandaadi täitmisel?

1. Rünnaku eesmärk

Nende kahte tüüpi rünnakute peamine eesmärk on saada ebaseaduslik juurdepääs kasutajate kontodele. Mandaatide täitmiseks on aga eesmärk kasutada ühe konto jaoks lekkinud kasutaja mandaati, et pääseda juurde mitmele samale kasutajale kuuluvale kontole.

Paroolide pihustamine seevastu nõuab, et halval tegutsejal oleks nimekiri tavalistest paroolidest, mida pritsitakse erinevatele kehtivatele kasutajanimedele.

- Statistika, mida peaksite teadma küberrünnakute kohta 2023. aastal

- Uusim viirusetõrjestatistika 8 kõige tulusama faktiga

2. Nõue

Eksperdi nõuanne:

SPONSEERITUD

Mõnda arvutiprobleemi on raske lahendada, eriti kui tegemist on puuduvate või rikutud Windowsi süsteemifailide ja hoidlatega.

Kasutage kindlasti spetsiaalset tööriista, nt Fortect, mis skannib ja asendab teie katkised failid oma hoidlast värskete versioonidega.

Mandaadi täitmise rünnaku nõue on lekkinud veebipõhine mandaadibaas, millega töötada. Tavaliselt saavad nad selle veebilekete kaudu või organisatsiooni andmebaasi häkkides.

Kuigi parooli pihustamine ei nõua lekkinud andmeid. Lihtsalt juhuslik nimekiri kehtivatest kasutajanimedest, milleks on tavaliselt e-posti aadress ja sageli kasutatavad lihtsad paroolid.

3. Töörežiim

Kuigi mandaate saab täita käsitsi, kasutavad häkkerid robotvõrke. Nad edastavad saadaolevad andmed robotitele, mis hakkavad teistele kontodele juurdepääsu saamiseks tegema erinevaid variatsioone.

See ründevorm töötab, kuna enamik Interneti-kasutajaid ei hoia unikaalsed paroolid erinevatele kontodele. Selle asemel kasutavad nad ikka ja jälle sama parooli või selle variatsiooni.

Ründajad kasutavad paroolide pihustamiseks ka botnette. Botid töötavad kehtivate kasutajanimedega ja sobitavad neid tavaliselt kasutatavate paroolidega, kuni saavad konto jaoks kehtiva mandaadi.

Selline ründevorm on mõnikord edukas, kuna keskmisel Interneti-kasutajal on kümneid kontosid, mis nõuavad paroole. Seega eelistab enamik inimesi kasutada neid nõrku ja nn kergesti meeldejäävaid paroole. Nii on häkkeritel lihtne oma kontodele juurde pääseda.

Kuidas vältida mandaatide täitmist ja paroolide pritsimist?

Allpool on toodud mõned asjad, mida organisatsioon ja üksikisik saavad nende jõhkrate rünnakute ärahoidmiseks teha.

- Kasutage unikaalseid paroole – Kuigi on ahvatlev lihtsalt kasutada tavaliselt kasutatavaid paroole, lõpeb see tavaliselt halvasti. Kasutage erinevate kontode jaoks alati tugevat ja ainulaadset parooli. Kui olete mures, et peate neid kõiki meeles pidama, võite kasutada a usaldusväärne paroolihaldur selle asemel.

- Keeldu sageli kasutatavatest paroolidest – Internetiportaalidega organisatsioonina peavad teil olema parooli loomise poliitikad, mis lükkavad tagasi nõrgad ja sageli kasutatavad paroolid. Selle abil saate kiiresti märgata paroolipihustusrünnakut, enne kui see teoks saab.

- Kasutage mitmefaktorilist autentimist (MFA) – Portaali ja kontode turvalisuse tugevdamiseks peate vähendama paroolide tähtsust. Üks tõhus viis selleks on kahefaktorilise (2FA) või mitmefaktorilise autentimise rakendamine. Sellega peavad kasutajad andma lisateavet, omama juurdepääsu oma seadmetele või kasutama lisaks paroolidele ka biomeetrilist kinnitust.

- Kontrollige sageli andmebaasi rikkumisi – Mõnikord kontrollivad mõned organisatsioonid oma andmebaasi, eriti jagatud organisatsioone, millel on teadaolevate lekkinud mandaatide andmebaas. Selle abil saate teada rikutud kontodest ja kiiresti nende vastu meetmeid võtta.

- Piirata sisselogimiskatseid – Teine tõhus viis mandaatide täitmist ja paroolide pritsimist vältida on korraga sisselogimiskatsete arvu piiramine. Samuti saate robotite piiramiseks sisselogimisprotsessi sisse viia CAPTCHA ja muud elavuse tuvastamise vahendid.

Oleme jõudnud selle mandaadi täitmise ja parooli pihustamise juhendi lõpuni. Selles sisalduva teabe abil on teil nüüd kõik vajalik nende rünnakuvormide ja nende ärahoidmise kohta.

Kui vajate nimekirja võrguühenduseta paroolihaldurid oma mandaatide kaitsmiseks vaadake meie üksikasjalikku juhendit saadaolevate parimate valikute kohta.

Jagage julgelt meiega allolevates kommentaarides oma kogemusi nende jõhkra jõu rünnakutega.

Kas teil on endiselt probleeme?

SPONSEERITUD

Kui ülaltoodud soovitused ei ole teie probleemi lahendanud, võib teie arvutis esineda tõsisemaid Windowsi probleeme. Soovitame valida kõik-ühes lahenduse nagu Fortect probleemide tõhusaks lahendamiseks. Pärast installimist klõpsake lihtsalt nuppu Vaata ja paranda nuppu ja seejärel vajutage Alusta remonti.

![[Lahendatud] Seda saiti võidakse häkkida](/f/8748aa75844a6350ff3cee9b89c63ee8.jpg?width=300&height=460)

![VPN-i ühendamine ZoneAlarmi tulemüüriga [Kiire juhend]](/f/6a46d42161a1364ded4f9ed5fafcda64.jpg?width=300&height=460)