Microsoft andis hiljuti välja turvanõuande (ADV180028) hoiatus kasutajaid krüptitud pooljuhtkettade (SSD) kasutajatele Bitlocker krüptimissüsteemid.

See julgeolekunõu tuli pärast seda, kui kaks Madalmaade turvauurijat Carlo Meijer ja Bernard van Gastel avaldasid dokumendi kavandi, milles kirjeldasid nende avastatud nõrku kohti. Siin on abstraktne probleemi kokkuvõtte:

Oleme analüüsinud mitmete SSD-de riistvara täieliku ketta krüptimist, muutes nende püsivara vastupidiseks. Teoreetiliselt on riistvarakrüptimise pakutavad turbegarantiid tarkvara rakendustega sarnased või paremad. Tegelikkuses leidsime, et paljudel riistvararakendustel on kriitilised turvanõrkused, paljude mudelite puhul on andmete täielik taastamine võimalik saladusest teadmata.

Kui olete paberit näinud, võite lugeda kõigi erinevate haavatavuste kohta. Keskendun kahele peamisele.

SSD riistvara krüptimise turvalisus

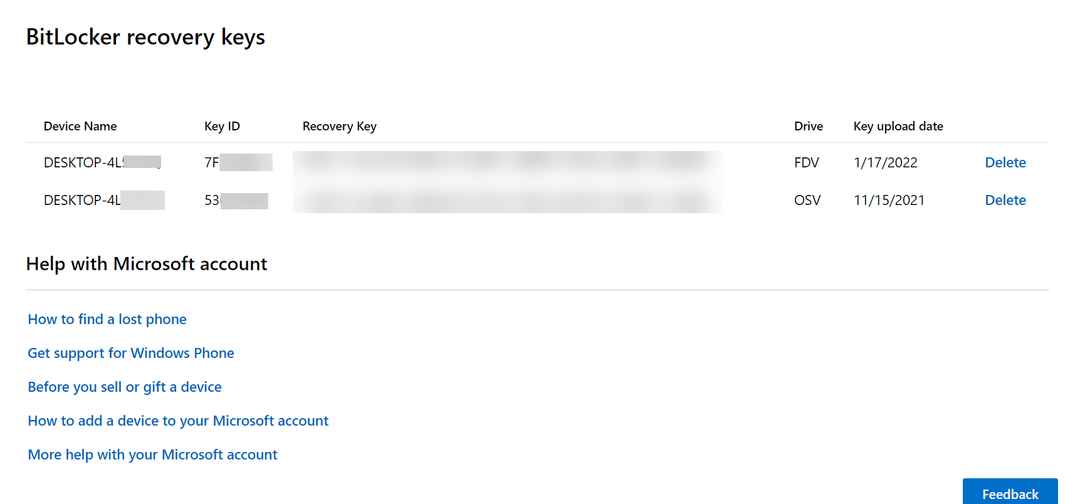

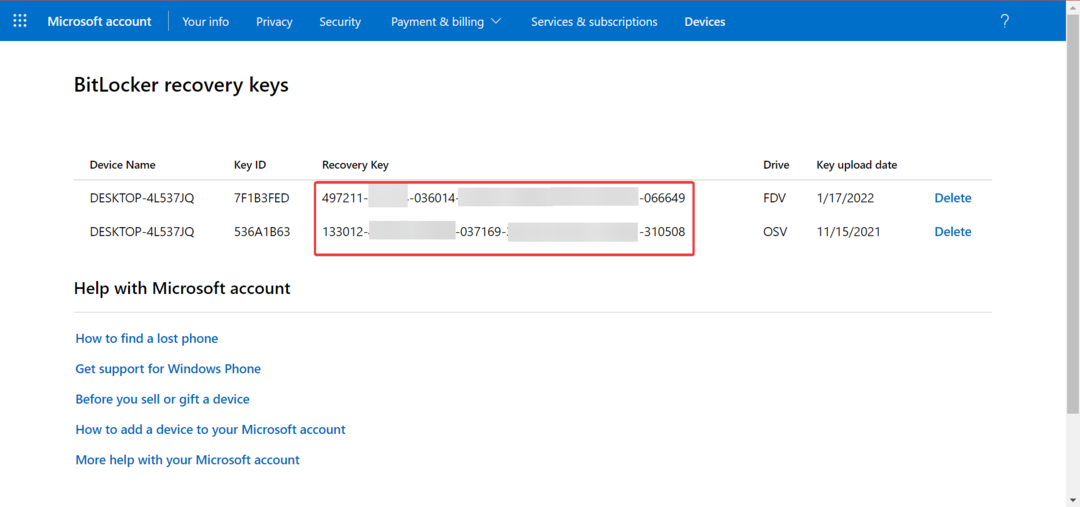

Microsoft teadis, et SSD-ketastega oli probleem. Nii et isekrüpteeritud SSD-de korral lubaks Bitlocker krüpteerimine

mida SSD-d kasutavad ülevõtmiseks. Kahjuks ei lahendanud see Microsofti jaoks probleemi. Veel Meijerilt ja van Gastelilt:BitLocker, Microsoft Windowsi sisseehitatud krüptimistarkvara, tugineb ainult riistvara täieliku ketta krüptimisele, kui SSD reklaamib selle toetamist. Seega on nende draivide puhul ohustatud ka BitLockeri kaitstud andmed.

Haavatavus tähendab, et iga ründaja, kes saab lugeda SED-de kasutusjuhendit, pääseb juurde põhiparool. Juurdepääsu korral põhiparoolile saavad ründajad kasutaja loodud paroolist mööda minna ja andmetele juurde pääseda.

- SEOTUD: 4 parimat krüpteeritud failide jagamise tarkvara Windows 10 jaoks

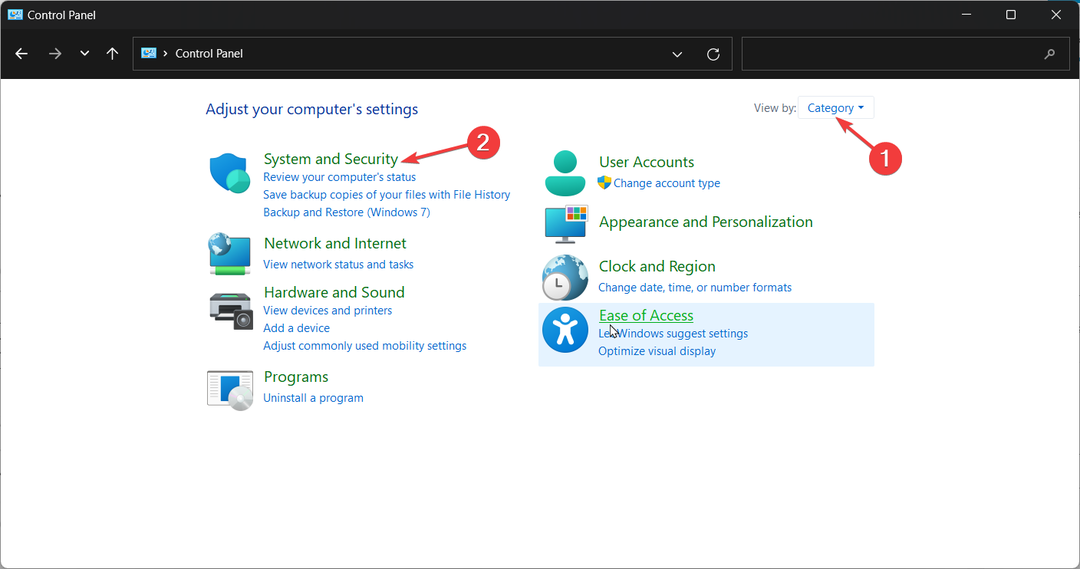

Parandage parooli haavatavused

Tegelikkuses näib seda haavatavust olevat üsna lihtne parandada. Esiteks saab kasutaja seada oma põhiparooli, asendades SED-i tarnija loodud parooli. See kasutaja loodud parool ei oleks siis ründajale juurdepääsetav.

Teine võimalus näib olevat põhiparooli võime seadmine „maksimaalseks“, keelates seeläbi põhiparooli.

Muidugi tuleneb turvanõuanded eeldusest, et tavakasutaja usub, et SED oleks ründajate eest kaitstud, miks peaks keegi siis kumbagi neist tegema.

Kasutaja paroolid ja plaatide krüptimisvõtmed

Teine haavatavus on see, et kasutaja parooli ja parooli krüptimiseks kasutatava ketta krüptovõtme (DEK) vahel puudub krüptograafiline sidumine.

Teisisõnu võiks keegi vaadata SED-kiibist DEK-i väärtuste leidmiseks ja seejärel kasutada neid väärtusi kohalike andmete varastamiseks. Sellisel juhul ei vaja ründaja andmetele juurdepääsu saamiseks kasutaja parooli.

On ka teisi haavatavusi, kuid järgides peaaegu kõigi teiste juhiseid, annan teile lihtsalt lingi mustand paberja saate nende kõigi kohta lugeda.

- SEOTUD: 6 suurimat SSD-kõvaketast, mida osta 2018. aastal

Kõiki SSD-sid ei pruugi see mõjutada

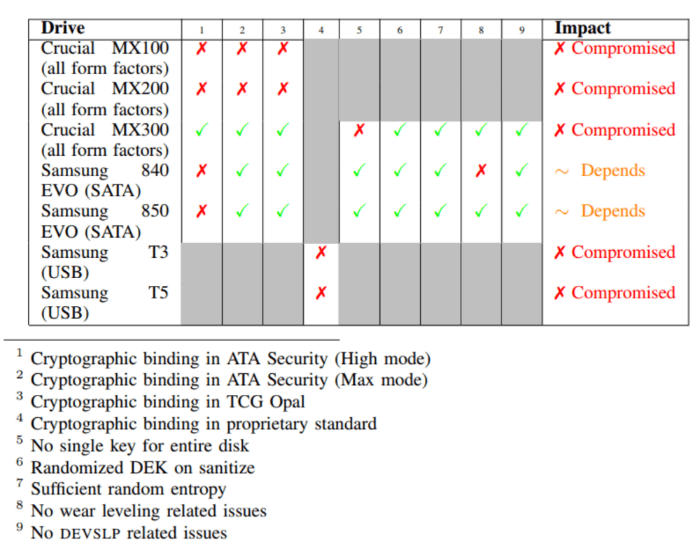

Tahaksin siiski välja tuua kaks asja. Esiteks testisid Meijer ja van Gastel ainult murdosa kõigist SSD-ketastest. Uurige oma SSD-d ja uurige, kas sellel võib olla probleeme. Siin on SSD-d, mida kaks teadlast testisid:

Ründajad vajavad kohalikku juurdepääsu

Pange tähele ka seda, et see vajab kohalikku juurdepääsu SSD-le, kuna ründajad peavad pääsema püsivara juurde ja sellega manipuleerima. See tähendab, et teie SSD ja sellel olevad andmed on teoreetiliselt ohutud.

Seda öeldes ei taha ma öelda, et sellesse olukorda tuleks kergekäeliselt suhtuda. Jätan viimase sõna Meijerile ja van Gastelile,

See [aruanne] seab kahtluse alla seisukoha, et riistvara krüptimine on eelistatud tarkvara krüptimise asemel. Järeldame, et ei tohiks tugineda ainult SSD-de pakutavale riistvarakrüptimisele.

Tark sõnad tõepoolest.

Kas olete avastanud noteerimata SSD, millel on sama turvaprobleem? Andke meile sellest teada allpool toodud kommentaarides.

SEOTUD POSTITUSED:

- 5 kõrgeima avastamismääraga viirusetõrje varjatud pahavarale

- Otsast lõpuni krüptimine on nüüd Outlook.com kasutajatele saadaval

- 5+ parim krüptokauplemise turvatarkvara teie rahakoti kindlustamiseks