Vaadake mõnda parimat tava oma Active Directory kaitsmiseks

- Lunavararünnakud organisatsiooni Active Directory vastu annavad vabatee kõigile ettevõtte ressurssidele.

- Administraatoritel peaks selliste olukordade lahendamiseks olema korralik lunavara tuvastamise ja ennetamise plaan.

- Siin oleme näidanud mõningaid parimaid viise, mida saate järgida oma Active Directory kaitsmiseks lunavararünnakute eest.

- Turvalisus kaug- ja kohaliku juurdepääsu jaoks 2FA-ga

- Aruanded kasutajate paroolide iseteenindustegevuse kohta

- Kohesed parooli lähtestamise hoiatused kasutajatele

- Juurdepääs parooli lähtestamise/konto avamise portaalile kasutajate mobiilseadmetest

Hankige nüüd oma ettevõtte jaoks parim paroolihaldustööriist.

Lunavararünnakud sagenevad iga päevaga, kuna maailm on nihkunud internetti. See seab organisatsioonid suure stressi alla, kuna kõik nende jaoks oluline on saadaval võrgus, kuhu pääseb hõlpsasti juurde, kui vajalikke meetmeid ei rakendata.

Selles juhendis näitame teile, kuidas kaitsta Active Directoryt lunavara rünnakute eest. See juhend aitab teil rakendada meetmeid ja kaitsta teie reklaami sagenevate lunavararünnakute eest. Active Directory kaitsmine on oluline, kuna sissetungija võib võtta võrgu omandiõigused ja saada kätte kõik olulise.

Miks lunavararünnakud Active Directory vastu sagenevad?

Lihtsamalt öeldes on juurdepääs Active Directoryle igaühele värav kõigele võrgus. See hõlmab olulisi faile, rakendusi ja teenuseid.

Samuti võib see võimaldada kasutajal hallata võrku, hallata rühmi, autentida õigusi, lubada või keelata õigusi ja kaitsta kasutajaid kogu domeenivõrgus.

Küberkurjategijad mõistavad Active Directory tähtsust mõne ülalnimetatud põhjuse tõttu, rünnates seega Active Directoryt.

Kas Active Directory on lunavara poolt krüpteeritud?

Ei. Ransomware ei krüpteeri Active Directoryt. Siiski kasutab see seda lüüsina ühendatud hostide ja domeenidega ühendatud süsteemide krüptimiseks. Võite ette kujutada kahju, kui organisatsioonile juhtub lunavararünnak.

Nende peamine eesmärk on saada administraatori juurdepääs kõigele domeenikontrolleris. Neile kuulub võrk ja nad pääsevad juurde kõikidele selle rakendustele ja teenustele. Kui vajalikke ettevaatusabinõusid või tööriistu ei kasutata, muutub lunavararünnakust taastumine üsna keeruliseks.

Kuidas saan Active Directoryt lunavara eest kaitsta?

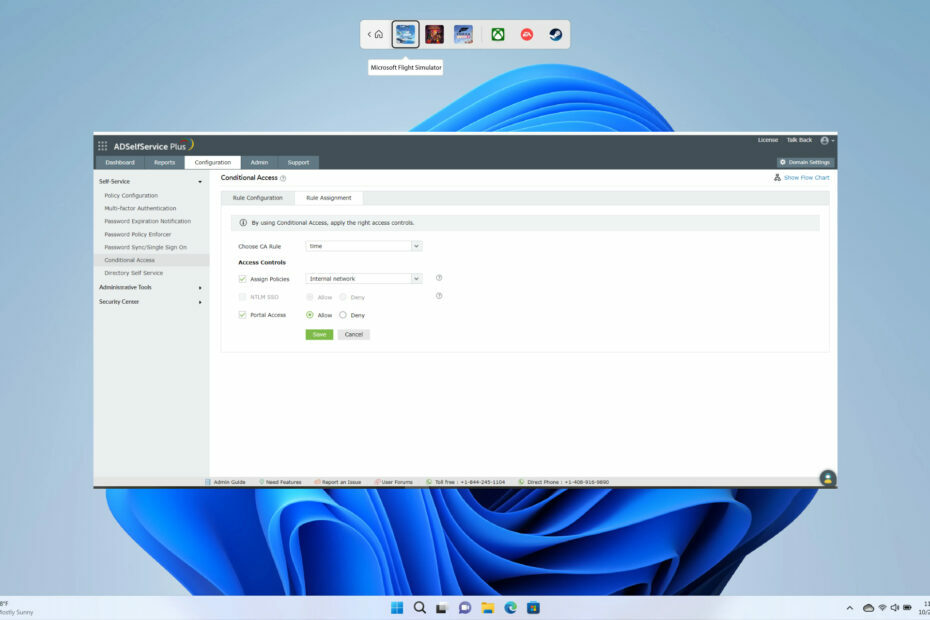

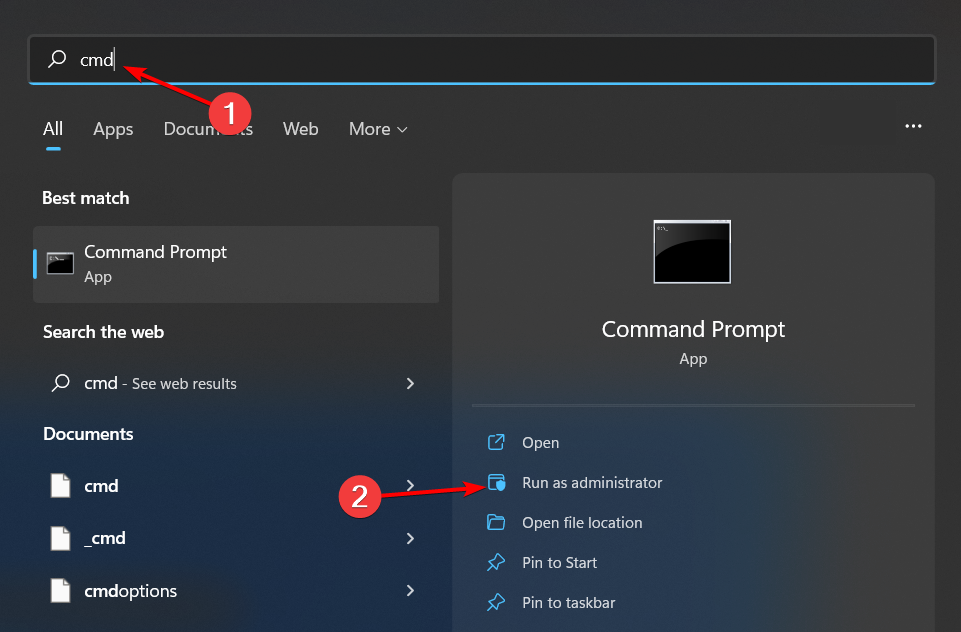

- Laadige alla ja installige ManageEngine ADSelfService Plus.

- Käivitage tööriist.

- Klõpsake nuppu Seadistamine vahekaart ülaosas.

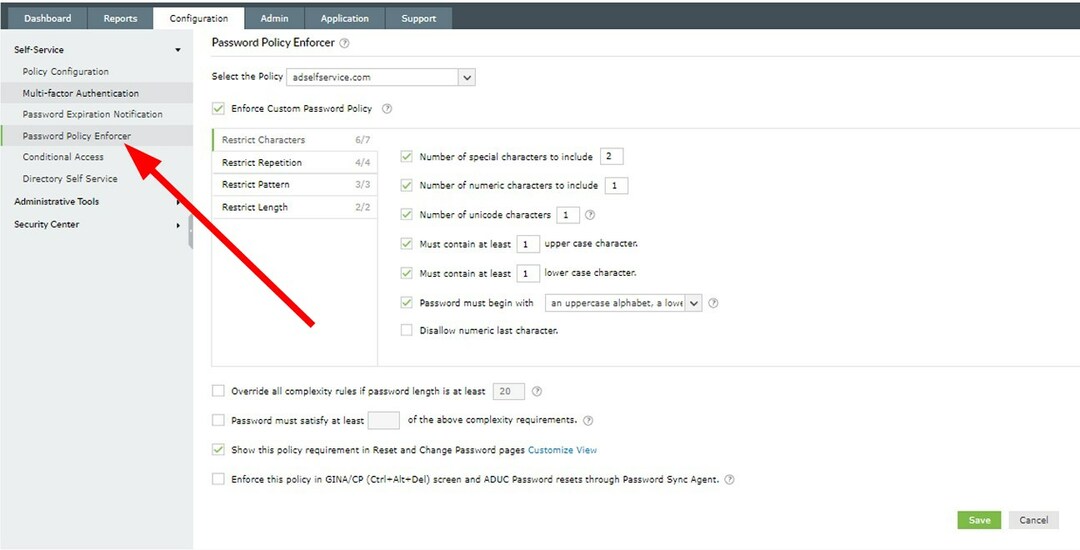

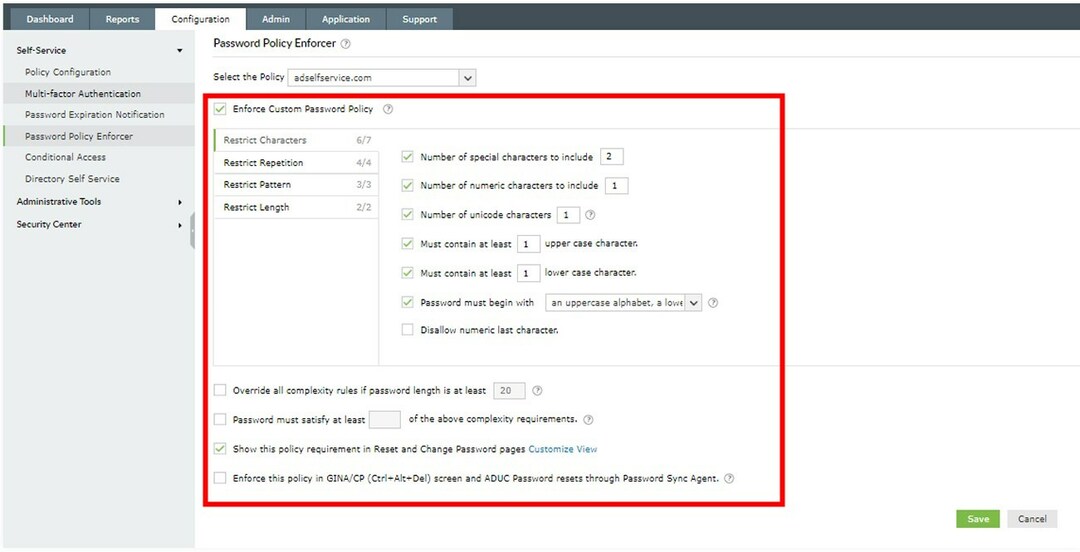

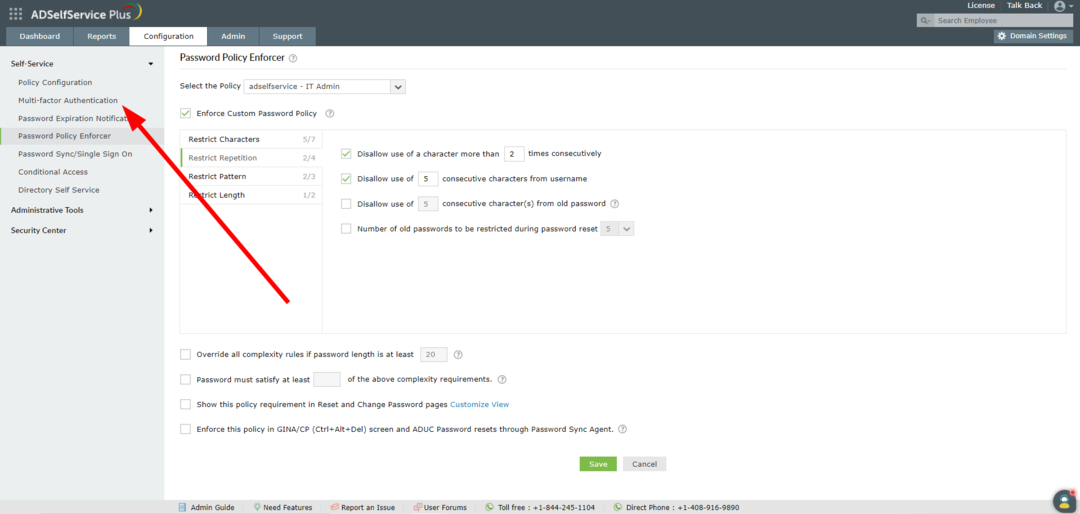

- Valige Paroolipoliitika jõustaja vasakult paanilt.

- Valige parim ja a keeruline paroolipoliitika Active Directory jaoks.

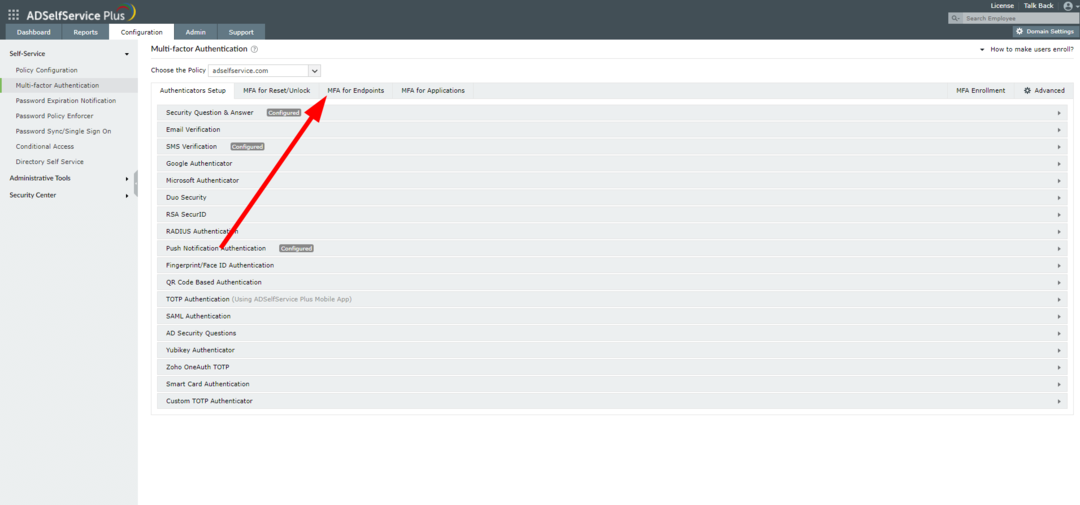

- Klõpsake nuppu Mitmefaktoriline autentimine suvand vasakul paanil.

- Siin saate seadistada mitmefaktoriline autentimine või MFA reklaami jaoks kolmanda osapoole tööriista (nt Google Authenticator või Microsoft Authenticator) abil ja rakendage muid eeskirju.

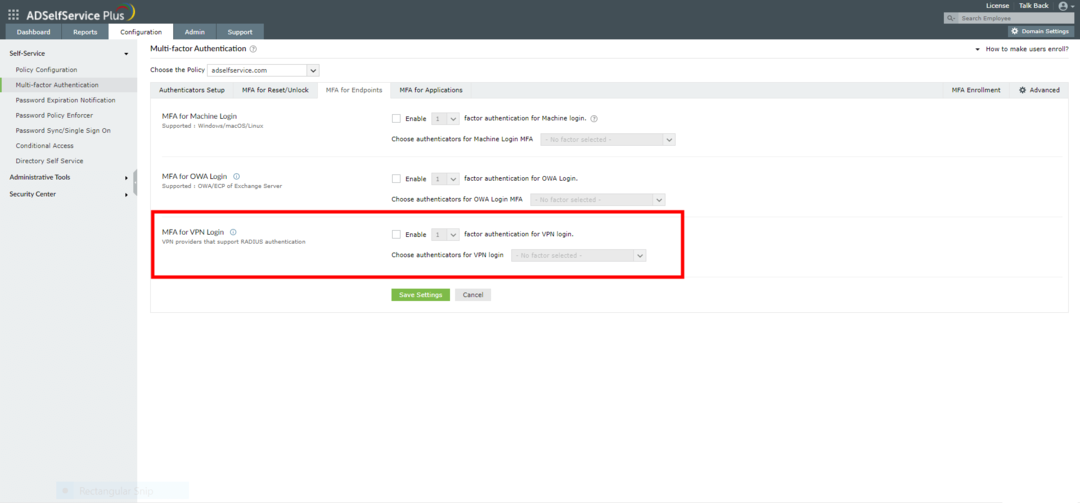

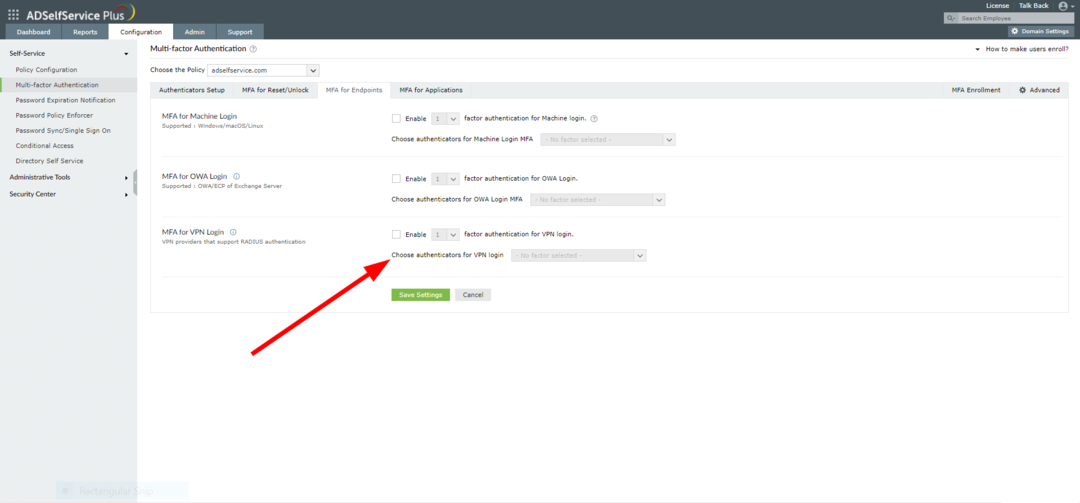

- Klõpsake nuppu MFA lõpp-punktid sakk.

- Sest MFA VPN-i sisselogimiseks, valige Luba.

- Alates Valige VPN-i sisselogimiseks autentimine rippmenüüst, valige sobiv valik.

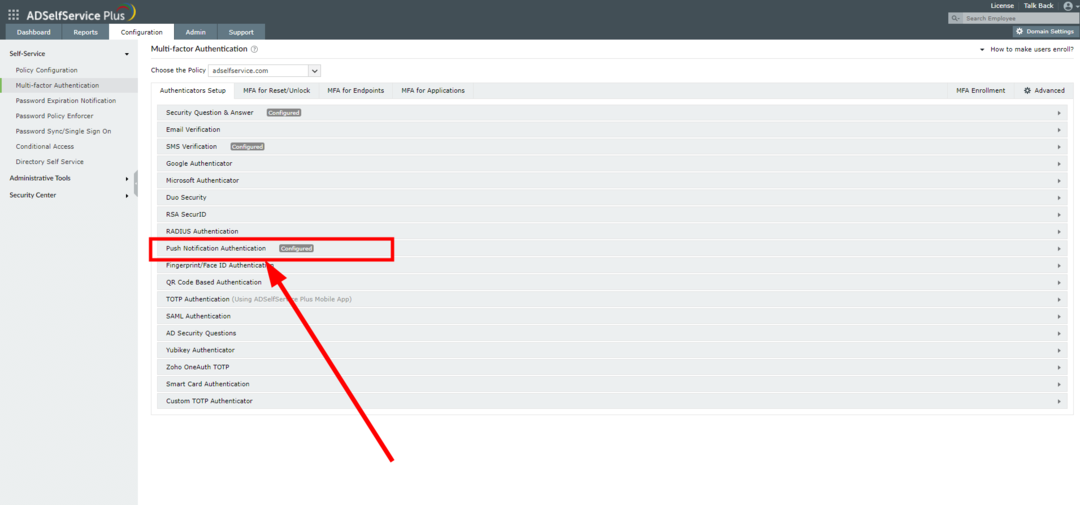

- Mine lehele Autentijate seadistamine sakk.

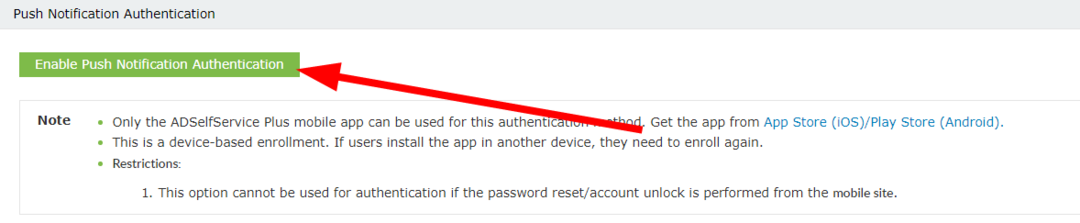

- Kliki Tõukemärguannete autentimine.

- Kliki Lülitage tõukemärguannete autentimine sisse nuppu.

Need on mõned parimad meetmed, mida saate võtta Active Directory kaitsmiseks lunavararünnakute eest. Kuid on olemas spetsiaalne tööriist, mida nimetatakse ManageEngine ADSelf Service Plus mis aitab teil teha kõike ülalnimetatud ja palju muud, et tugevdada teie AD turvalisust.

See annab teile mitmefaktorilise autentimise erinevate OS-ide, pilverakenduste ja VPN-ide jaoks ning pakub tingimuslikkust juurdepääs, iseteeninduse parooli lähtestamine, parooli aegumise teatised, paroolipoliitika jõustaja ja palju muud rohkem.

ManageEngine AdSelfService Plus

Hästi pakitud ja iseteeninduslik paroolihaldustööriist.

2. Rakendage tugevaid kohandatud paroolipoliitikaid

Peaksite veenduma, et kehtivad tugevad paroolipoliitikad. See hõlmab pikkade ja keerukate paroolide määramist, sõnaraamatu sõnade paroolideks mitte lubamist ja juba ohustatud paroolide vältimist.

Paroolid peaksid koosnema märkide, teksti ja numbrite kombinatsioonist. Samuti peaksite rakendama paroolipoliitikaid, näiteks kasutama vähemalt ühte suurtähte jne.

3. Kasutage mitmefaktorilist autentimist

Eksperdi nõuanne:

SPONSEERITUD

Mõnda arvutiprobleemi on raske lahendada, eriti kui tegemist on rikutud hoidlate või puuduvate Windowsi failidega. Kui teil on probleeme vea parandamisega, võib teie süsteem olla osaliselt katki.

Soovitame installida Restoro – tööriista, mis skannib teie masina ja tuvastab vea.

Kliki siia allalaadimiseks ja parandamise alustamiseks.

Tänapäeval on kahefaktoriline autentimine (2FA) või mitmefaktoriline autentimine hädavajalik. See lisab Active Directory juurdepääsuprotsessile täiendava turvakihi.

Saate kasutada ühekordse sisselogimise tööriista, mis annab teile võrgu kasutajatele parema juurdepääsu, ilma et peaksite muretsema mitme parooli määramise pärast. See võimaldab teil määrata ka mitmefaktorilise autentimise ja rakendada muid turvameetmeid.

Kui te ei tea, millist ühekordse sisselogimise tööriista kasutada, ärge muretsege. Kuna meil on spetsiaalne juhend, mis annab teile a nimekiri 5 parimast SSO tööriistast mida saate oma organisatsiooni jaoks kasutada.

- 6 võimalust Office'i värskenduse tõrke 30015-26 parandamiseks

- Tehke PowerPointis pildi taust läbipaistvaks [2 võimalust]

- Viga 0x0000142: kuidas seda viie lihtsa sammuga parandada

- Kuidas proovida Microsoft Edge'i tööruumi funktsiooni

4. Pakkuge juurdepääsu ainult VPN-i kaudu MFA-ga

Üks parimaid viise Active Directory kaitsmiseks lunavararünnakute eest on suunata AD-juurdepääs VPN-i kaudu. Ja määrake ka VPN MFA-ga (mitmefaktoriline autentimine).

5. Vähendage privilegeeritud kontode arvu

Privilegeeritud kontod on need, millel on juurdepääs võrgus kõige rohkematele teenustele ja rakendustele. Lunavararünnakud õnnestuvad ja levivad rohkem, kui sellised privilegeeritud kontod satuvad ohtu.

Selle probleemi vältimiseks peaksid võrguadministraatorid regulaarselt kasutajakontosid auditeerima ja vähendama privilegeeritud kontode arvu Active Directory'is.

6. Kontrollige kõiki Active Directory kontosid

Active Directory parima seisundi säilitamiseks peaksite tagama, et kõiki konto tegevusi, õigusi ja õigusi jälgitakse regulaarselt. Peaksite kustutama administraatorikontod, mida enam ei vajata.

7. Looge lunavararünnakute kohta hoiatusi või märguandeid

Seadistage hoiatused või märguanded juhuks, kui võrk tuvastab volitamata juurdepääsu või lunavararünnakud. Administraatorid saavad määrata e-posti teel hoiatuse, et nad saaksid rünnaku kohe alguses tuvastada ja neutraliseerida.

See on meie käest selles juhendis. Meil on juhend, mis juhendab teid kontrollimise kohta NTFS-i õigused kahe meetodi kaudu.

Võite vaadata ka meie juhendit, kuidas leida Active Directory kontode lukustamise allikas. Meil on ka juhend selle kohta, mis on ja kuidas saate määrata domeeni paroolipoliitika.

Andke meile julgelt teada oma mõtted selle kohta, milliseid muid meetmeid tuleks võtta Active Directory kaitsmiseks lunavara eest.

Kas teil on endiselt probleeme? Parandage need selle tööriistaga:

SPONSEERITUD

Kui ülaltoodud nõuanded ei ole teie probleemi lahendanud, võib teie arvutis esineda sügavamaid Windowsi probleeme. Me soovitame laadige alla see arvutiparandustööriist (hinnatud saidil TrustPilot.com suurepäraseks), et neid hõlpsalt lahendada. Pärast installimist klõpsake lihtsalt nuppu Alusta skannimist nuppu ja seejärel vajutada Parandage kõik.

![Sündmuse ID 4660: objekt kustutati [Paranda]](/f/2d08fe581c948b3716f1f24642958925.png?width=300&height=460)