Kas teadsite, et SentinelLabsil oli avastatud Microsoft Azure'i asjade Interneti jaoks mõeldud Defenderis oli eelmisel aastal üsna palju turvavigu?

Tõepoolest, ja pealegi hinnati mõnda neist haavatavustest tõsiduse ja turvalisuse mõju osas kriitiliseks.

Redmondis asuv tehnoloogiahiiglane andis kõigi vigade jaoks välja paigad, kuid Azure Defender for IoT kasutajad peavad viivitamatult tegutsema.

Ühtegi tõendit looduses tegutsemise kohta pole veel leitud

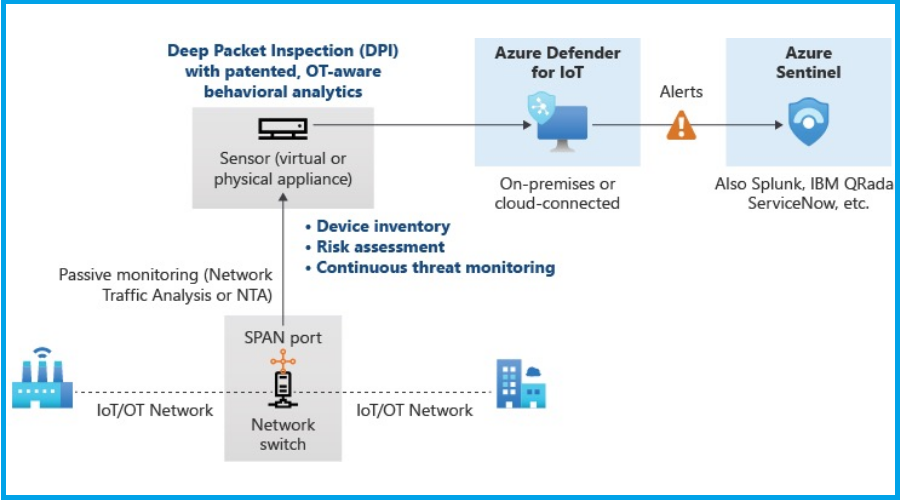

Ülalnimetatud vead, mille SentinelLabsi turvateadlased avastasid, võivad võimaldada ründajatel kaugjuhtimisega kahjustada seadmeid, mida kaitseb Microsoft Azure Defender for IoT.

Nendel haavatavustel põhinevad ärakasutamised kasutavad ära Azure'i paroolitaastemehhanismi teatud nõrkusi.

SentinelLabsi turbeeksperdid väidavad ka, et ta teatas ennetavalt Microsoftile turbehaavatavustest 2021. aasta juunis.

Turvaauke jälgitakse kui CVE-2021-42310, CVE-2021-42312, CVE-2021-37222, CVE-2021-42313 ja CVE-2021-42311 ning need on märgitud kui kriitilised, mõnel CVSS-skooriga 10.0.

Nagu öeldud, ei ole meeskond veel avastanud tõendeid metsiku väärkohtlemise kohta, kui otsiksite kogu kaose keskel hõbevoodrit.

Hoolimata sellest, et Microsoft Azure Defender for IoT on üle kaheksa kuu vanad, pole vigadel põhinevaid rünnakuid registreeritud.

Samuti on oluline meeles pidada tõsiasja, et need SentinelLabsi leitud haavatavused mõjutavad nii pilve- kui ka kohapealseid kliente.

Ja kuigi puuduvad tõendid looduses toimuvate rünnakute kohta, võib edukas rünnak viia võrgu täieliku kahjustamiseni.

Miks sa küsid? Noh, peamiselt seetõttu, et Azure Defender for IoT on konfigureeritud nii, et võrguliikluses oleks TAP (terminali pääsupunkt).

On ütlematagi selge, et kui ründajatel on piiramatu juurdepääs, saavad nad sooritada mis tahes rünnaku või varastada tundlikku teavet.

Mida arvate kogu sellest olukorrast? Jagage oma mõtteid meiega allpool olevas kommentaaride jaotises.

![Windows 10/7 desinstalliprogramm ei tööta [100% FIX]](/f/004392c020783a732ff25060516e8630.jpg?width=300&height=460)

![4 parimat HP esmaklassilist ärisülearvuti pakkumist [2021 juhend]](/f/0e0fd836da60afde67fac3310ef0af7e.jpg?width=300&height=460)