- Kas arvasite, et olete kaitstud ja teil pole enam küberohte, millega arvestada?

- Tegelikult pole midagi tõest kaugemal, kuna kohtute Krakeniga.

- See ohtlik botnet saab nüüd kergesti bläbima kõik Windows Defenderi skannimised.

- See võib laadige alla ja käivitage kasulikke koormusi, käivitage shellikäske, tehke ekraanipilte.

Nagu enamik teist võib-olla juba teavad, tegi Redmondis asuv tehnoloogiaettevõte hiljuti olulise uuenduse Window Defender Exclusions lubade loendisse.

Nüüd ei ole Microsofti ellu viidud muudatuse tõttu enam välistatud kaustu ja faile ilma administraatoriõigusteta võimalik vaadata.

Nagu võite ette kujutada, on see märkimisväärne muudatus, kuna küberkurjategijad kasutavad seda teavet sageli sellistes välistatud kataloogides pahatahtlike koormuste edastamiseks, et Defenderi skannimistest mööda minna.

Kuid isegi nii on ohutus suhteline mõiste ja kui me arvame, et oleme kaitstud, on alati salakavalad kolmandad osapooled, kes on valmis meie turvalisust rikkuma.

Hoiduge uue Krakeni botneti eest

Isegi kõigi Microsofti võetud ohutusmeetmetega tekkis uus botnet nimega Kraken, mille hiljuti avastas ZeroFox, nakatab endiselt teie arvutit.

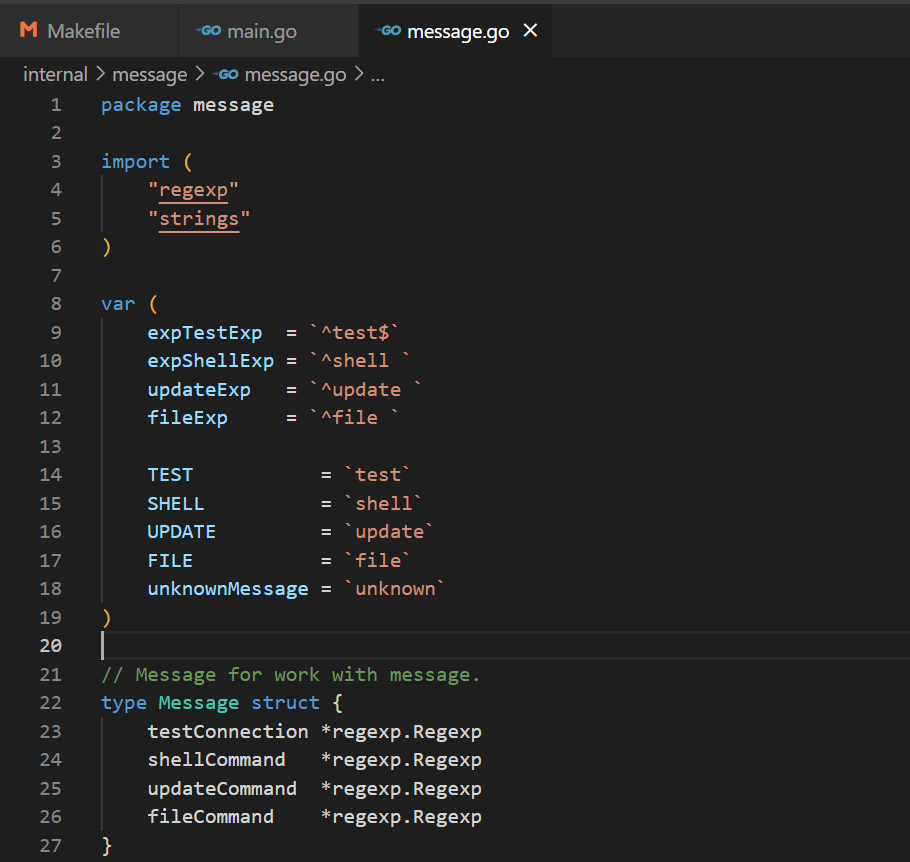

Kraken lisab end välistamisena, selle asemel, et otsida kasuliku koormuse kohaletoimetamiseks välistatud kohti, mis on suhteliselt lihtne ja tõhus viis Windows Defenderi skannimisest mööda minna.

Meeskond komistas selle ohtliku botneti otsa 2021. aasta oktoobris, kui keegi ei teadnud selle olemasolust ega kahjust, mida see võib teha.

Kuigi Kraken on veel aktiivses arenduses, on sellel juba võimalus alla laadida ja käivitada sekundaarseid kasulikke koormusi, käivitada shellikäske ja teha ohvri süsteemist ekraanipilte.

Praegu kasutab see levitamiseks SmokeLoade'i, hankides kiiresti sadu roboteid iga kord, kui kasutusele võetakse uus käsu- ja juhtimisserver.

Avastuse teinud turvameeskond märkis ka, et Kraken on peamiselt varastatav pahavara, mis sarnaneb hiljuti avastatud Windows 11 sarnane veebisait.

Krakeni võimalused hõlmavad nüüd võimalust varastada kasutajate krüptoraha rahakotiga seotud teavet, mis meenutab hiljutist võltsitud KMSPico Windowsi aktivaatori pahavara.

Botivõrgu funktsioonide komplekt on sellise tarkvara jaoks lihtsustatud. Ehkki seda varasemates versioonides pole, on robot võimeline koguma teavet nakatunud hosti kohta ja saatma selle registreerimise ajal tagasi käsu- ja juhtimisserverisse (C2).

Näib, et kogutud teave erineb konstruktsioonide lõikes, kuigi ZeroFox on täheldanud järgmist.

- Hostinimi

- Kasutajanimi

- Järgu ID (TEST_BUILD_ + esimese käitamise ajatempel)

- CPU üksikasjad

- GPU üksikasjad

- Operatsioonisüsteem ja versioon

Kui soovite selle pahatahtliku botneti kohta rohkem teada saada ja kuidas end rünnakute eest paremini kaitsta, lugege kindlasti läbi täielik ZeroFoxi diagnostika.

Samuti olge kindlasti kursis igasuguste asjadega rünnakud, mis võivad tulla Teamsi kaudu. Häkkeritest tasub alati sammu võrra ees olla.

Kas olete kunagi avastanud end sellise küberrünnaku ohvriks langemas? Jagage oma kogemusi meiega allpool olevas kommentaaride jaotises.

![5+ parimat sissetungimise tuvastamise tarkvara [IDS Tools]](/f/97253b0fd53b21b06be0b802ca6d5ab6.jpg?width=300&height=460)