- Microsoft kasutab Windowsi värskendusi oma süsteemide kaitse tugevdamiseks.

- Siiski võiksite teada, et isegi nende värskenduste kasutamine pole enam ohutu.

- Põhja-Korea toetatud häkkerirühmitus Lazarus suutis nad kompromiteerida.

- Ohvrid peavad vaid avama pahatahtlikud manused ja lubama makrokäivituse.

Windowsi operatsioonisüsteemi ametliku ja ajakohase koopia omamine annab meile teatud turvalisuse, arvestades, et saame regulaarselt turvavärskendusi.

Kuid kas olete kunagi mõelnud, et värskendusi võidakse kunagi meie vastu kasutada? Tundub, et see päev on lõpuks kätte jõudnud ja eksperdid hoiatavad meid võimalike tagajärgede eest.

Hiljuti õnnestus Põhja-Korea häkkimisrühmal Lazarus kasutada Windows Update'i klienti, et käivitada Windowsi süsteemides pahatahtlikku koodi.

Põhja-Korea häkkerite rühmitus ohustas Windowsi värskendusi

Nüüd mõtlete ilmselt, millistel asjaoludel see viimane geniaalne küberrünnakuskeem paljastati.

Malwarebytes Threat Intelligence'i meeskond tegi seda, analüüsides jaanuarikuist õngepüügikampaaniat, mis kehastas Ameerika julgeoleku- ja kosmoseettevõtte Lockheed Martinit.

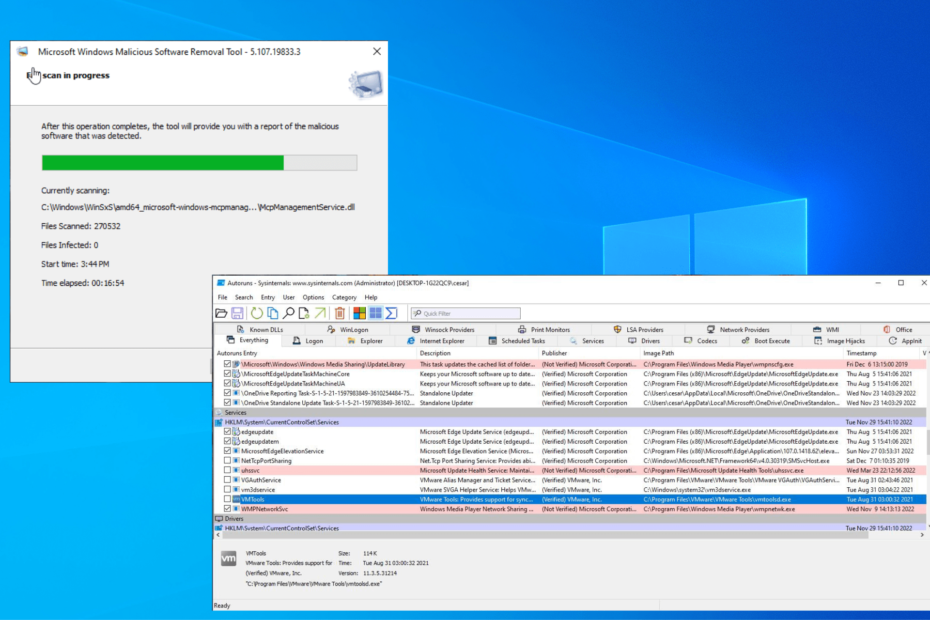

Seda kampaaniat korraldavad ründajad veendusid, et pärast seda, kui ohvrid avasid pahatahtlikud manused ja lubasid makrokäituse, manustatud makro kukutab WindowsUpdateConf.lnk-faili käivituskausta ja DLL-faili (wuaueng.dll) peidetud Windowsi/System32-sse kausta.

Järgmine samm on see, et LNK-faili kasutatakse WSUS-i / Windows Update'i kliendi (wuauclt.exe) käivitamiseks, et käivitada käsk, mis laadib ründajate pahatahtliku DLL-i.

Nende rünnakute paljastamise eest vastutav meeskond sidus need Lazarusega olemasolevate tõendite, sealhulgas infrastruktuuri kattumiste, dokumentide metaandmete ja eelmiste kampaaniatega sarnase sihtimise põhjal.

Lazarus uuendab pidevalt oma tööriistakomplekti, et vältida turvamehhanisme ja teeb seda kindlasti ka edaspidi, kasutades selliseid tehnikaid nagu KernelCallbackTable juhtvoo ja shellkoodi täitmise kaaperdamiseks.

Ühendage see Windows Update'i kliendi kasutamisega pahatahtliku koodi käivitamiseks ja GitHubi C2-suhtluse jaoks ning teil on retsept täielikuks ja täielikuks katastroofiks.

Nüüd, kui teate, et see oht on reaalne, võite võtta kasutusele rohkem ettevaatusabinõusid ja vältida pahatahtlike kolmandate osapoolte ohvriks langemist.

Kas teie masin on kunagi Windowsi värskenduse kaudu ohtliku pahavaraga nakatunud? Jagage oma kogemusi meiega allpool olevas kommentaaride jaotises.

![Kas QR-kood võib teid häkkida? [Ennetusjuhend]](/f/67281e591af022db3345bf9bdf137753.jpg?width=300&height=460)