- Microsoft hoiatab kasutajaid kõikjal uue arenenud andmepüügikampaania eest.

- Sel hübriidtööajastul on neid rünnakuid märksa lihtsam avastamatult läbi viia.

- Plaan on liituda ründaja juhitav seade organisatsiooni võrku.

- Turvaeksperdid väidavad, et ohvrid on ilma MFAta veelgi paljastatud.

See, et te pole hiljutistest suurematest küberrünnakutest kuulnud, ei tähenda, et need on peatunud. Vastupidi, pahatahtlikud kolmandad osapooled valmistavad alati uusi ja geniaalseid viise meie seadmetesse pääsemiseks.

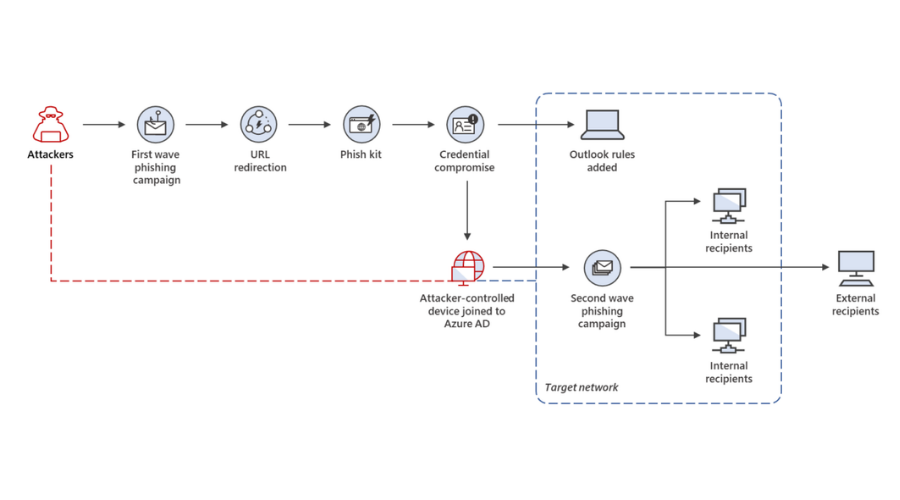

Hiljuti Microsoft katmata laiaulatuslik mitmefaasiline kampaania, mis lisab traditsioonilisele andmepüügitaktikale uue tehnika, ühendades ründaja juhitava seadme organisatsiooni võrku.

Redmondi turvaeksperdid väidavad, et nad täheldasid, et kampaania teine etapp oli edukas ohvrid, kes ei rakendanud mitmefaktorilist autentimist, mis on identiteedi oluline tugisammas turvalisus.

Microsoft avalikustab uue, arenenud andmepüügikampaania

Selle häkkimiskampaania esimene etapp keskendub tegelikult peamiselt Austraalias, Singapuris, Indoneesias ja Tais asuvate sihtorganisatsioonide volikirjade varastamisele.

Seejärel kasutasid ründajad ohustatud kontosid, et laiendada oma kandepinda organisatsiooni sees külgmise andmepüügi kaudu ja ka väljaspool võrku väljamineva rämpsposti kaudu.

Ütlematagi selge, et ohustatud seadme ühendamine võrku võimaldas küberkurjategijatel rünnakut varjatult levitada ja sihitud võrgus külgsuunas liikuda.

Ja kuigi antud juhul kasutati seadme registreerimist edasiste andmepüügirünnakute jaoks, on seadmete registreerimise võimendamine tõusuteel, kuna on täheldatud muid kasutusjuhtumeid.

Lisaks laiendab selle tehnika hõlbustamiseks loodud pliiatsitesti tööriistade kohene kättesaadavus selle kasutamist tulevikus ainult teistes osalejates.

See kampaania näitab, et hallatavate seadmete nähtavuse ja kaitse pidev parandamine on sundinud ründajaid otsima alternatiivseid võimalusi.

Ja kodust töötavate töötajate arvu suurenemise tõttu, mis nihutab piire ettevõtte sisemiste ja väliste võrkude vahel, laieneb potentsiaalne ründepind veelgi.

Pahatahtlikud kolmandad osapooled kasutavad hübriidtööle omaste organisatsiooniliste probleemide sihtimiseks erinevaid taktikaid viga ja varju IT- või haldamata rakendused, teenused, seadmed ja muu infrastruktuur, mis töötavad väljaspool standardit poliitikat.

Turvameeskonnad võivad neid haldamata seadmeid kergesti ignoreerida või märkamata jätta, mistõttu on need tulusad sihtmärgid, vaikselt sooritades külgmisi liigutusi, hüpates võrgupiire ja saavutades püsivust laiema käivitamise nimel rünnakud.

Microsofti turbeeksperdid on rohkem mures selle pärast, millal ründajatel õnnestub edukalt ühendada seade, mida nad täielikult töötavad ja mis on nende täieliku kontrolli all.

Selleks, et olla kaitstud ja mitte langeda üha keerukamate rünnete ohvriks, vajavad organisatsioonid lahendusi, mis edastavad ja korreleerivad ohuandmeid meilidest, identiteetidest, pilvest ja lõpp-punktidest.

Microsoft 365 Defender koordineerib nende domeenide kaitset, leides automaatselt lingid signaalide vahel, et pakkuda kõikehõlmavat kaitset, nii suutis Microsoft selle paljastada kampaania.

Kas võtate kõik vajalikud meetmed oma tundlike andmete ohutuse tagamiseks? Jagage oma arvamust meiega allpool olevas kommentaaride jaotises.

![Kas viirusetõrje suudab tuvastada andmepüügi? [Ennetusjuhend]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Kas viirusetõrje suudab tuvastada andmepüügi? [Ennetusjuhend]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)