- Teadlased on paljastanud Windowsi nullpäeva uue ärakasutamise, mis annab Windows 10, 11 ja Windows Serveri versioonides administraatoriõigused.

- Kui haavatavus on ära kasutatud, saavad ohus osalejad SÜSTEEMI õigused ja nad saavad võrgus edasi liikuda.

- Viga avastati esmakordselt 2021. aasta oktoobri plaastri teisipäeval.

Küberturvalisus on jõudnud kaugele ja teadlased on nüüd avastanud uue ärakasutamise, milleks on Windowsi haavatavus.

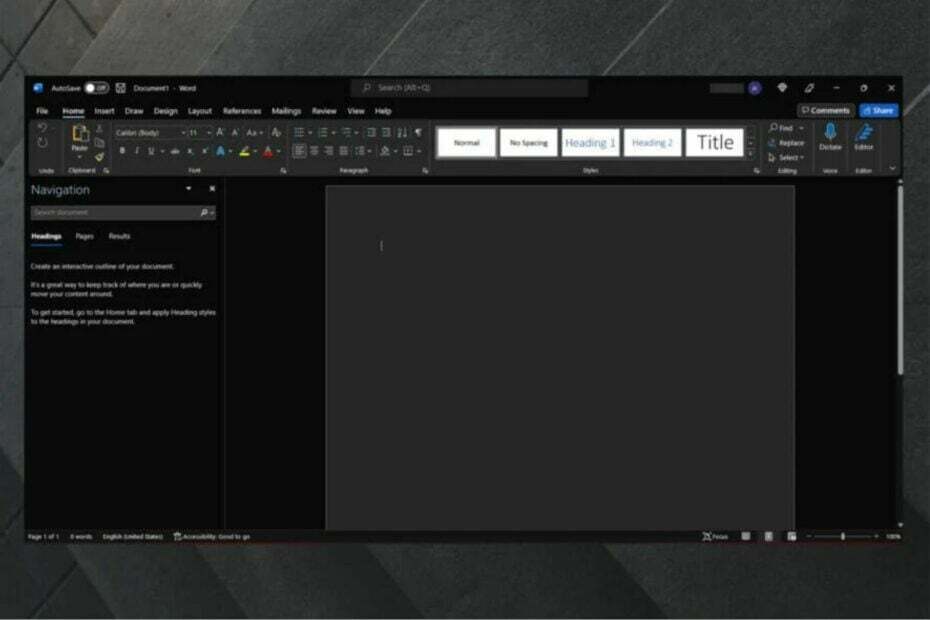

Uus funktsioon kasutab ära kohalikke õigusi ja annab administraatoritele juurdepääsu Windows 10, Windows 11 ja Windows Serveri versioonidele.

Kui juurdepääs on antud standardsele kasutajakontole, võib see tõsta SÜSTEEMI kasutajaõigusi ja teha võrgus edasisi liikumisi.

Haavatavus avastati ilmselt oktoober 2021 Plaaster teisipäeval ja fikseeritud Novembri 2021 plaastri teisipäev. Oli möödaviik, mis avastas võimsama privileegide haavatavuse ja kasutas olukorda ära.

Kontseptsiooni tõestus

Trend Microsi juht Abdelhamid Naceri avaldas uue nullpäeva jaoks toimiva kontseptsiooni tõestuse (PoC) ja ütleb, et see töötab kõigis toetatud Windowsi versioonides.

"See variant avastati plaastri CVE-2021-41379 analüüsi käigus. viga ei parandatud siiski õigesti, selle asemel et möödaviik maha jätta. Olen otsustanud sellest variandist loobuda, kuna see on originaalist võimsam.

Naceri sõnul on PoC "äärmiselt usaldusväärne". Ta on selle proovile pannud erinevates tingimustes ja erinevates Windowsi variantides, mis olid igal katsel edukad.

Lisaks selgitab ta, et PoC töötab isegi Windowsi serveri installimisel. See on haruldane, kuna see ei võimalda tavakasutajatel MSI installeri toiminguid teha.

Selle haavatavuse keerukuse tõttu on parim lahendus, mis selle kirjutamise ajal saadaval oli, oodata, kuni Microsoft turvapaiga välja annab. Iga katse kahendfaili otse parandada rikub [] Windowsi installija"

Mida arvate sellest uuest ärakasutamisest? Jagage oma mõtteid kommentaaride jaotises.

![Le 5 Migliori VPN Windows 11 jaoks [Testi 3 meetri kohta]](/f/8fbc80640c8839ceb9346dd3e0d7916a.jpg?width=300&height=460)

![Perché Lo Schermo Diventa Nero Durante il Gioco [Soluzioni]](/f/b36e9248d6adbbb1e6a02bcb7e5c54fe.png?width=300&height=460)