- Päev tagasi avastatud Windowsi kriitilise haavatavuse tõttu rabelevad kasutajad täiendavate turvameetmete lubamiseks.

- See sai alguse sellest, kui teadlane märkas eelseisva beetaversiooni kodeerivat regressiooni Windows 11.

- Ilmselt, sisu turvakonto haldur (SAM), seda saavad lugeda piiratud süsteemiõigustega kasutajad.

- See ekspertide sõnul mõjutab haavatavus ka kõiki viimase 2,5 aasta jooksul välja antud Windows 10 versioone.

Meie, siin Windowsi aruandes, rõhutame alati, kui tähtis on olla kaitstud Interneti -ühenduse ajal, kuna küberohud kasvavad ja on tänapäeval alati olemas.

Kui seda ei tehta, võivad konfidentsiaalsed ja väärtuslikud andmed lekkida, millel võivad olla tõsised tagajärjed nii üksikisikutele kui ka ettevõtetele.

Teisipäeval olid kõik šokeeritud, kui said teada kahest uuest haavatavusest, millest üks on Windowsis ja teine Linuxis, mis võivad häkkeritel lubada mööda minna operatsioonisüsteemi turvapiirangutest ja pääseda juurde tundlikele ressurssidele.

Uus Windows 11 haavatavus võib põhjustada tõsiseid rikkumisi

See kriitiline Windowsi haavatavus avastati juhuslikult paar päeva tagasi, kui teadlane märkas tulevase beetaversiooni kodeerivat regressiooni Windows 11.

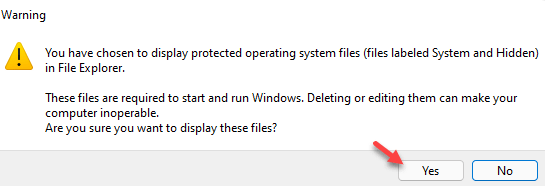

Ta leidis ka, et sisu turvakonto haldur (SAM), mis on andmebaas, mis salvestab kohalikus arvutis kasutajate kasutajakontosid ja turvakirjeldusi, saavad lugeda piiratud süsteemiga seotud õigustega kasutajad.

yarh- mingil põhjusel win11-s on SAM-fail nüüd kasutajatele LUGEGE.

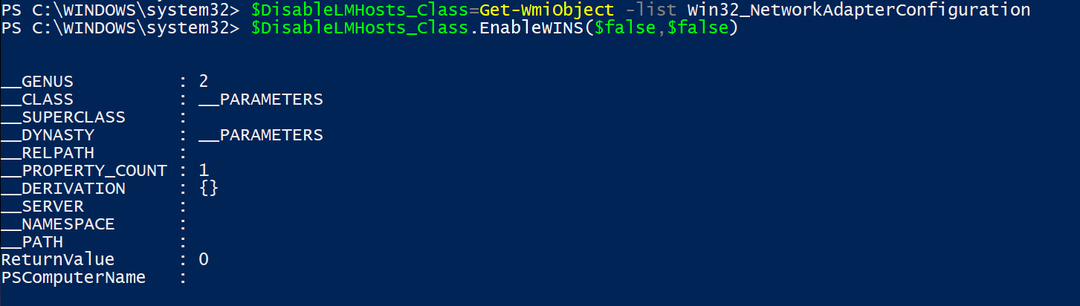

Nii et kui teil on lubatud varimahud, saate sam -faili lugeda järgmiselt:Ma ei tea veel probleemi täielikku ulatust, kuid minu arvates on seda liiga palju, et see poleks probleem. pic.twitter.com/kl8gQ1FjFt

- Jonas L (@jonasLyk) 19. juulil 2021

Parema arusaamise huvides teame kõik, et kuna operatsioonisüsteemidesse ja rakendustesse on raskem tungida, vajavad edukad rünnakud kahte või enamat haavatavust.

Kui olla natuke täpsem, siis üks haavatavustest võimaldab pahatahtlikel kolmandatel osapooltel pääseda ligi madala privileegiga OS-i ressurssidele, kus saab koodi käivitada või privaatseid andmeid lugeda.

Teine haavatavus viib protsessi täiesti uuele tasemele, andes juurdepääsu parooli salvestamiseks või muudeks tundlikeks toiminguteks reserveeritud süsteemiressurssidele.

SeriousSAMi haavatavus mõjutab kõiki viimase 2,5 aasta jooksul välja antud Windows 10 versioone

-CVE-2021-36934 saab kasutada administraatori juurdepääsu saamiseks Windows 10 v1809 ja uuemate versioonide jaoks

-Plaastreid pole veel saadaval

-PoC ja mõned logimisnõuanded on saadavalhttps://t.co/x7rXAyByqypic.twitter.com/EEtvRBLbU3- Catalin Cimpanu (@campuscodi) 21. juulil 2021

Kuidas see probleem täpselt võimaldab ründajatel meie süsteemidesse tungida?

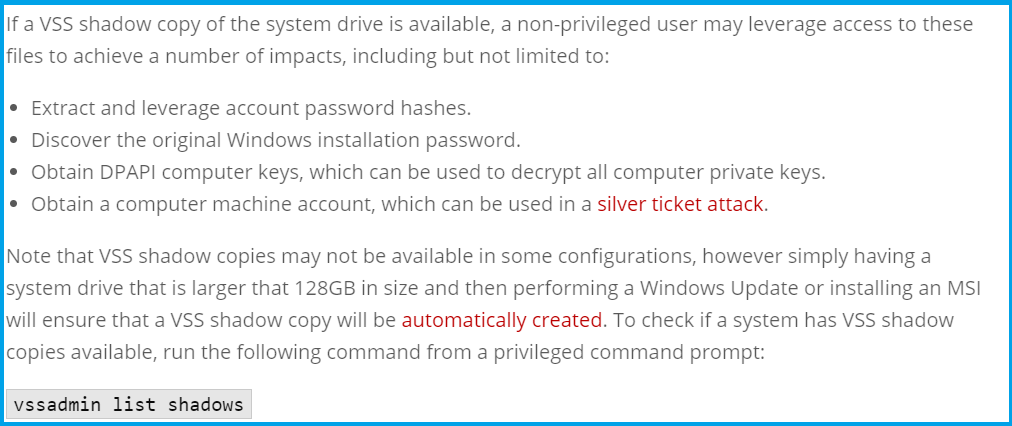

Eespool nimetatud probleem võimaldas kolmandatel isikutel krüptograafiliselt kaitstud parooliandmeid välja võtta.

Samuti võisid nad avastada parooli, mida kasutasime Windowsi installimiseks, ja said kätte Windowsi andmekaitse API arvutivõtmed, mida saab kasutada privaatsete krüpteerimisvõtmete dekrüpteerimiseks.

Teine tegevus, mida küberründajad võiksid seda haavatavust uurides teha, on kontode loomine sihitud seadmes.

Nagu võite ette kujutada, on tulemuseks see, et kohalik kasutaja saab tõsta privileegid kuni süsteemini, mis on Windowsi kõrgeim tase.

K: mida saate teha, kui teil on #mimikatz🥝 & mõned lugemisõigused Windowsi süsteemifailides nagu SYSTEM, SAM ja SECURITY?

V: Kohalike privileegide suurendamine 🥳

Aitäh @jonasLyk selle lugemisõiguse jaoks vaikimisi Windowsis😘 pic.twitter.com/6Y8kGmdCsp

- 🥝 Benjamin Delpy (@gentilkiwi) 20. juuli 2021

See on nüüd uus haavatavus ja oli olemas isegi Windows 10 puhul

Kasutajad, kes märkasid neid postitusi ja vastasid, märkisid ka, et selline käitumine ei olnud Windows 11 -s sisse viidud taandareng, nagu esialgu arvati.

Väidetavalt oli sama haavatavus, millel on istmete serval Windows 11 kasutajad, isegi Windows 10 uusimas versioonis.

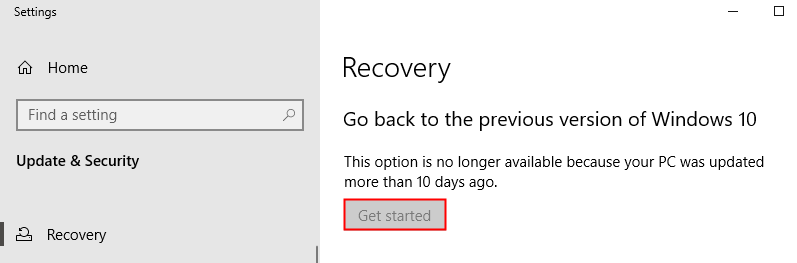

Seega USA arvuti hädaolukorraks valmisoleku meeskond märkis et see probleem ilmneb, kui Windowsi funktsioon, mis võimaldab Windowsi funktsiooni Volume Shadow Copy Service OS või rakendused kogu ketta hetktõmmise tegemiseks ilma failisüsteemi lukustamata on sisse lülitatud peal.

Veelgi hullem on see, et praegu pole plaastrit saadaval, seega pole võimalik öelda, millal see probleem tegelikult lahendatakse.

Microsofti ettevõtte ametnikud uurivad haavatavust ja võtavad vajadusel meetmeid. Haavatavust jälgitakse kui CVE-2021-36934, as Microsoft ütles, et looduses toimuvad ärakasutamised on tõenäolisemad.

Kirjutasin umbes #HiveNightmare aka #SeriousSAM (süüdistada @cyb3rops selle jaoks), parandamata Windows 10 haavatavus, mis võimaldab kõigil mitte-administraatorikasutajatel pääseda juurde kogu süsteemi registrile, sealhulgas tundlikele aladele.

Kaasas kohutavalt halvasti kodeeritud PoC.

https://t.co/PX1fOGpzbf- Kevin Beaumont (@GossiTheDog) 20. juuli 2021

Kas võtate täiendavaid ettevaatusabinõusid, et mitte sattuda küberrünnakute ohvriks? Jagage oma mõtteid meiega allpool olevas kommentaaride jaotises.