„Windowsi tuumahäkker” Luca Marcelli avaldas Tweeteris video, mis näitab tema Windowsi kaugtöölaua lüüsi (RDG) edukat rikkumist koodi kaugkäivitamise (RCE) kaudu.

Häkkimine kasutab ära kahte Windowsi serveri turvanõrkust, mille kohta Microsoft on kasutajaid juba hoiatanud.

Rakenduse jaoks on olemas turbevärskendused CVE-2020-0609 ja CVE-2020-0610 haavatavusi, kuid igaks juhuks, kui teil on nende kasutamise kohta teisigi mõtteid, näitas see häkker just teie süsteemi ohtu.

Häkkerid saavad teie süsteemi ja andmetega eemalt manipuleerida

Igal juhul pole Microsoft soovitanud probleemi lahendamiseks mõnda muud tõhusat viisi, nii et lappimine näib olevat ainus viis oma Windowsi arvutit ohu eest kaitsta.

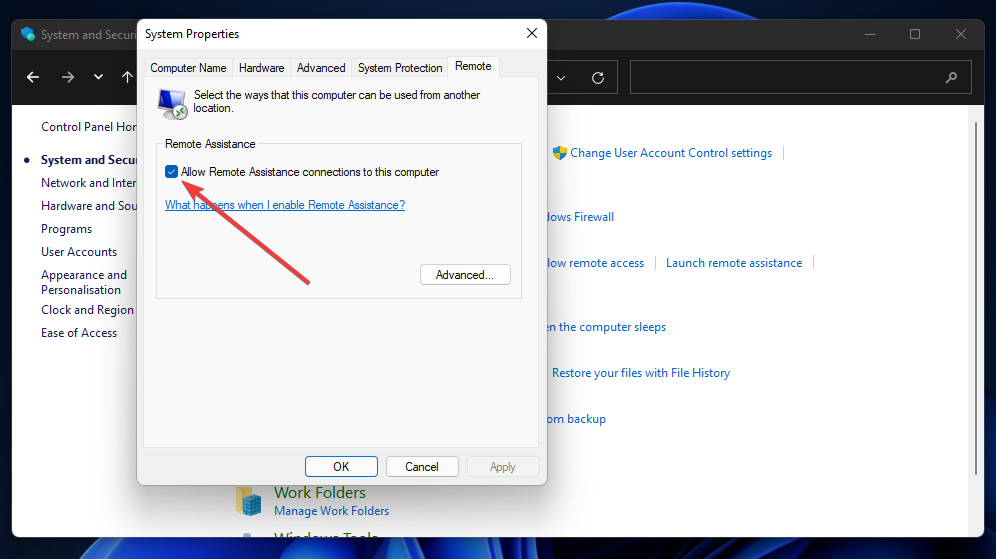

Luca soovitab RDG-d keelata UDP-liikluse, et nurjata äsja demonstreeritud RCE-rünnak.

Kui värskenduse installimine pole valik, peate rakendama muid mõõtmisi, näiteks keelama UDP-liikluse. Ootan natuke, kuni inimestel on piisavalt aega plaasterdamiseks, enne kui selle avalikkusele avaldate rel

- Luca Marcelli (@layle_ctf) 26. jaanuar 2020

Organisatsioonid kasutavad Windowsi RDG-d, et töötajad saaksid kaugühenduse luua ettevõtte IT-ressurssidega mis tahes seadme abil, millel on a kaugtöölaua klient rakendus. Selline ühendus peaks olema üldiselt turvaline ja häkkimiskindel, eriti kui see sisaldab mitmetegurilist autentimist.

Kuid RCE-rünnakus, mis kasutab ära Windowsi RDG-turvanõrkusi, ei pea häkker ettevõtte failidele juurdepääsemiseks esitama õigeid kasutajaandmeid. Seda seetõttu, et rünnak toimub enne autentimisprotokollide aktiveerimist.

Süsteemi paigutamine on ainus viis turvalisuse tagamiseks

RDG annab sissetungijale ise eelduse kaugjuurdepääsuks, nii et nad ei pea oma pahatahtliku koodi käivitamiseks isegi füüsiliselt kohal olema. Veelgi hullem on see, et sissetung on varjatud, nähes, et „spetsiaalselt välja töötatud taotlused“ sihtsüsteemile või -seadmele ei nõua kasutajate suhtlemist.

Microsoft ütleb, et selle haavatavuse edukas ärakasutamine võib võimaldada häkkeril uusi programme juurutada või andmeid vaadata / muuta. Delikaatset isiklikku teavet hoidvad organisatsioonid ei taha seda riski võtta, eriti kogu maailmas kehtivate rangemate andmekaitsenõuete taustal.

Windowsi operatsioonisüsteemide tootja on varem tuvastanud muid Kaugtöölaua protokolli (RDP) haavatavused see võib olla teie tähelepanu väärt. Ka nende vigade jaoks on parandusi. Turvalisuse tagamiseks kaaluge uusimad plaastri teisipäeva värskendused.

- LOE JÄRGMINE: Parim häkkimise vastane tarkvara Windows 10 jaoks [2020 Guide]

![Arvuti ei saa kaugarvutiga ühendust luua [turvapaketi viga]](/f/5608bc41b1901f80ddd015a4c4a7288e.jpg?width=300&height=460)