Inteli ja AMD kiipidega Windowsi arvutid võivad taas olla haavatavad, nagu Spectre naaseb peaaegu aasta pärast.

Uus SWAPGS-i haavatavus möödub varasematest leevendustest

Seekord on dSpectre'i ja Meltdowni sarnane väljaantud CVE-2019-1125 väljaanne on võimsam ja möödub varasematest turvatõketest. SWAPGSi haavatavus mõjutab peamiselt pärast 2012. aastat toodetud Inteli protsessoreid.

Haavatavus loeb tundlikku tuuma mälu ja a pahavara rünnak saaks seda kasutada RAM-ist paroolide ja krüptovõtmete saamiseks.

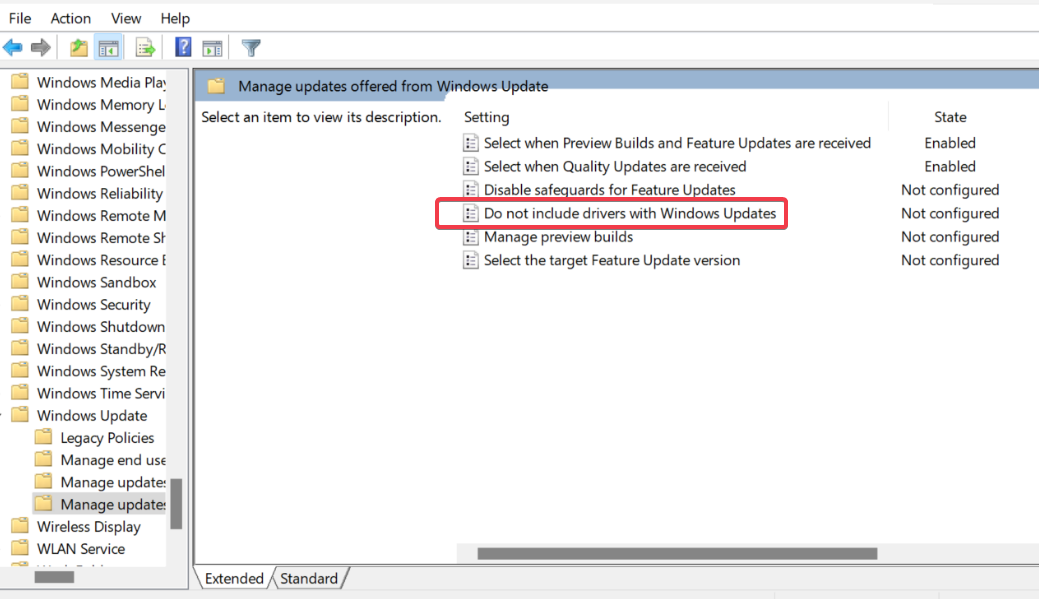

Sellisena avaldas Microsoft probleemi lahendamiseks vaikse plaastri. Linuxi kerneli värskendus oli osa eelmise kuu Patch teisipäevast, kuid see ilmnes alles hiljuti BlackHati turvakonverents.

Tuuma värskendamine näib probleemi lahendavat

Siin on, mida RedHat pidi ütlema umbes CVE-2019-1125:

Red Hat on teavitatud täiendavast V1-tüüpi rünnakuvektorist, mis nõuab Linuxi kerneli värskendusi. See täiendav ründevektor tugineb olemasolevatele tarkvaraparandustele, mis saadeti eelmistes tuuma värskendustes. See haavatavus kehtib ainult x86-64 süsteemide kohta, mis kasutavad kas Inteli või AMD protsessoreid.

See probleem on määratud CVE-2019-1125 ja on hinnatud mõõdukaks.

Kohalik privilegeerimata ründaja saab neid vigu kasutada tavapäraste mäluturbe piirangute ületamiseks, et saada lugemisõigus privilegeeritud mälule, kuhu muidu ei pääse.

Sest kerneli plaaster tugineb varasemate värskenduste olemasolevatele spektri leevendustele, ainus lahendus on kerneli värskendamine ja süsteemi taaskäivitamine.

Ei AMD ega Intel pole teemaga eriti seotud ning neil pole kavas mikrokoodide värskendusi välja anda, kuna haavatavust saab lahendada tarkvaras.

Algselt Spectre'i leidnud Bitdefender lõi leht see annab teile rohkem teavet selle kohta, kuidas kaitsta oma süsteemi kriitiliste SWAPGS-i rünnakute eest.