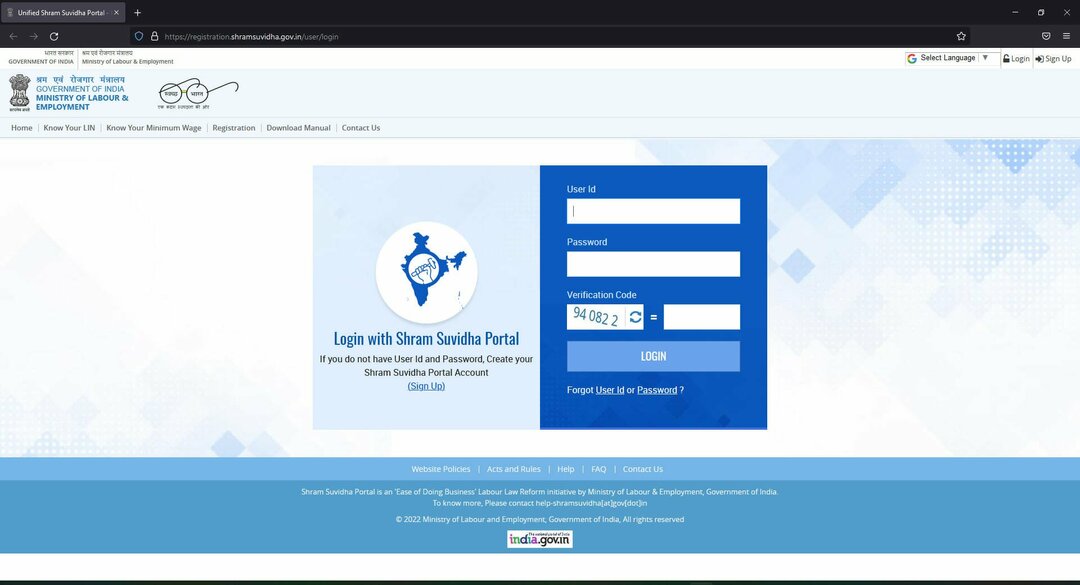

El grupo de análisis de amenazas de Google descubrió recientemente un conjunto de vulnerabilidades dañinas en Adobe Flash y Kernel de Microsoft Windows que se estaban utilizando activamente para ataques de malware contra el navegador Chrome. Google ha anunciado públicamente la falla de seguridad en Windows solo 10 días después de revelarla a Microsoft el 21 de octubre. Google también señaló que esta falla podría ser utilizada agresivamente por atacantes y codificadores para comprometer la seguridad en los sistemas Windows al obtener acceso de nivel de administrador a las computadoras usando un malware.

Esto se puede lograr permitiendo que los desarrolladores menos honestos escapen del entorno de pruebas de seguridad de Windows que ejecuta solo aplicaciones de nivel de usuario sin necesidad de acceso de administrador. Profundizando un poco más en los aspectos técnicos, win32k.sys, un sistema de Windows de soporte heredado biblioteca utilizada principalmente para gráficos, se emite una llamada específica que otorga acceso completo a Windows ambiente. Google Chrome ya tiene un mecanismo de defensa para este tipo de falla y bloquea este ataque en Windows 10 usando una modificación a la caja de arena de Chromium llamada "

Bloqueo de Win32k“.Google describió esta vulnerabilidad particular de Windows de la siguiente manera:

“La vulnerabilidad de Windows es una escalada de privilegios local en el kernel de Windows que se puede utilizar como un escape de seguridad en la zona de pruebas. Puede activarse mediante la llamada al sistema win32k.sys NtSetWindowLongPtr () para el índice GWLP_ID en un identificador de ventana con GWL_STYLE establecido en WS_CHILD. La zona de pruebas de Chrome bloquea las llamadas al sistema win32k.sys mediante la mitigación de bloqueo de Win32k en Windows 10, que evita la explotación de esta vulnerabilidad de escape de la zona de pruebas ".

Aunque este no es el primer encuentro de Google con una falla de seguridad de Windows, publicaron una declaración pública sobre una vulnerabilidad y fue luego criticó a mi Microsoft por publicar una nota pública antes del límite oficial de siete días que se otorga a los fabricantes de software para emitir una reparar.

"Después de 7 días, según nuestro política publicada para vulnerabilidades críticas explotadas activamente, hoy estamos revelando la existencia de una vulnerabilidad crítica restante en Windows para la cual aún no se ha publicado ningún aviso o solución ”, escribió Neel Mehta y Billy Leonard del Grupo de análisis de amenazas de Google ". Esta vulnerabilidad es particularmente grave porque sabemos que se está explotado."

A vulnerabilidad de día cero es una falla de seguridad revelada públicamente que es nueva para los usuarios. Y ahora que ha pasado el período de siete días, todavía no hay una corrección de parche disponible con respecto a este error de Microsoft.

La vulnerabilidad de Flash (también revelada el 21 de octubre) que Google compartió con Adobe fue parcheada el 26 de octubre. De modo que los usuarios pueden simplemente actualizar a la última versión de Flash. Pero, de nuevo, Microsoft ha señalado activamente que para un complemento web simple como Flash, emitir un parche en siete días no es una objetivo desafiante, pero para un sistema operativo complejo como Windows, es casi imposible codificar, probar y emitir un parche para una falla de seguridad dentro de un semana.

No solo Microsoft, sino muchas otras entidades importantes de software se han opuesto activamente a esta polémica política de Google de revelar fallas dentro de un límite de la semana, pero Google ha mantenido que es más seguro para la seguridad pública crear conciencia sobre un error persistente que puede comprometer al usuario seguridad.